Un equipo de ciberseguridad ha descubierto una tienda en la Dark Web que alega acceso interno a los servidores de Telegram.

Por el precio no negociable de 20 000 USD el comerciante afirma tener acceso sin trabas a los servidores de Telegram “a través de sus empleados”; en otras palabras gracias a al menos un contacto interno.

La oferta comercial se descubrió en un mercado de darknet para vendedores en todo el mundo. Sin embargo, como ocurre con muchos comerciantes en la Dark Web, es difícil verificar las afirmaciones hechas por personas con respecto a sus productos y servicios ilegales.

¿Qué es Telegram?

Telegram es un popular servicio y aplicación de mensajería instantánea. Fundada por Pavel Durov y Nikolai Durov, Telegram otorga una gran importancia a la seguridad al admitir llamadas de voz, videollamadas y mensajería encriptada de extremo a extremo.

En los últimos años Telegram ha pasado de centrarse en el consumidor a atender también a los usuarios empresariales.

Telegram tiene más de 700 millones de usuarios activos mensuales y es una de las diez aplicaciones más descargadas del mundo.

¿Qué ofrece el mercado de la red oscura?

El mercado en el que nos enteramos de la filtración es un mercado de red oscura al que no se puede acceder en la web clara o superficial. Incluye software ilícito, herramientas de craqueo, bases de datos robadas, volcados de datos de tarjetas, drogas, dinero falsificado, armas y productos electrónicos.

El mercado afirma que puede mantener los pagos en depósito si los clientes seleccionan “protección del comprador”. Sin embargo según las fuentes de actividad, hay una mezcla de críticas positivas y negativas relacionadas con numerosas tiendas y pedidos.

Información expuesta

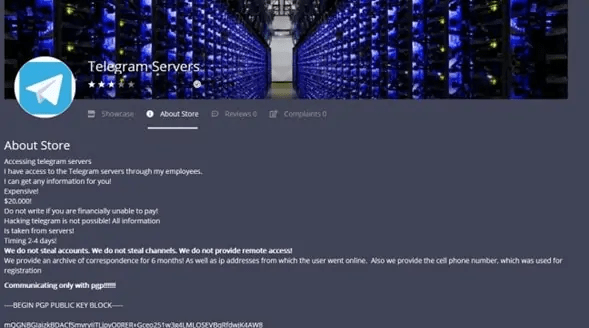

El anuncio de “escaparate” del proveedor afirma que puede proporcionar acceso a los servidores de Telegram. La correspondencia de aproximadamente seis meses está sobre la mesa supuestamente suministrada por empleados internos.

El anuncio dice:

“Accediendo a los servidores de Telegram. Tengo acceso a los servidores de Telegram a través de mis empleados. Puedo obtener cualquier información para usted!

¡Costoso!

$20,000!

¡No escriba si no puede pagar financieramente!

¡Hackear Telegram no es posible! ¡Toda la información se toma de los servidores!

¡Tiempo de 2 a 4 días!”

El proveedor agrega que el listado no está relacionado con el robo de cuentas o canales y no se proporciona acceso remoto. En cambio, “brindamos un archivo de correspondencia durante seis meses”, junto con direcciones IP pertenecientes a usuarios activos y números de teléfonos celulares registrados.

El impacto de la violación de datos

Es imposible decir cuántos usuarios o servidores de Telegram pueden verse afectados. Sin embargo, si las afirmaciones del proveedor son válidas, una persona interna en la red interna de Telegram podría filtrar registros y comprometer los datos del usuario. Una posible violación de esta manera también socavaría la USP de privacidad de la empresa (es decir, la reputación de Telegram como una aplicación de mensajería segura).

Además el comerciante insiste en que no ha habido hackeo.

El vendedor

No es fácil determinar la legitimidad de esta oferta de venta. Los mercados de la Dark Web están plagados de estafas y fraudes y en este caso la tienda del vendedor, establecida con un pin de ubicación como San Francisco, California, no tiene más que una estrella de cinco.

En el momento de escribir este artículo no se han publicado reseñas de compradores emitidas en relación con el vendedor.

Cronología

N/A: Fecha probable de la violación de datos, si es genuina

N/A: publicado en línea públicamente por el proveedor

16 de noviembre de 2022: encontrado por el equipo de investigación.

Metodología

Los investigadores buscan constantemente nuevas ofertas delictivas y fraudulentas en la Dark Web. Exploramos nuevos mercados en busca de listados que indiquen robos recientes, vulnerabilidades o ataques activos para mantenernos actualizados sobre las últimas actividades de los estafadores y delincuentes cibernéticos. .

Como investigadores éticos existen límites para determinar la veracidad de las afirmaciones ya que carecemos de visibilidad del contenido de los datos sin procesar publicados en la web oscura. Sin embargo nos mantenemos alerta para detectar y reportar supuestas vulnerabilidades en los foros de la dark web.

La presentación del material a lo largo de este artículo no implica la expresión de ninguna opinión de nuestra parte con respecto a las ramificaciones legales de los incidentes de datos destacados. Las estadísticas y los datos fácticos y otra información en este artículo provienen de fuentes que nuestros investigadores consideran confiables, pero notamos que pueden ocurrir errores y la información puede quedar desactualizada.

Prevención de la exposición de datos

Cuando terceros tienen sus datos, desafortunadamente, está fuera de sus manos cuando una organización expone información. Sin embargo aquí hay algunos consejos preventivos y orientación sobre lo que sucede después de que se entera de una violación de datos.

Tenga cuidado con la información que proporciona ya quién.

Verifique que el sitio web en el que se encuentra sea seguro buscando HTTPS en la barra de direcciones y/o un candado cerrado). Esto demuestra que la comunicación tiene al menos un nivel básico de encriptación. Sería útil si también usara una VPN para disfrazar y asegurar su actividad en línea.

Solo revele en línea lo que esté seguro de que no se puede usar en su contra. Evite compartir o publicar PII, imágenes o preferencias personales confidenciales que podrían causar problemas si se hacen públicas.

Cree contraseñas seguras combinando letras, números y símbolos, y considere usar un bloqueador de contraseñas para almacenar combinaciones complejas de forma segura.

No haga clic en enlaces ni responda correos electrónicos a menos que sepa que el remitente es legítimo. Los enlaces fraudulentos pueden enviarlo a sitios web maliciosos o exponerlo a kits de explotación, mientras que los correos electrónicos de phishing están diseñados para robar su información.

Vuelva a verificar las cuentas de las redes sociales (incluso las que ya no usa) para asegurarse de que la privacidad de sus publicaciones y los detalles personales sean visibles solo para las personas en las que confía.

Evite usar información de tarjetas de crédito y escribir contraseñas en redes WiFi no seguras.

Puede usar herramientas, incluido HaveIBeenPwned, así como leer nuestra investigación y estar atento a las noticias para averiguar si está potencialmente involucrado en un incidente de seguridad de datos.

Si sospecha que sus datos se han filtrado, no entre en pánico. Sin embargo, sería mejor que intentara ponerse en contacto con la organización responsable para descubrir qué sucedió. Además, sería útil si vigilara su informe de crédito y sus cuentas financieras para detectar cualquier actividad sospechosa que indique robo de identidad o fraude.

Sobre nosotros

Los investigadores prueba, compara y revisa software antivirus, administradores de contraseñas, aplicaciones de control parental y redes privadas virtuales (VPN) utilizando una sólida metodología de prueba.

El laboratorio de investigación es un servicio que tiene como objetivo ayudar a la comunidad en línea a defenderse contra las ciberamenazas. Nuestro objetivo es ayudar a la comunidad en línea a defenderse de los ciberatacantes modernos mientras educamos a las organizaciones sobre la protección de los datos de sus usuarios.

Obtenga más información sobre qué constituye el ciberdelito, los mejores consejos para prevenir ataques de phishing y cómo evitar el ransomware siguiendonos.

Fuente: https://www.safetydetectives.com/news/telegram-servers-report/

El cargo Se ofrece acceso interno al servidor de Telegram a los clientes de la Dark Web apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario