La ingeniería inversa es uno de los métodos más importantes para la investigación y el hacking, ya que permite determinar cuáles son los componentes de una herramienta antivirus, variante de malware o conjunto de datos, además de descubrir de qué forma interactúan entre sí estos elementos y cómo fueron integrados en un solo desarrollo.

Para los profesionales dedicados a la ingeniería inversa de malware, la depuración de una aplicación es fundamental, ya que facilita el proceso de ingeniería inversa y permite a los investigadores avanzar en el análisis de posibles amenazas de seguridad. En esta ocasión, los expertos del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán las mejores herramientas para aplicar ingeniería inversa a aplicaciones, malware y tráfico de red, lo que sin duda será de gran utilidad para los expertos en ciberseguridad en los procesos de depuración, desmontaje y cualquier otro paso involucrado en el análisis inverso de software.

Como de costumbre, le recordamos que este material fue elaborado con fines específicamente informativos, por lo que IICS no se hace responsable del mal uso que pueda darse a esta herramienta.

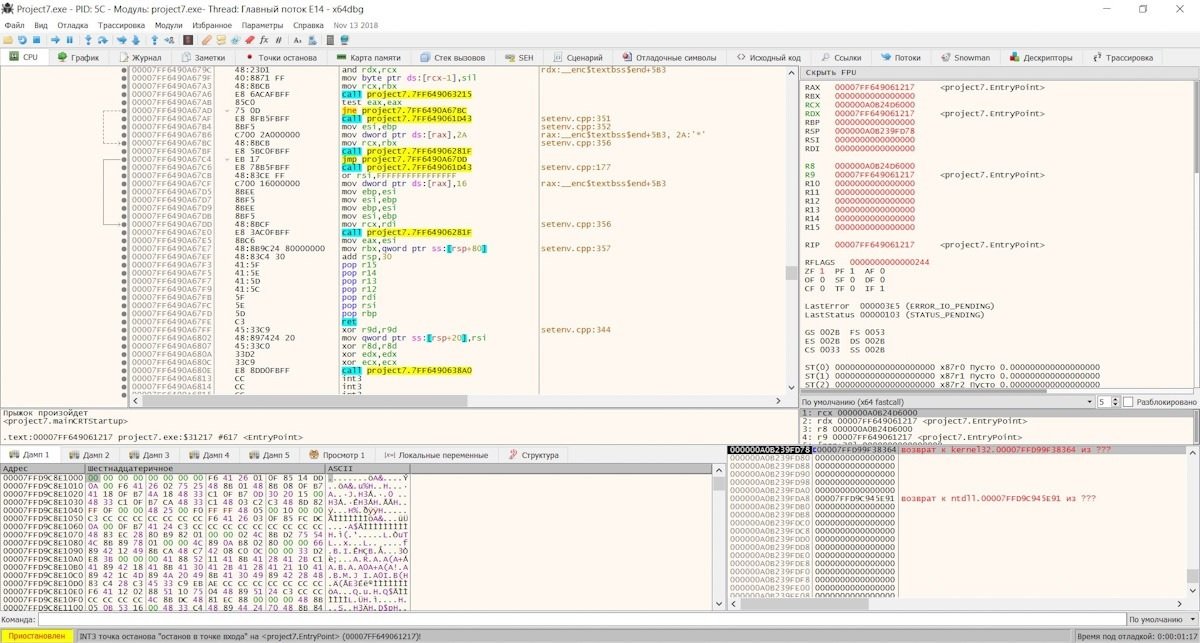

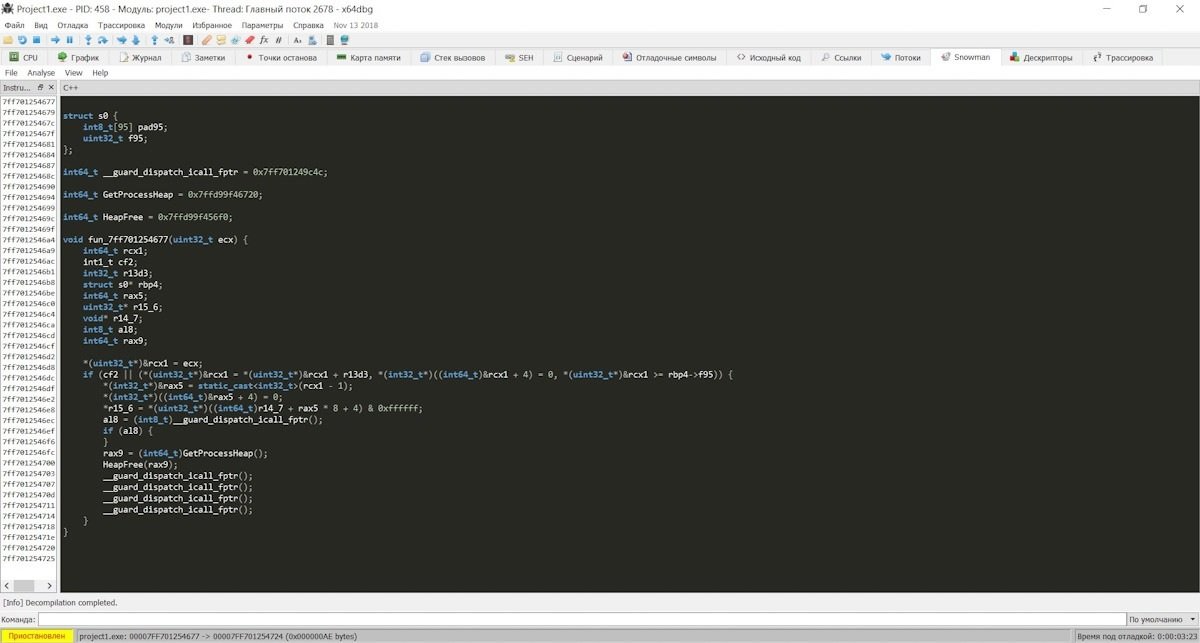

x64dbg

Esta es una moderna herramienta de debugging con una interfaz muy fácil de utilizar. Acorde a los expertos en ingeniería inversa de malware, la herramienta admite las arquitecturas x64 y x86, además de contar con plugins útiles para diferentes ocasiones.

Si bien la herramienta presenta errores frecuentemente, sus mantenedores se mantienen activos y envían constantes actualizaciones para optimizar su funcionamiento. Por otra parte, x64dbg tiene un descompilador incorporado, admite mostrar el código en forma de gráfico y puede hacer puntos de interrupción para leer, escribir, ejecutar y acceder, además de contar con una utilidad de reconstrucción de importación incorporada tanto x64 como x86.

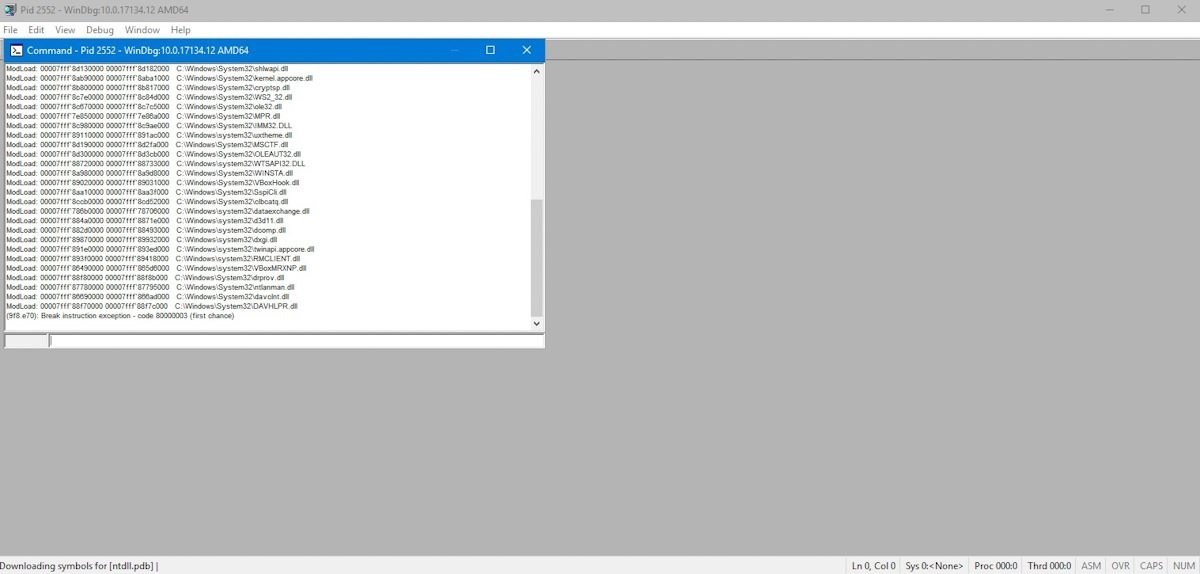

WinDbg

Este depurador es mantenido directamente por Microsoft y se incluye en Windows Driver Kit (WDK). Actualmente es considerada la herramienta de depuración de kernel más actualizada y poderosa y puede operar en modo kernel, aunque no cuenta con una interfaz muy accesible para sus nuevos usuarios.

WinDbg admite la depuración remota y puede descargar símbolos de depuración directamente desde los servidores de Microsoft. Para configurarlo rápidamente para depurar el kernel del sistema operativo dentro de las máquinas virtuales, hay un complemento de VirtualKD.

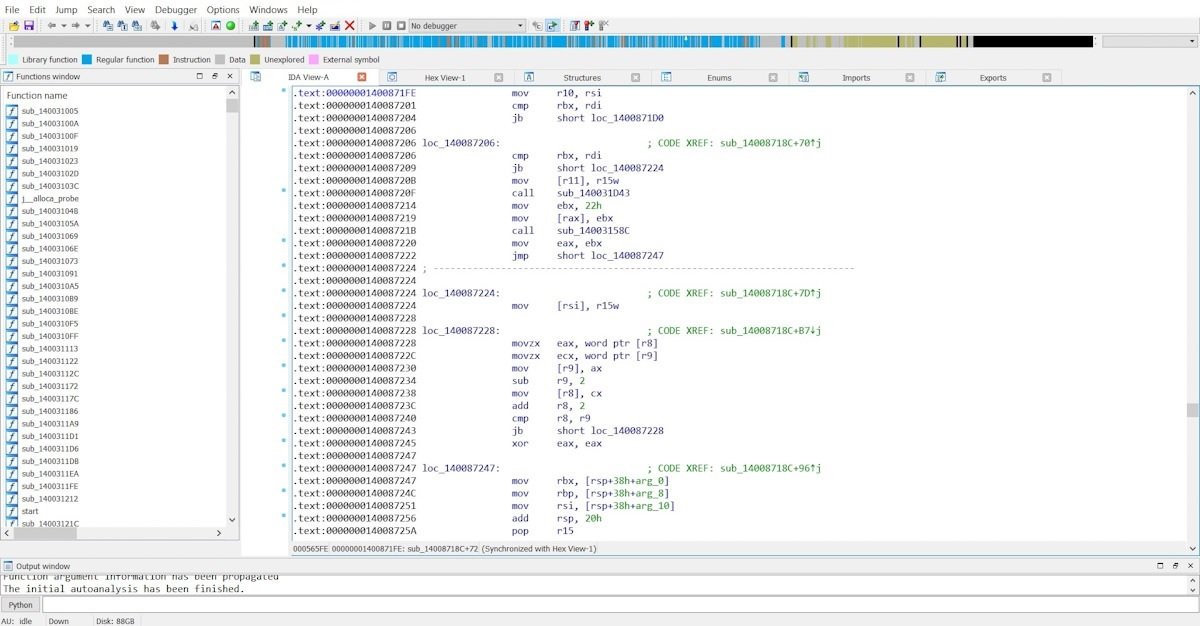

IDA Disassembler

Esta herramienta cuenta con una versión gratuita y una de paga. La primera versión solo es compatible con x86, además de que no admite plugins. Por otra prte, la versión de pago puede usarse sin restricciones de arquitectura o plugins, lo que la hace una opción mucho mejor para los investigadores.

IDA tiene un depurador incorporado, muy sencillo en cuanto a un conjunto de funciones pero con una interfaz de usuario algo complicada. Esta herramienta también puede adaptarse con el plugin Hex-Rays, un poderoso descompilador escrito en C que mejora considerablemente las características predeterminadas de IDA Disassembler.

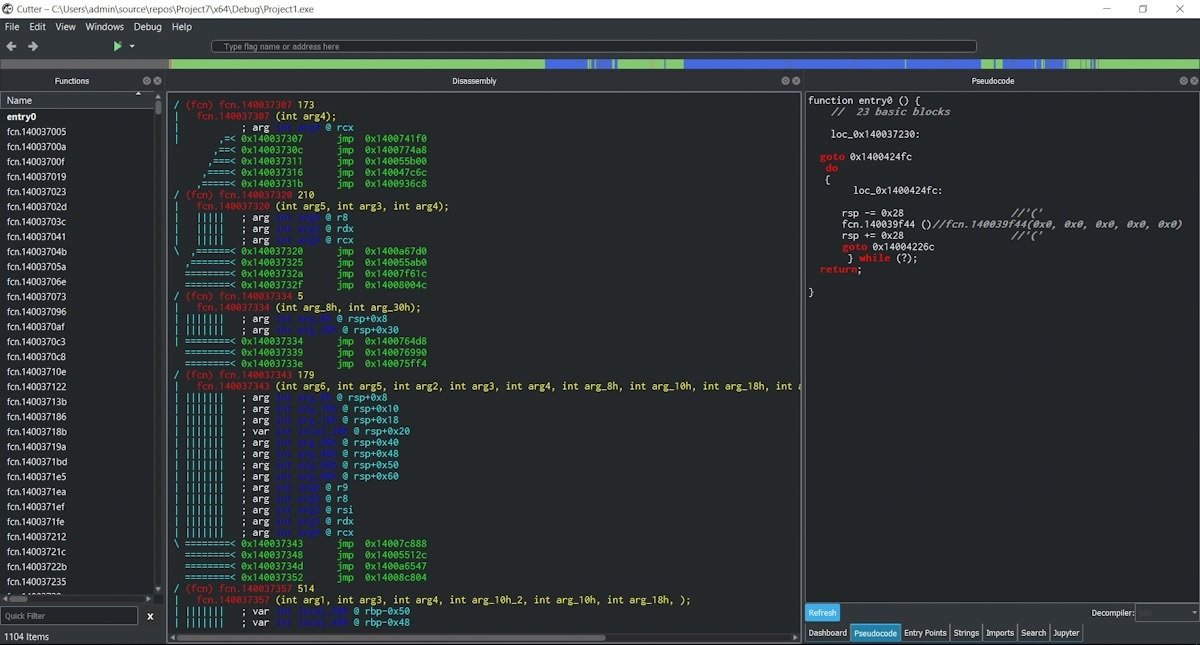

Radare2

Acorde a los expertos en ingeniería inversa de malware, esta herramienta fue pensada originalmente como un editor hexadecimal, aunque eventualmente fue convertido en un marco completo para la depuración y desensamblado de toda clase de código, incluyendo software malicioso.

Radare2 es una colección de utilidades de consola que incluye un depurador, desensamblador, descompilador, editor hexadecimal, compilador nativo y utilidad de comparación binaria, entre muchas otras herramientas, además de de contar con toda clase de procesadores y plataformas, gracias a las cuales puede competir incluso con productos como la versión de paga de IDA Disassembler.

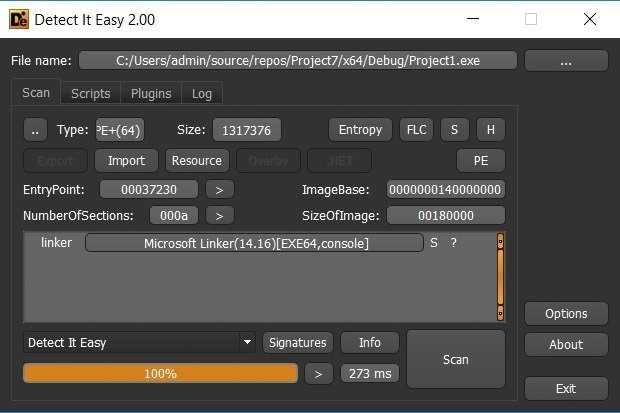

Detect it Easy (DiE)

Este es un excelente programa para identificar empacadores, además de contar con muchas otras funcionalidades como el cálculo de la entropía de las secciones de archivo.

La herramienta también incluye un visor de recursos capaz de volcar al disco, lo que permite ver fácilmente la tabla de importación, soporte para extensiones y scripts. La mayor desventaja de DiE es que sus mantenedores no suelen lanzar actualizaciones, por lo que los errores reportados son corregidos hasta el lanzamiento de versiones completamente nuevas.

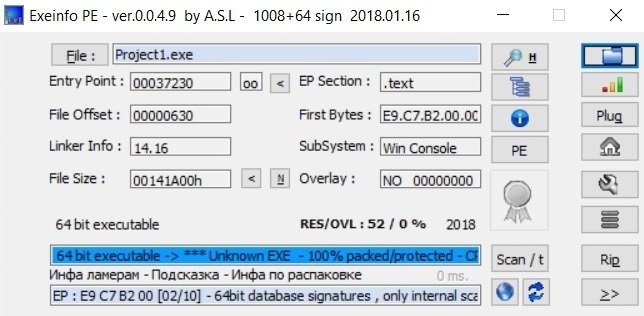

ExeInfoPE

Este es un detector de empaquetadores y protectores muy funcional aunque con una interfaz bastante peculiar que puede llegar a ser difícil de entender. Aún así, el programa se actualiza de forma constante y está lleno de características interesantes para los expertos en ingeniería inversa de malware.

Los expertos consideran que esta es la herramienta ideal para principiantes, ya que también contiene funciones predeterminadas para un funcionamiento más amigable, sin mencionar el soporte para plugins populares.

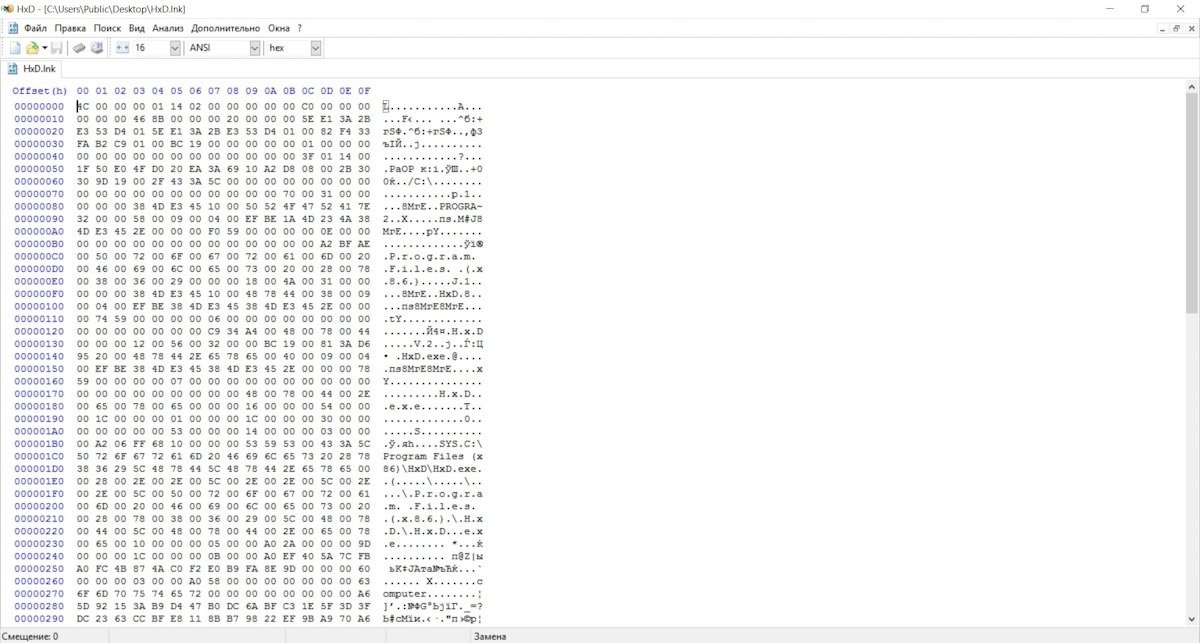

HxD

HxD es un miembro destacado de la familia de los editores hexadecimales, pues es una de las principales opciones para acceder a un disco duro, memoria o aplicación en modo binario. La herramienta es gratuita y se actualiza constantemente, además de que permite eliminar archivos de forma segura y compatibilidad con una versión portátil.

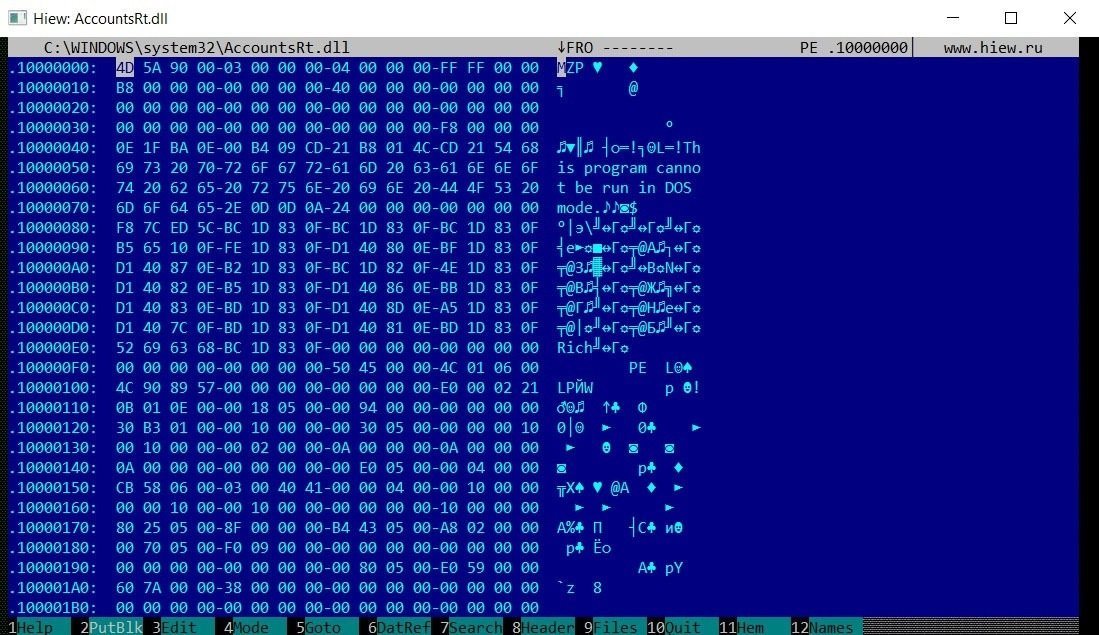

HIEW

Esta herramienta cuenta con una versión gratuita y una de paga y que recibe mantenimiento constante por parte de los desarrolladores. Los expertos en ingeniería inversa de malware mencionan que esta es una herramienta similar a Norton Commander, aunque la interfaz de usuario es un poco más compleja.

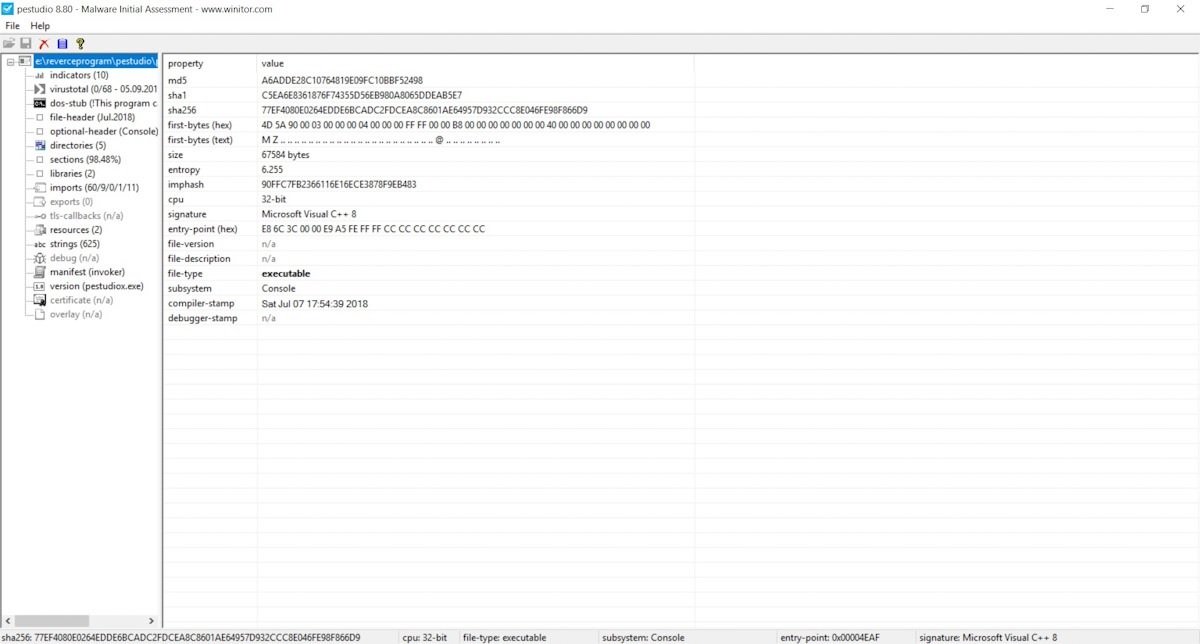

Pestudio

Pestudio es una avanzada herramienta para el análisis de malware que escanea automáticamente cualquier muestra, incluso tomando las bases de datos de plataformas como VirusTotal.

La herramienta muestra de forma práctica las funciones de la tabla de importación utilizadas en la aplicación de prueba, muestra las firmas de virus de la aplicación, las bibliotecas utilizadas y la información del encabezado del archivo PE. En otras palabras, es un recolector antivirus multifuncional para el análisis inicial de muestras.

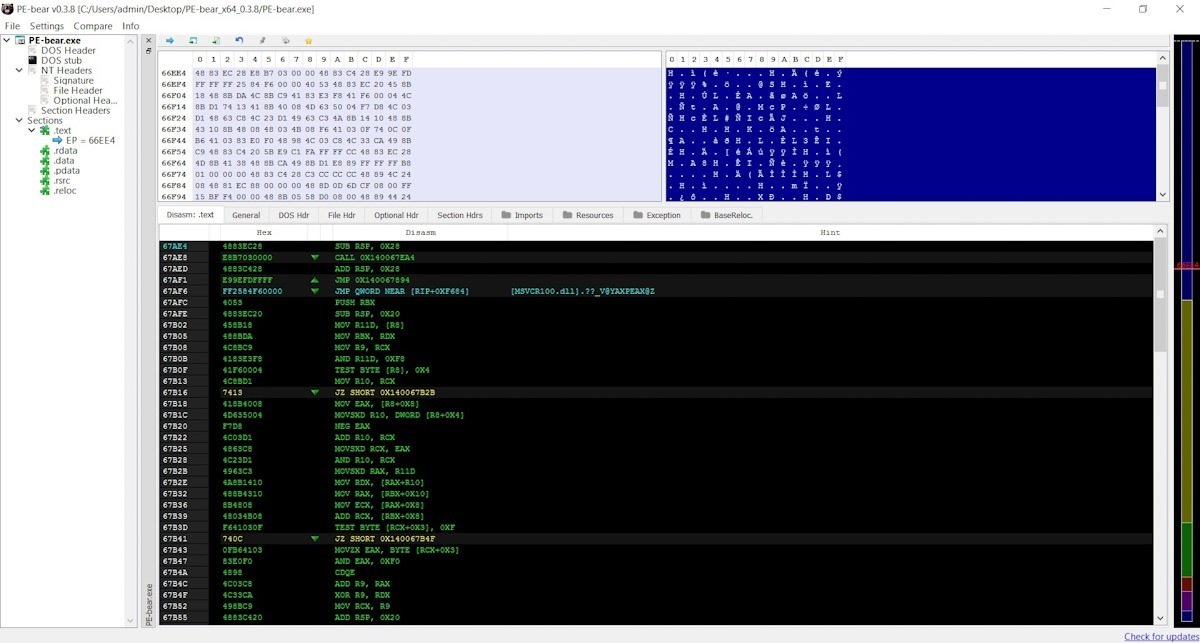

PE-bear

Este es un práctico visor y editor para archivos PE y PE+ que contiene un analizador de empaquetadores y protectores, muestra información sobre encabezados de archivos, recursos y secciones. Si los usuarios lo deciden, pueden acceder ver la representación hexadecimal de estas secciones y desmontarlas en mnemotécnicos de ensamblador ordinarios.

PE-bear tiene una interfaz amigable y un plugin preinstalado para comparar archivos, aunque como desventaja el programa no recibe actualizaciones de forma constante, aunque no debemos olvidar que se trata de una herramienta de código abierto.

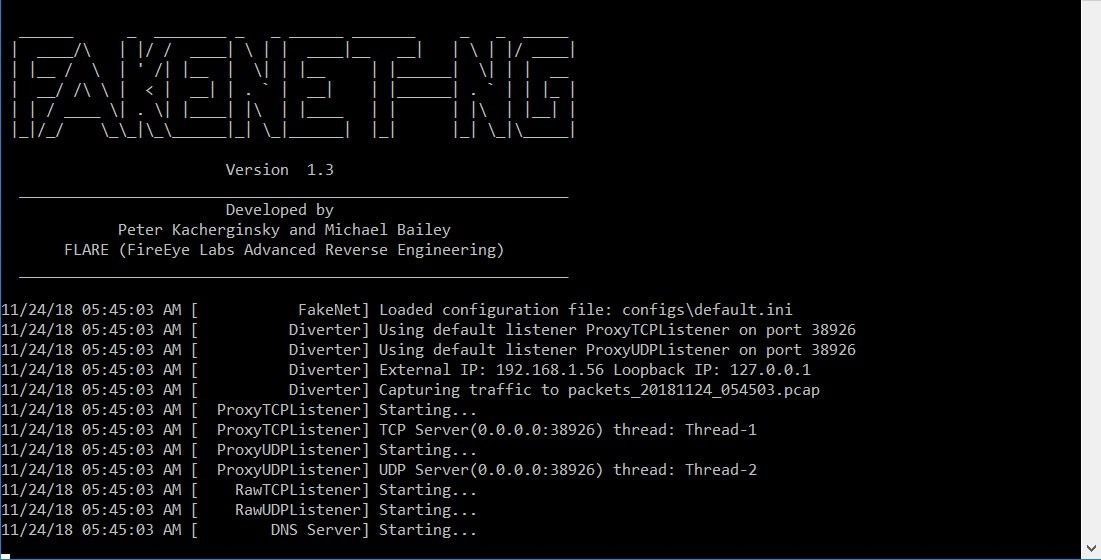

Fakenet-NG

Este es un programa especializado para la creación de redes y que permite examinar cualquier muestra de malware, supervisar solicitudes DNS y HTTP, rastrear tráfico web y analizar direcciones IP. Fakenet-NG opera en una máquina virtual sin conexión a la red, por lo que es una herramienta completamente segura.

La herramienta recibe actualizaciones constantemente, por lo que puede ser compatible incluso con los sistemas operativos más modernos.

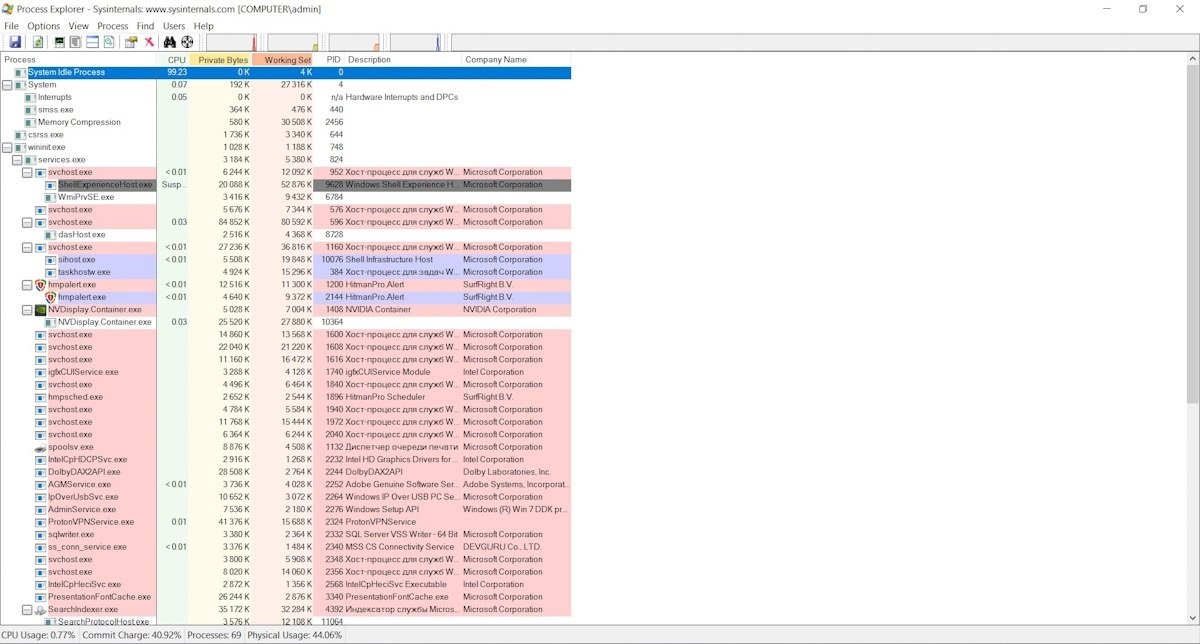

ProcessExplorer

La interfaz de esta herramienta muestra todos los procesos en ejecución del sistema organizadas jerárquicamente, lo que permite a los expertos en ingeniería inversa de malware identificar el orden en que se generan los procesos.

La herramienta permite averiguar qué bibliotecas dinámicas se cargan en procesos, prioridades, firmas digitales y uso del procesador.

RegShot

RegShot es un programa ideal para monitorear cualquier cambio en el registro, toma capturas de pantalla antes y después del análisis y permite identificar los cambios realizados.

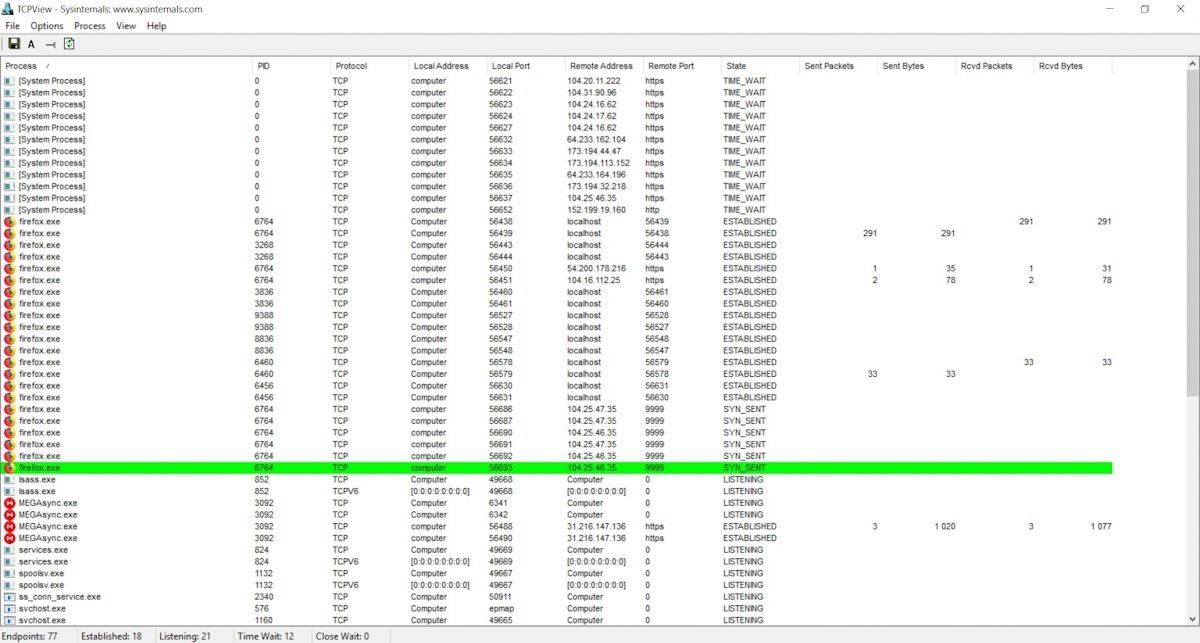

TCPview

Este programa monitorea la actividad de red y de aplicaciones en el sistema analizado. Los usuarios pueden ver qué puertos están abriendo la aplicación de forma local y remota, además de identificar protocolos, ID de proceso y contadores de paquetes de reenvío.

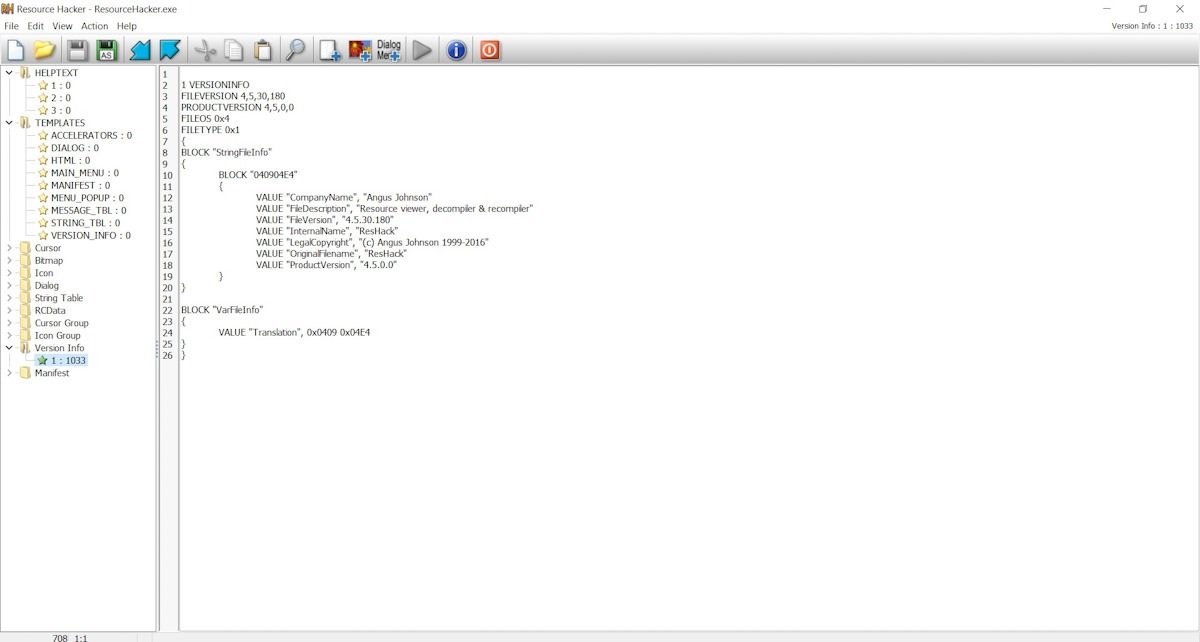

Resource Hacker

Esta es una herramienta popular para la edición de recursos. Acorde a los especialistas en ingeniería inversa de malware los usuarios pueden editar íconos, cadenas de diálogo de texto, información del cursor y otros registros. No es necesario editar los recursos de la aplicación con frecuencia, pero es necesario contar con la herramienta adecuada.

Estas aplicaciones deberían ser más que suficientes para los investigadores y los no iniciados en este tema. El dominio de estas herramientas permitirá a los entusiastas acercarse a otras herramientas más sofisticadas e incluso adentrarse al desarrollo de nuevo software para la ingeniería inversa de malware.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Las 15 mejores herramientas de ingeniería inversa para el análisis de malware, software y tráfico de red apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente