Los desarrolladores de CakePHP han parcheado una vulnerabilidad crítica que puede ser explotada por un atacante remoto para la inyección de SQL, escribió un investigador en los avisos de Github.

Con millones de descargas, CakePHP es un marco de desarrollo rápido para PHP que utiliza patrones de diseño comúnmente conocidos como asignación de datos asociativos, controlador frontal y MVC. Nuestro objetivo principal es proporcionar un marco estructurado que permita a los usuarios de PHP en todos los niveles desarrollar rápidamente aplicaciones web sólidas sin pérdida de flexibilidad.

Registrado como CVE-2023-22727 (puntuación de Github CVSS de 9.8), CakePHP es vulnerable a la inyección SQL, causada por datos de solicitud de usuario no desinfectados en `Cake\Database\Query::limit()` y `Cake\Database\Query Métodos ::offset()` . Un atacante remoto podría enviar declaraciones SQL especialmente diseñadas al sistema, lo que podría permitirle leer o modificar cualquier dato en la base de datos subyacente o elevar sus privilegios.

El investigador Markstory no ha revelado los detalles técnicos de la vulnerabilidad .

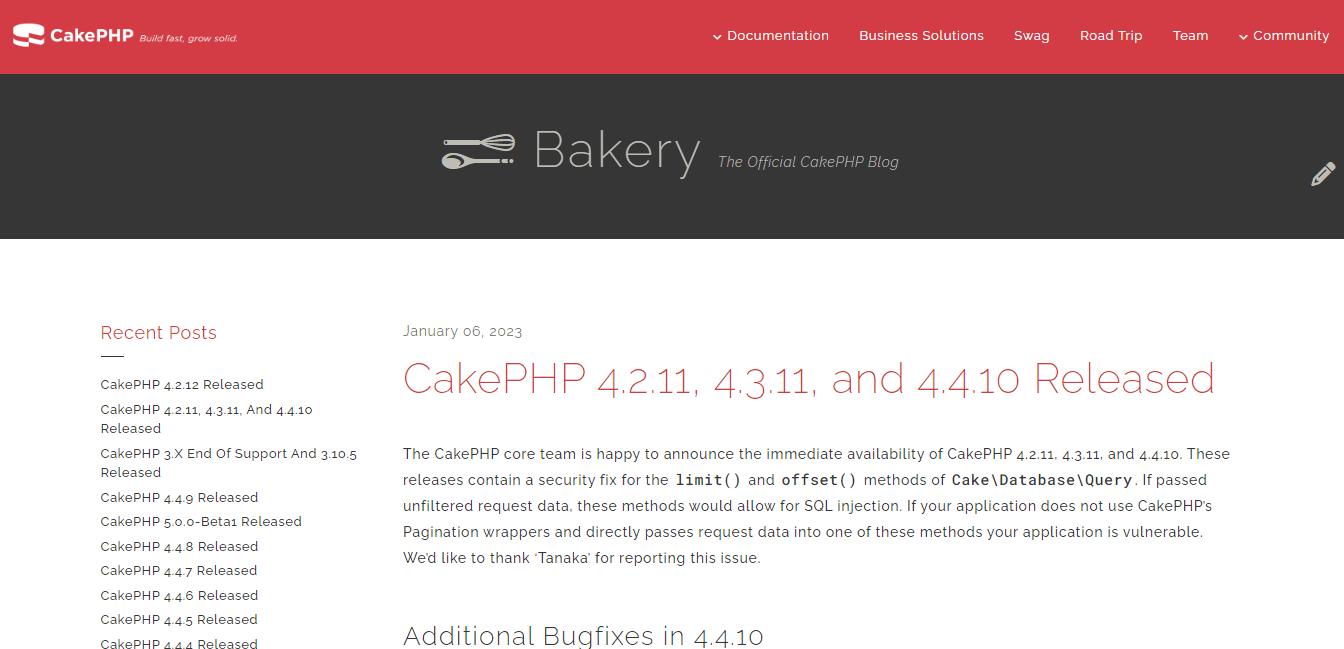

El CVE-2023-22727 fue parcheado por los desarrolladores de CakePHP el 6 de enero con el lanzamiento de las versiones 4.2.12, 4.3.11 y 4.4.10. La versión 4.2.0 anterior a la 4.2.12, la versión 4.3.0 anterior a la 4.3.11 y la versión 4.4.0 anterior a la 4.4.10 se ven afectadas.

Se recomienda a los usuarios que actualicen a la última versión. Los usuarios que no puedan actualizar pueden mitigar esta vulnerabilidad utilizando la biblioteca de paginación de CakePHP. La validación manual o conversión de parámetros a estos métodos también mitigará la vulnerabilidad

El cargo CVE-2023-22727: Vulnerabilidad crítica de SQLi parcheada en CakePHP apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario