Las actividades que realizamos en línea son cada vez mayores, por lo que también son los riesgos que corremos a la hora de navegar en la web. Eso conlleva a que tomemos diversas medidas pensando en nuestra seguridad: protección antivirus, detectores de malware o conexiones VPN para respaldar nuestra privacidad. Ahora bien, ¿qué sucede cuando el remedio es peor que la enfermedad? En el siguiente artículo, nos centraremos en lo que puede ocurrir con las VPN gratuitas.

Sin lugar a dudas, una de las grandes tendencias de la actualidad es la utilización de VPN para conectarse en la web. Durante mucho tiempo, este tipo de herramienta estuvo asociado a expertos en computación o para aquellos que buscaban desbloquear un contenido no disponible en su país, siendo series o películas los casos más populares. Sin embargo, eso ha cambiado.

Hoy en día, los usuarios que se conectan a internet mediante una VPN son millones, ya que la educación informática se ha fortalecido, así como los cambios en ciertos patrones generales en la web. De acuerdo a la mirada de diversos especialistas en ciberseguridad, internet es un mundo cada vez más vigilado, en donde nuestro comportamiento e información personal es rastreado.

Así, recursos como Hola VPN se convirtieron en extremadamente populares ya que son gratuitos y sencillos de utilizar. Con millones de descargas en todo el mundo, muchas personas creen que con ese recurso, ya pueden dormir tranquilos y sentirse seguros, pero lamentablemente eso no es así.

Vivimos en un mundo en donde los hackeos son cada vez más frecuentes: nuestras redes sociales, WhatsApp, contraseñas de bancos, nuestras cuenta de mail, entre otros sitios en línea, se ven vulnerables ante la actualización de las amenazas online. Para ello, las empresas más serias cuentan con revisiones constantes que conllevan una modernización de sus sistemas de detección de amenazas, así como nuevas estrategias para evitar dejar una huella en línea.

Por lo general, las VPN gratuitas no ofrecen ese tipo de servicio, ya que su ganancia corre por otro lado. Por ejemplo, a la hora de pensar en Hola VPN opiniones encontramos que sus grandes fallas se encuentran en los aspectos de seguridad. De hecho, las denuncias ante este tipo de servicios se centran en que suelen dejar aún más expuestos a los usuarios a ataques maliciosos, ya que la información de ellos se encuentra más visible que antes.

A continuación, repasaremos cuáles son los riesgos de utilizar una VPN gratuita en general y por qué no hay que creer todo lo que nos dicen desde las empresas:

1) La cuestión de los permisos

Al iniciar sesión en un servicio VPN, el servicio ofrece aplicaciones para que se pueda utilizar en cualquier dispositivo de Android, iOs, Windows, entre otros. Si bien uno podría pensar que se cumplen los requisitos mínimos de la industria, por lo general es allí en donde encontraremos los inconvenientes. Estas aplicaciones suelen pedir muchos permisos para poder funcionar. Esos requerimientos suelen ser el primer paso para poder hacerse de datos personales valiosos como tarjetas de crédito, contraseñas o introducir una serie de publicidad molesta e invasiva: esa es la ganancia que tienen las VPN gratuitas por lo general.

La forma de frenar este riesgo es revisar atentamente los permisos que piden estas aplicaciones y cuáles les otorgamos. Otra manera, más efectiva y práctica aún, es revisar previamente si dicha empresa de VPN cuenta con buena reputación. Algunas de las firmas más prestigiosas pueden tener planes gratuitos, aunque con recursos limitados para el usuario como límites de velocidad o dispositivos, aunque sin descuidar la seguridad. En tanto, otros servicios muy populares pueden incluir dentro suyo un malware.

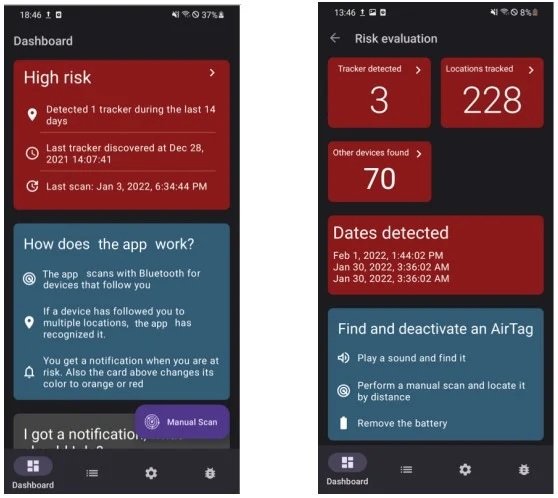

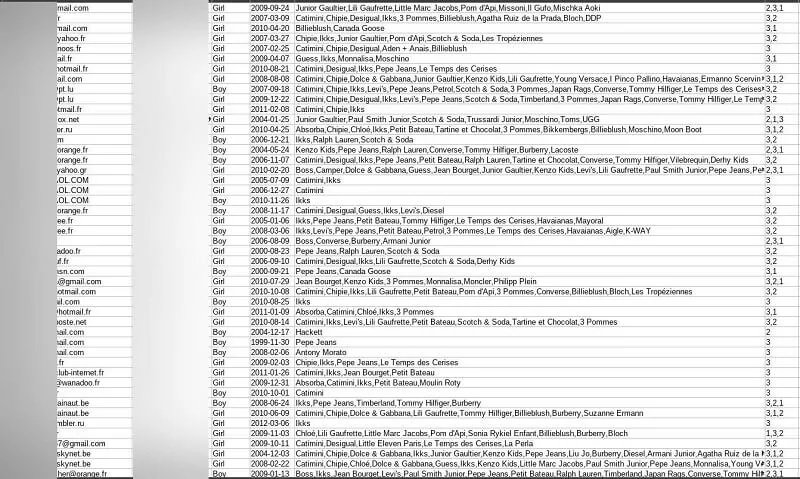

2 – Rastreo de las conexiones

Tal y como hemos destacado, una de las razones por las que se utiliza una conexión VPN es para lograr una mayor privacidad en línea, borrando nuestra huella digital en el camino. Sin embargo, en la mayoría de las VPN gratuitas –algunos estudios hablan de un 75% de ellas- suelen incorporar el rastreo de las conexiones para almacenarla en su base de datos.

Al igual que sucedía con el asunto de los permisos que le otorgábamos a las aplicaciones de estas VPN, este rastreo constante tiene como objetivo almacenarla para vender luego dicha información y ganar dinero con ello. A eso se le debe sumar, claro, el acceso a nuestros datos personales.

3 – Menor ancho de banda

En este punto encontramos un doble riesgo y uno de los problemas más frecuentes con las VPN gratuitas. Cuando se utilizan, es altamente probable que se comparta el ancho de banda sin que el usuario de su consentimiento. Si bien esto puede justificarse desde las empresas con el fin de asegurar que así se logra el anonimato de otros usuarios, eso puede ser un gran riesgo para la seguridad y privacidad personal.

Algunas VPN gratuitas fueron descubiertas realizando esa acción. Y es que además del riesgo que eso aplica, nuestra velocidad a la hora de navegar se verá altamente reducida. Así, a la hora de iniciar una cuenta, este es un punto que se debe considerar sí o sí, ya que nos permitirá ahorrarnos varios problemas molestos.

4 – Browser Hijacking: ¿de qué se trata?

Esta es una de las técnicas de engaño más populares que utilizan las VPN gratuitas. Se trata de que visites sitios que tú no has visitado. ¿Cómo es eso posible? Cada vez que estés navegando en la web, como puede ser revisando tus mails o leyendo tu portal informativo de cabecera, se te abrirán ventanas automáticas con sitios web que no conoces.

Esta es una de las formas más tradicionales de las VPN con mala reputación de poder monetizar su servicio, ya que es así como le venden publicidad a dichos sitios y les garantizan un tráfico determinado. Además de ser extremadamente molesto, también puede incluir otros problemas de seguridad.

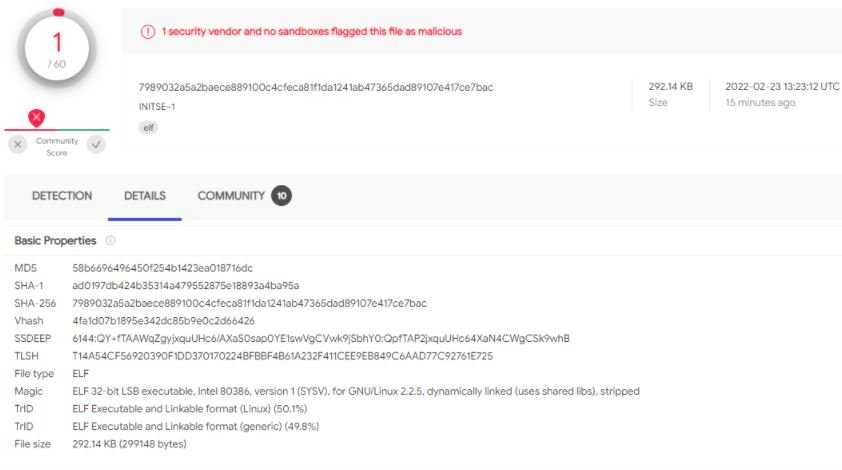

5 – Fallos de seguridad básicos e inadmisibles

Por último, y no por ello menos importante, muchas VPN de dudosa reputación se han ganado esa fama por tener fallas de seguridad completamente inadmisibles para los estándares básicos del mundo de las VPN. Como hemos señalado, este tipo de servicios se utilizan para ganar anonimato en la web, bloqueando así la IP real con la que se navega y siendo imposible de rastrear.

Sin embargo, muchas veces esa IP queda expuesta en las VPN gratuitas, por lo que es un riesgo enorme para los usuarios, quedando expuestos y vulnerables no solo a los ataques malware que hemos señalado anteriormente, sino a rastreos, controles y bloqueos por parte de autoridades nacionales e internacionales. Internet, después de todo, se ha convertido en un sitio cada vez más vigilado.

Conclusión final

Así entonces, a la hora de pensar si un servicio como Hola VPN es seguro, la respuesta es no. Esto no quiere decir que todas las VPN gratuitas sean una amenaza, pero sí podemos afirmar que las empresas que basan su fama en ello seguramente tengan una fuente de ganancia alternativa que no valora nuestra seguridad y que hace dinero con ella.

Te recomendamos, entonces, que revises en las empresas líderes del sector sus versiones gratuitas o de prueba para sentirte protegido.

El cargo Los riesgos de utilizar una VPN gratuita: no confíes en lo que dicen apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente