Los navegadores web son una de las herramientas más utilizadas por gente de todo el mundo, ya sea que tengan o no habilidades de hacking o conocimientos mínimos de informática. No obstante, puede que no estemos sacando todo el provecho posible de esta tecnología, pues la mayoría de usuarios ignora que con solo agregar unas cuantas extensiones nuestros navegadores convencionales pueden convertirse en sofisticadas utilidades de ciberseguridad.

En esta ocasión, los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán un listado con las 11 mejores extensiones para convertir nuestro navegador web en una poderosa herramienta de hacking.

Como de costumbre, es necesario recordar que este artículo fue elaborado con fines exclusivamente académicos, por lo que el mal uso que pueda darse de estas herramientas no es responsabilidad de IICS.

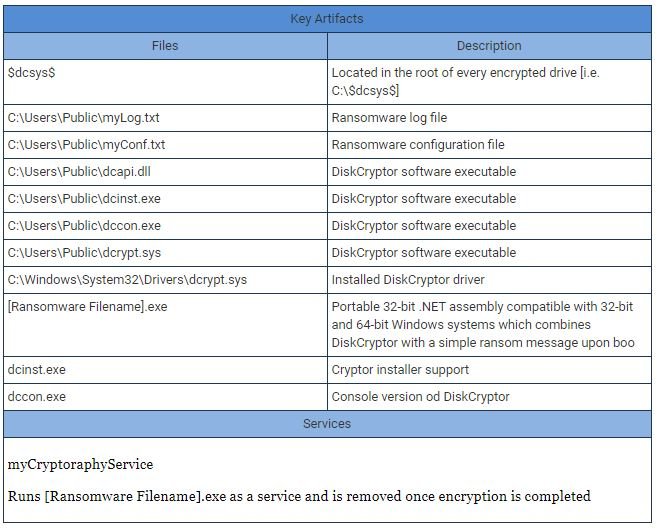

IP ADDRESS AND DOMAIN INFORMATION

La primera etapa en cualquier tarea de hacking ético es el reconocimiento. Para ello, la extensión de TCPIPutils.com nos ayudará a obtener datos como la dirección IP, proveedor de hosting, entre otra información relevante. Acorde a los expertos en hacking ético, puede instalar esta extensión desde la tienda oficial de Chrome.

SHODAN

Después de recolectar toda la información posible del dominio objetivo inicia el análisis empleando el motor de búsqueda Shodan, que mostrará al investigador una lista de puertos y servicios abiertos, entre otros datos. Para comenzar, puede probar la versión gratuita de la herramienta disponible en Chrome y en el sitio web oficial.

PORT SCANNER

Como su nombre sugiere, Port Scanner analizará los puertos abiertos en un host remoto para conocer su estado actual, Los usuarios pueden rastrar un servidor completamente diferente, además de configurar manualmente el rango de puertos TCP en esta herramienta, mencionan los especialistas en hacking ético.

PROXY SWITCHYOMEGA

El escaneo de puertos en ocasiones no siempre resulta como se espera, ya que múltiples servidores cuentan con firewalls sofisticados y otros sistemas de prevención de ataques. Los proxies anónimos ayudan a los usuarios a prevenir que los intrusos lleguen a su sitio web; una de las mejores herramientas, Proxy SwitchyOmega (también conocida como Proxy SwitchySharp) ofrece un modo simple y conveniente de habilitar la mejor protección posible contra los entrometidos.

EDITTHISCOOKIE

Todos los sitios web actuales usan identificadores temporales (cookies) para rastrear la actividad de sus usuarios. Los desarrolladores de la extensión EditThisCookie crearon una herramienta para la fácil administración de cookies, lo que permitirá a los usuarios identificar claramente los propósitos de seguimiento de los sitios web.

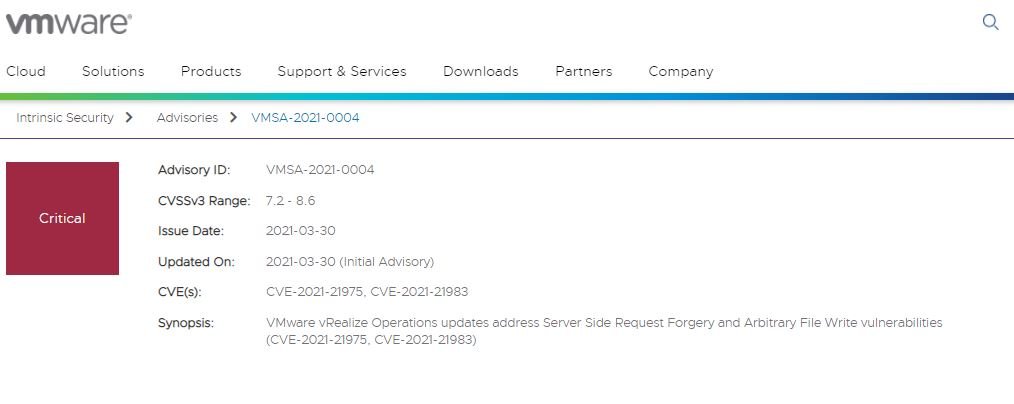

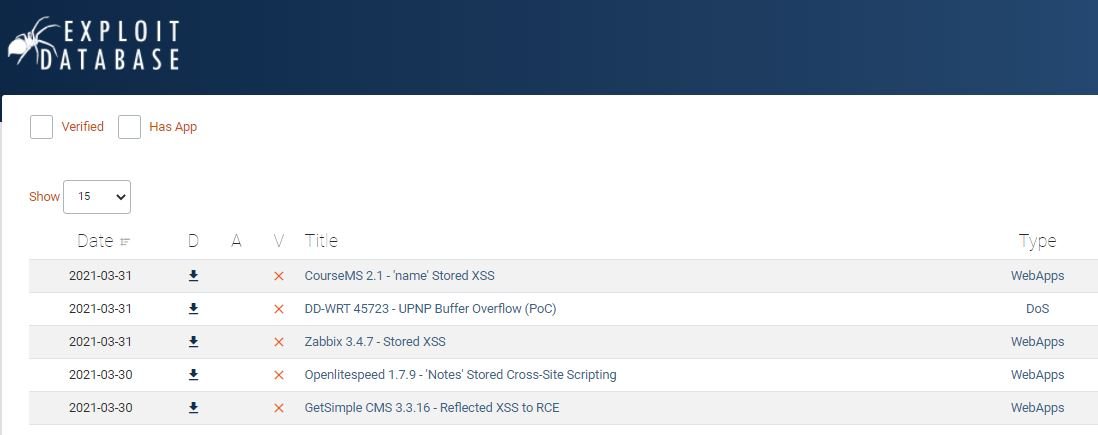

THE EXPLOIT DATABASE

Después de las labores de recolección de información, es hora de poner manos a la obra y encontrar vulnerabilidades en el sitio seleccionado. Esta extensión proporciona un acceso conveniente a una base de datos de exploits del archivo de Offensive Security. De forma predeterminada, las actualizaciones se comprueban cada cinco minutos y todas las vulnerabilidades nuevas se ordenan por fecha, tipo, autor y descripción, mencionan los expertos en hacking ético.

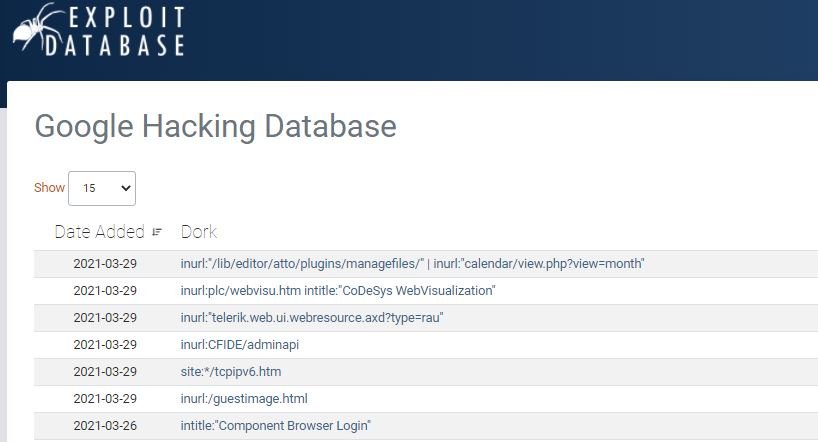

GOOGLE HACKING DATABASE (GHDB)

Esta es una aplicación para Chrome que contiene ejemplos de consultas furtivas que le permiten encontrar rápidamente equipos de red y plataformas web con vulnerabilidades conocidas a través de Google.

En una sección separada, se incluye consultas típicas para cámaras de red, sistemas de videovigilancia e impresoras. Además, los procedimientos de búsqueda de cuentas integradas y errores específicos también están agregados.

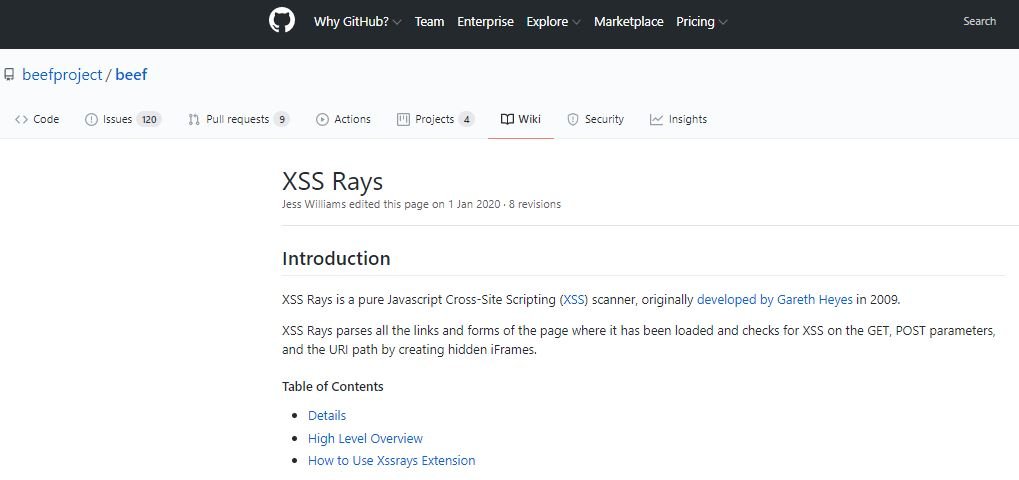

XSS RAYS

Esta herramienta permite a los expertos en hacking ético realizar pruebas de penetración usando ataques de scripts entre sitios (XSS), que incluye escáneres de vulnerabilidades, análisis de scripts, inyectores de formularios y herramientas de ingeniería inversa.

Esta herramienta puede realizar búsquedas avanzadas de palabras clave en las páginas HTML y en scripts y controladores externos. XSS Rays está disponible para su descarga gratuita.

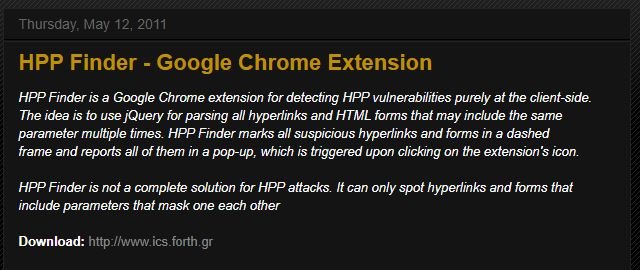

HPP FINDER

Esta extensión realiza una revisión exhaustiva del sitio web en la pestaña actual para buscar elementos en la aplicación web afectados por fallas conocidas. HPP Finder utiliza un método descubierto hace más de cinco años, sin embargo, la vulnerabilidad encontrada toca los defectos fundamentales de RFC3986 y, por lo tanto, sigue siendo relevante. Es posible corregir solo su manifestación en una aplicación específica.

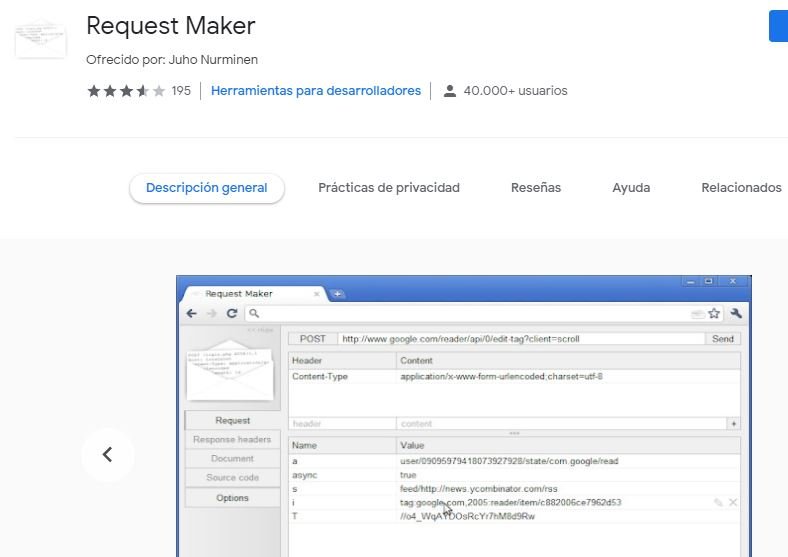

REQUEST MAKER

Esta extensión permite enviar solicitudes normales o modificadas a un servidor determinado con el fin de analizar los paquetes de respuesta. Acorde a los especialistas en hacking ético, Request Maker se lanza desde el menú Add-ons al hacer clic en su menú de Opciones, además de incluir funciones auxiliares.

IMACROS FOR CHROME

Esta extensión le permite ahorrar tiempo al automatizar las tareas de rutina. Por ejemplo, al realizar una prueba de penetración, a menudo debe repetir las mismas acciones en diferentes páginas del sitio. Usando iMacros puede grabarlos y reproducirlos con configuraciones predeterminadas, ya que las tareas típicas ya están en la base de datos de ejemplos.

PANIC BUTTON PLUS

Puede que llegue el momento en que deba eliminar todo registro de sus actividades de hacking en su dispositivo, lo que podría ser realmente fácil usando la herramienta correcta. Panic Button le ayudará a deshacerse de todos estos registros con solo unos clics; si en un momento debe eliminar esta información, puede asignar un comando fácil de recordar para evitar que otros usuarios puedan acceder a su actividad de hacking ético.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Las 11 mejores extensiones para convertir su navegador web en una avanzada herramienta de hacking apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente