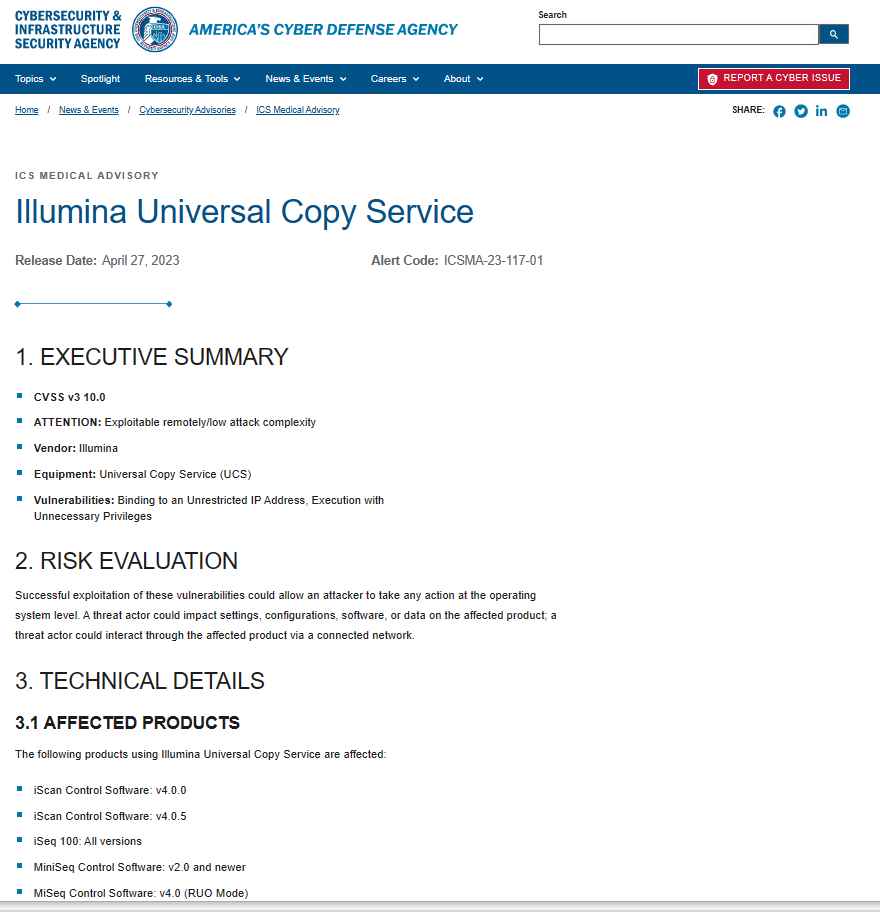

Se descubrió una vulnerabilidad importante con una clasificación de 10,0 en un software de servicio de copia universal específico que se utiliza en algunos instrumentos de secuenciación del genoma de Illumina. Esta vulnerabilidad podría hacer posible que se lleven a cabo una variedad de operaciones maliciosas, incluida la carga y ejecución remota de código a nivel del sistema operativo.

La Agencia de Seguridad de Infraestructura y Ciberseguridad ( CISA ) y la Administración de Alimentos y Medicamentos (FDA) están asesorando a los defensores de la red en el sector de la salud para que evalúen sus advertencias, así como los consejos de seguridad de Illumina, para garantizar que los dispositivos en cuestión tengan la más alta nivel de protección posible contra acciones maliciosas.

Se informó una vulnerabilidad con una clasificación de 7,4 además de una falla con una puntuación de 10,0. Ambos defectos están presentes en varias iteraciones del software de control iScan, así como en los productos iSeq 100, MiniSeq, MiSeqDX, NextSeq y NovaSeq. Además de realizar otros tipos de secuenciación de próxima generación, estas tecnologías también realizan bioinformática.

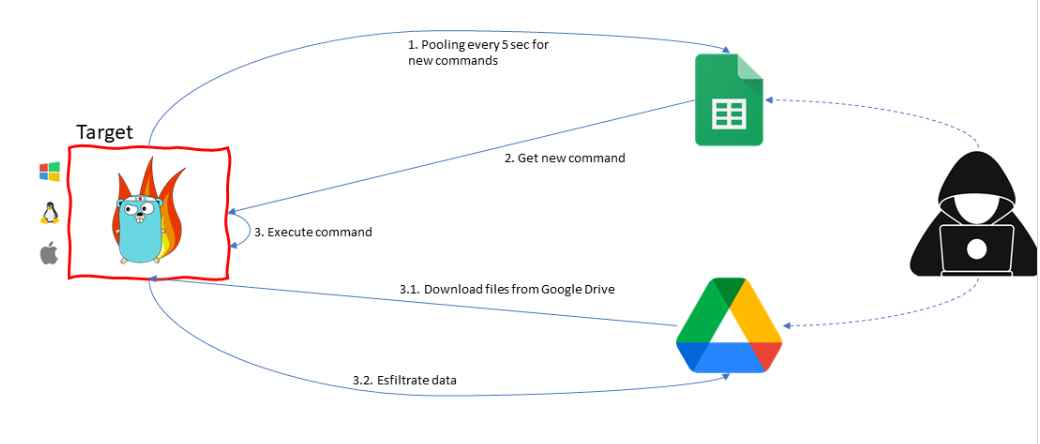

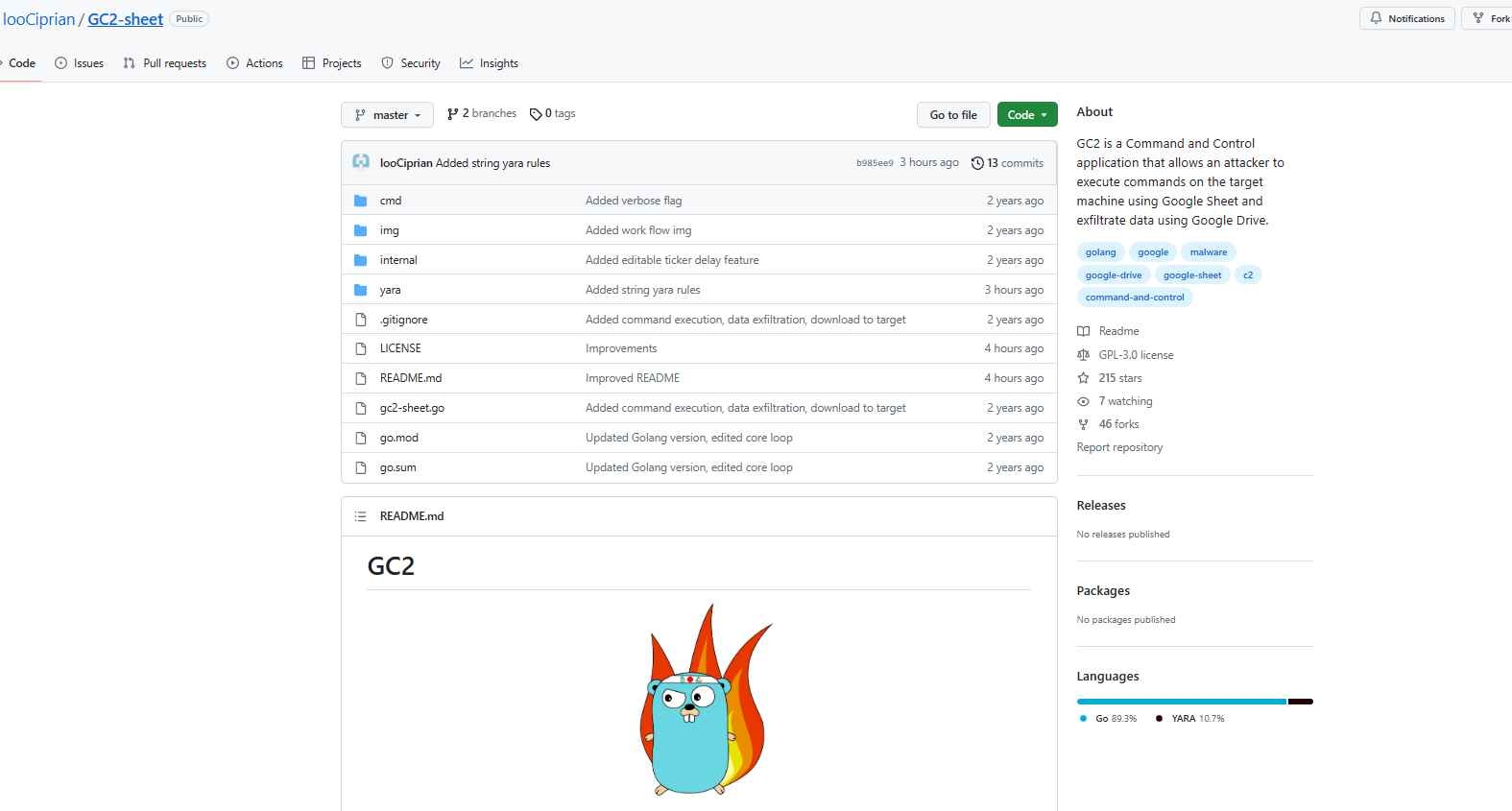

La Administración de Alimentos y Medicamentos (FDA) considera que estos son dispositivos médicos que pueden usarse para investigación o en entornos de diagnóstico clínico para secuenciar el ADN de las personas con el fin de identificar trastornos genéticos. Las advertencias indican que la vulnerabilidad potencialmente catastrófica se encuentra en la función del servicio de copia universal v2.x. Esta función transfiere los archivos de salida de secuenciación desde la carpeta de ejecución del dispositivo a la carpeta de salida. Por otro lado, está vinculado a una dirección IP que no tiene restricciones, lo que significa que un ataque no autenticado podría utilizar el UCS para escuchar en todas y cada una de las direcciones IP, incluso aquellas que permiten conexiones remotas.

Mientras tanto, la vulnerabilidad de “privilegios innecesarios”, que tiene una calificación de gravedad de 7,4 sobre 10, puede detectarse en instrumentos que utilizan la plataforma v1.x o v2.x. La vulnerabilidad podría hacer posible que un actor de amenazas no autenticado cargue y ejecute código de forma remota a nivel del sistema operativo. Esto le daría al actor de amenazas la capacidad de alterar los ajustes, las configuraciones y las aplicaciones, así como también obtener acceso a datos confidenciales. La Administración de Alimentos y Medicamentos (FDA, por sus siglas en inglés) emite una advertencia de que un atacante no necesitaría obtener credenciales para implementar operaciones dañinas de forma remota, como el posible cambio de datos que se almacenan en el instrumento o en las redes de los clientes.

Un ataque también podría tener un efecto en los resultados de los datos genéticos que se almacenan en los instrumentos, lo que haría que “los instrumentos no proporcionen resultados, resultados incorrectos, resultados alterados o una posible violación de datos”.

Según la advertencia, “En este momento, la FDA e Illumina no han recibido ningún informe que indique que se haya explotado esta vulnerabilidad”.

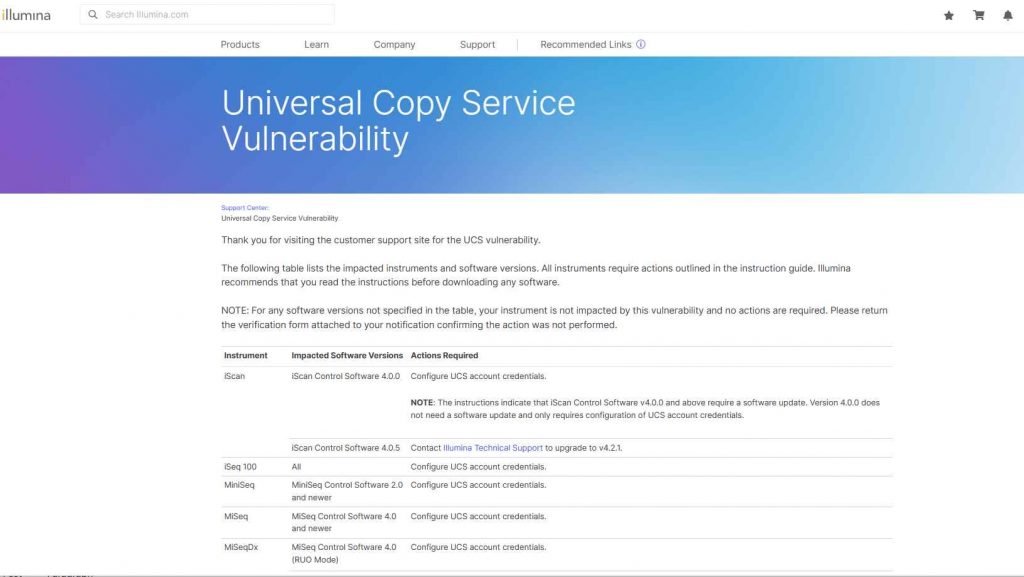

Illumina informó a CISA sobre la vulnerabilidad y desarrolló consejos para los usuarios del sistema basados en configuraciones particulares para disminuir el efecto de estos graves problemas. La empresa ya ha producido un parche de software para protegerse contra la explotación, y la FDA ahora pide a “los proveedores y al personal de laboratorio que estén al tanto de las acciones necesarias para mitigar estos riesgos de ciberseguridad”.

Se recomienda que las credenciales para la cuenta de UCS se configuren en una gran cantidad de dispositivos que se han visto afectados, mientras que el software de otros sistemas deberá actualizarse. Además, la empresa produjo videos instructivos para sus clientes, todos los cuales están protegidos con contraseña para evitar el acceso no autorizado desde el mundo exterior.

A principios de este mes, Illumina envió notificaciones sobre las vulnerabilidades directamente a los usuarios y los instó a estar atentos a cualquier señal de que se estaba utilizando un exploit en los dispositivos afectados.

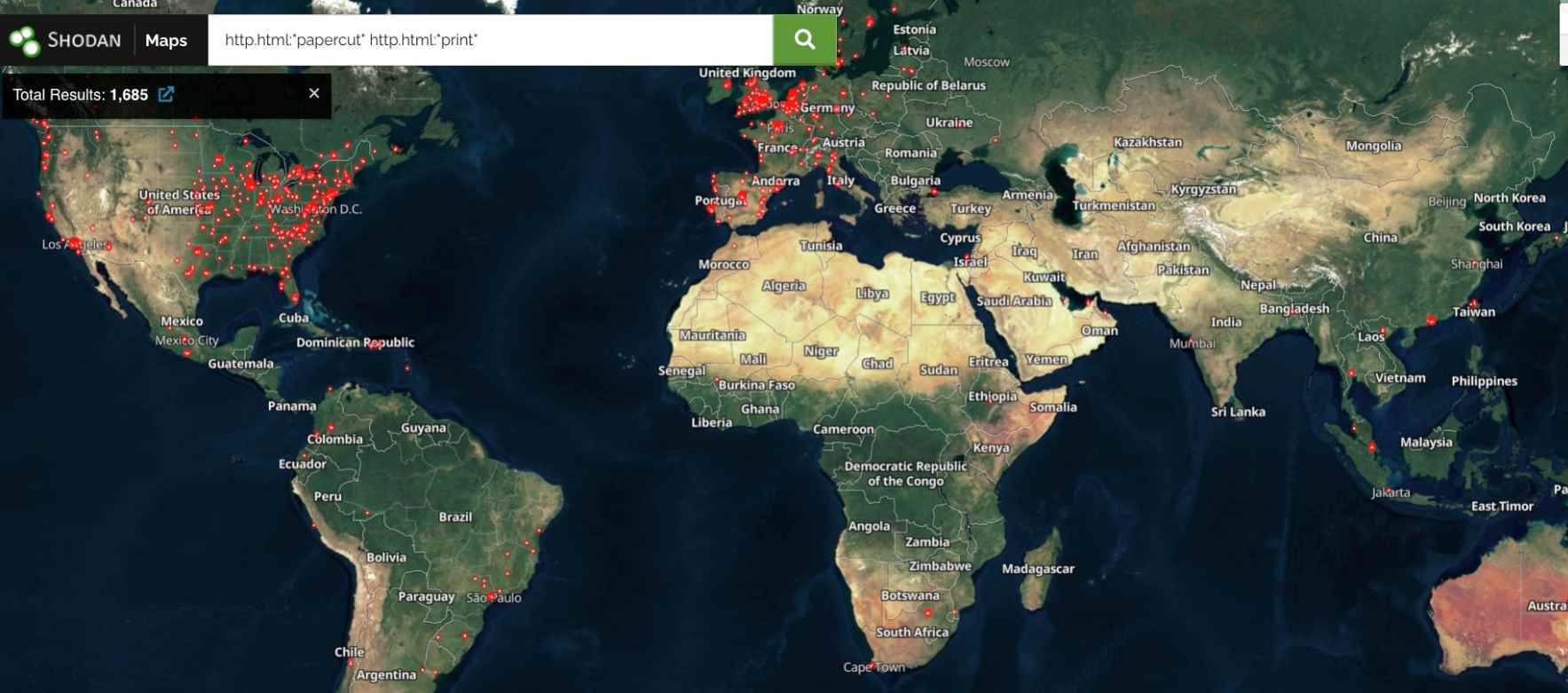

Para nuestra gran fortuna, aún no se han revelado vulnerabilidades públicas que se dirijan a esta vulnerabilidad en este momento. CISA aconseja que los defensores de la red adopten medidas defensivas para limitar el peligro de explotación. Estas medidas incluyen reducir la exposición de todos los sistemas y dispositivos de control y bloquear el acceso desde Internet. Sin embargo, dado el estado actual del entorno de amenazas, esto está sujeto a cambios bastante rápido.

Cuando el acceso a una ubicación distante es esencial, se recomienda el uso de redes privadas virtuales (VPN) o un enfoque seguro similar. Sin embargo, las redes privadas virtuales (VPN) vienen con su propio conjunto de vulnerabilidades; por lo tanto, los defensores deben asegurarse de que las herramientas que utilizan estén siempre actualizadas a la versión más reciente.

El cargo Hackear y modificar los reportes ADN de los pacientes con estas vulnerabilidades apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente