Expertos en ciberseguridad reportan que un exploit de prueba de concepto (PoC) y los detalles técnicos relacionados con una vulnerabilidad sin parchear en sistemas Windows se han filtrado en línea por accidente.

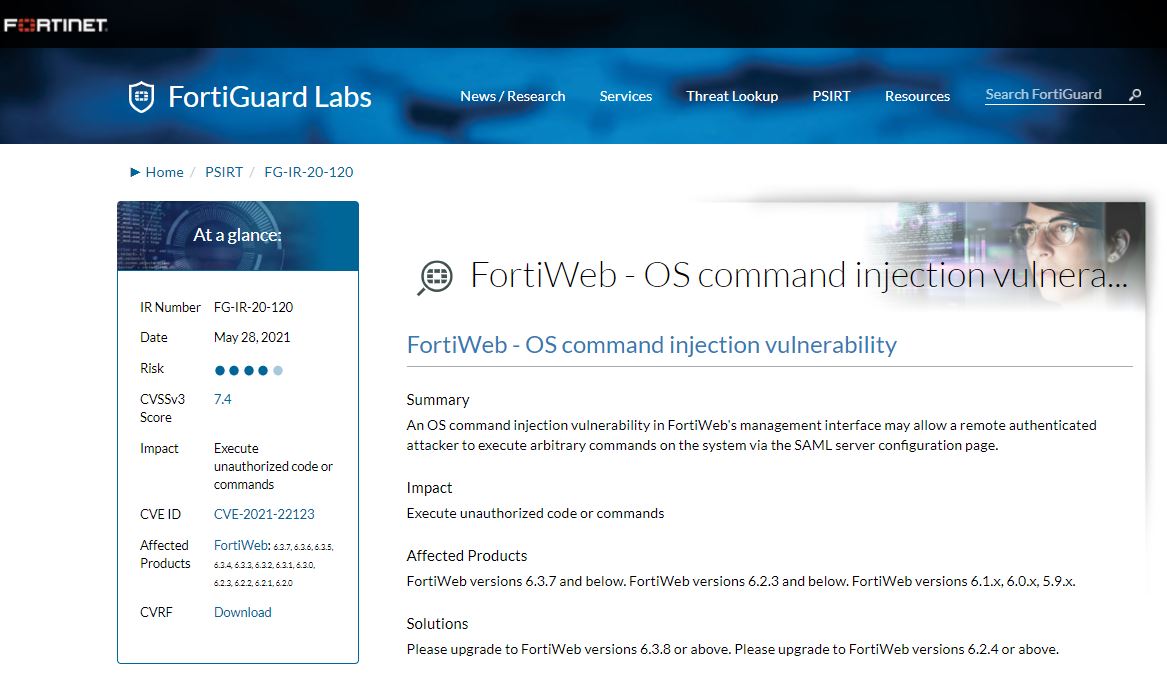

La vulnerabilidad en cuestión, identificada como PrintNightmare, afecta a Windows Print Spooler y su explotación permitiría a los actores de amenazas tomar control de un servidor de dominio de Windows y desplegar malware en entornos empresariales. Reportes de múltiples investigadores afirman haber probado exitosamente el exploit PoC filtrado en sistemas Windows Server 2019 completamente actualizados.

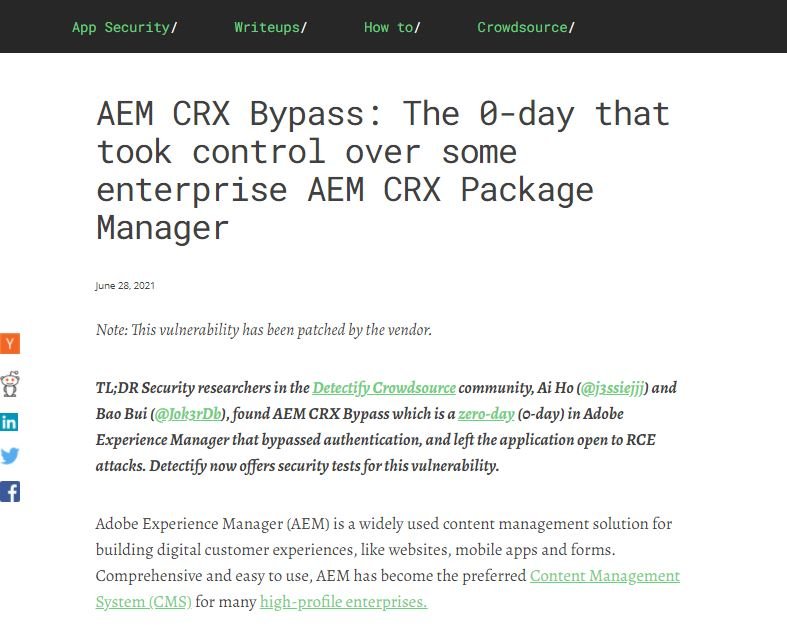

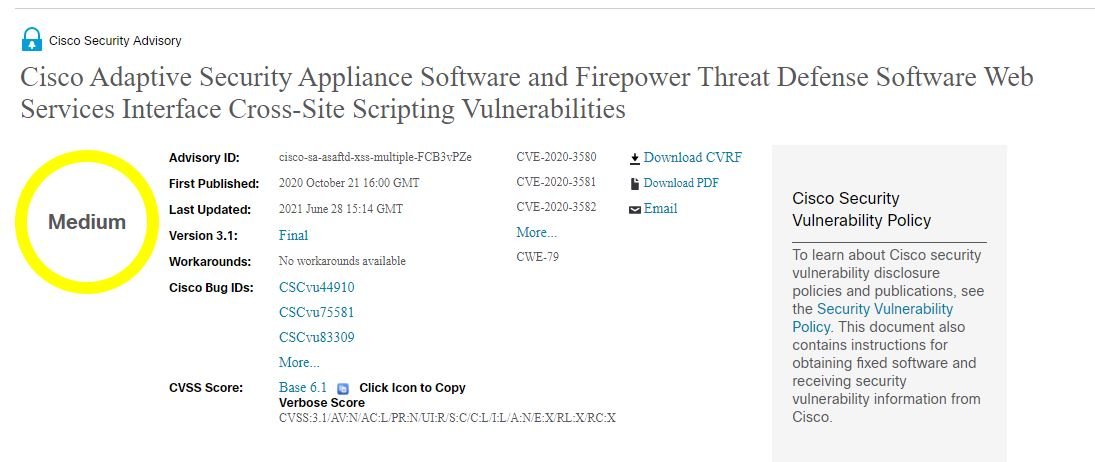

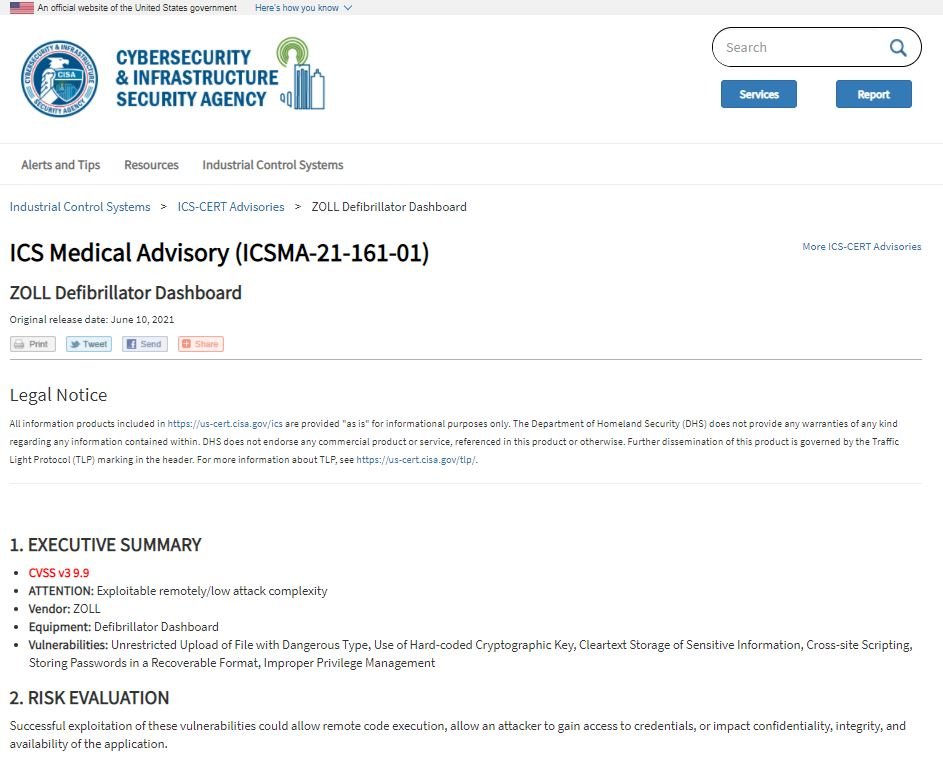

La filtración de los detalles de esta vulnerabilidad ocurrió por accidente y debido a una confusión con CVE-2021-1675, otra falla que reside en Print Spooler y que fue corregida a inicios de junio. Al momento de su divulgación, Microsoft determinó que esta era una falla de escalada de privilegios de alta severidad, aunque después la compañía cambió su calificación a crítica sin proporcionar mayor información.

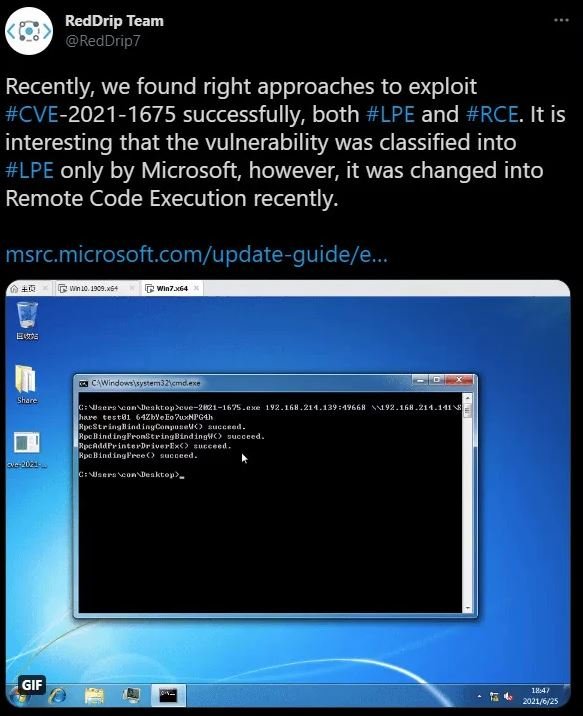

Aunque varias empresas estaban investigando este incidente, la compañía de seguridad china QiAnXin reportó un método para explotar la vulnerabilidad con el fin de desplegar la condición de escalada de privilegios locales, además de una condición de ejecución remota de código.

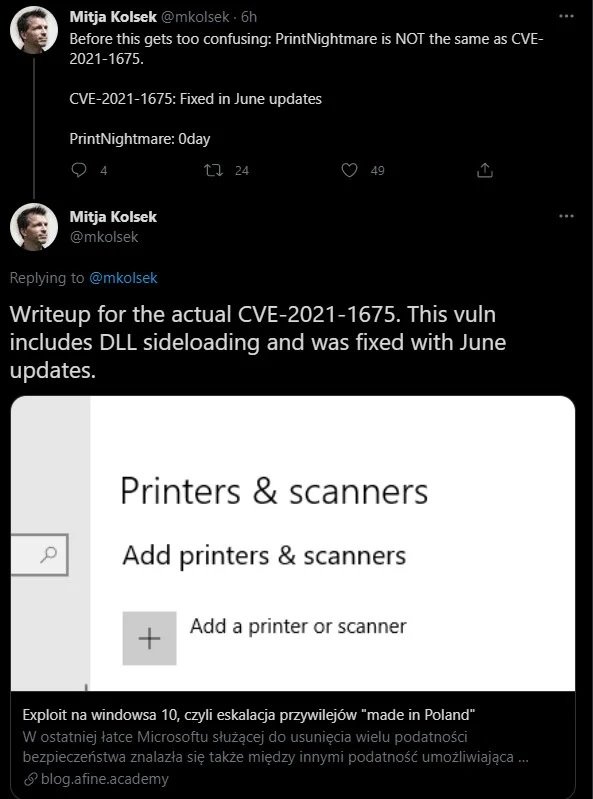

Aunque al inicio se pensaba que todo era parte de la misma vulnerabilidad, poco después se descubrió que PrintNightmare no es la misma falla que CVE-2021-1675, sino una vulnerabilidad día cero en Windows Print Spooler que hasta la fecha no ha sido corregida por el fabricante.

Mitja Kolsek, CEO de Acros Security se tomó el tiempo de la confusión, señalando que los detalles técnicos publicados para CVE-2021-1675 son diferentes de lo que se publicaron al inicio.

Más allá de la confusión por los reportes, PrintNightmare es una falla muy seria y debe ser abordada lo más pronto posible. La vulnerabilidad aún no ha sido corregida, por lo que se recomienda a los administradores de sistemas afectados que inhabiliten el servicio de cola de impresión, especialmente en los sistemas de controlador de dominio.

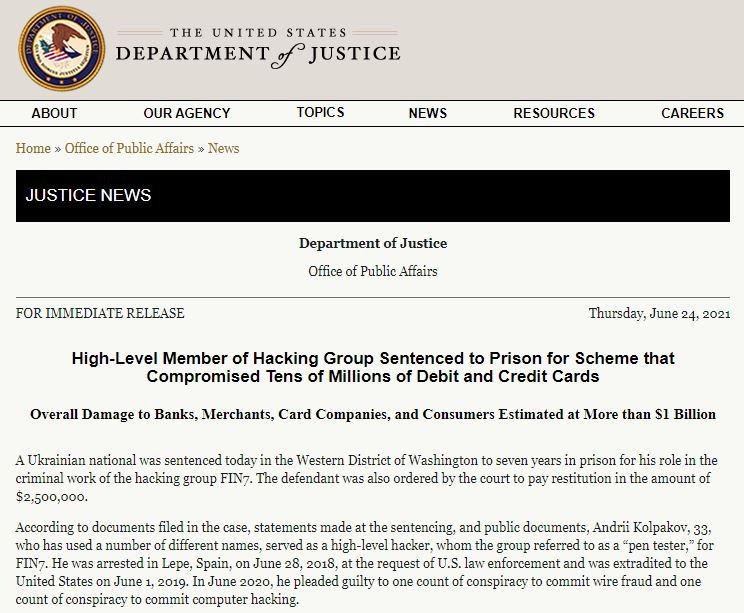

Los grupos de hacking, principalmente operadores de ransomware, podrían explotar esta falla para comprometer redes empresariales pues obtener credenciales de acceso a dominios con privilegios reducidos es una tarea relativamente sencilla para los hackers más experimentados. Información detallada acerca de los mecanismos de mitigación está disponible en las plataformas oficiales de Microsoft.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo CVE-2021-1675: Vulnerabilidad día cero en el servicio de impresión de Windows con un exploit disponible para todas las versiones del sistema operativo apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente