Un especialista en ciberseguridad ruso buscado por Estados Unidos ha sido arrestado por funcionarios en Kazajstán, según su empleador, quien hizo el anuncio el miércoles. Al mismo tiempo, las autoridades de Moscú dijeron que también buscarán su extradición.

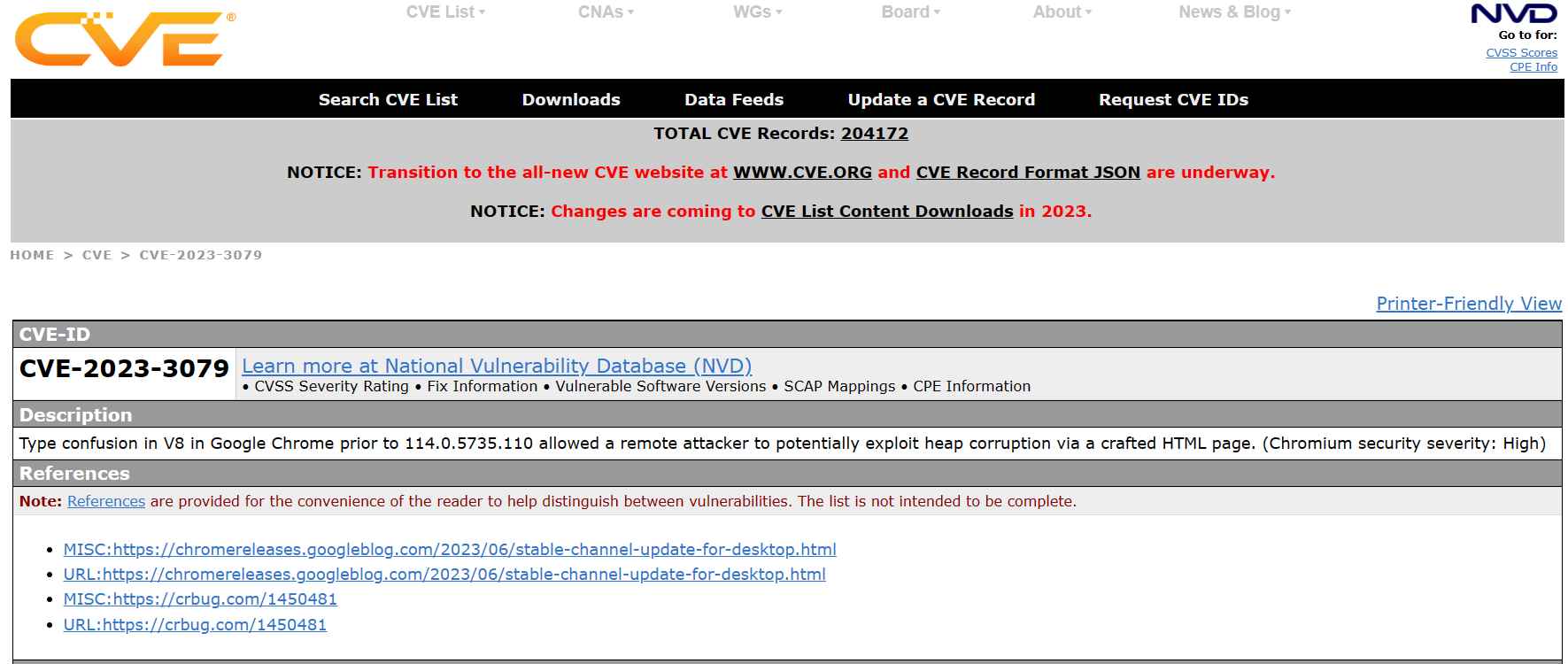

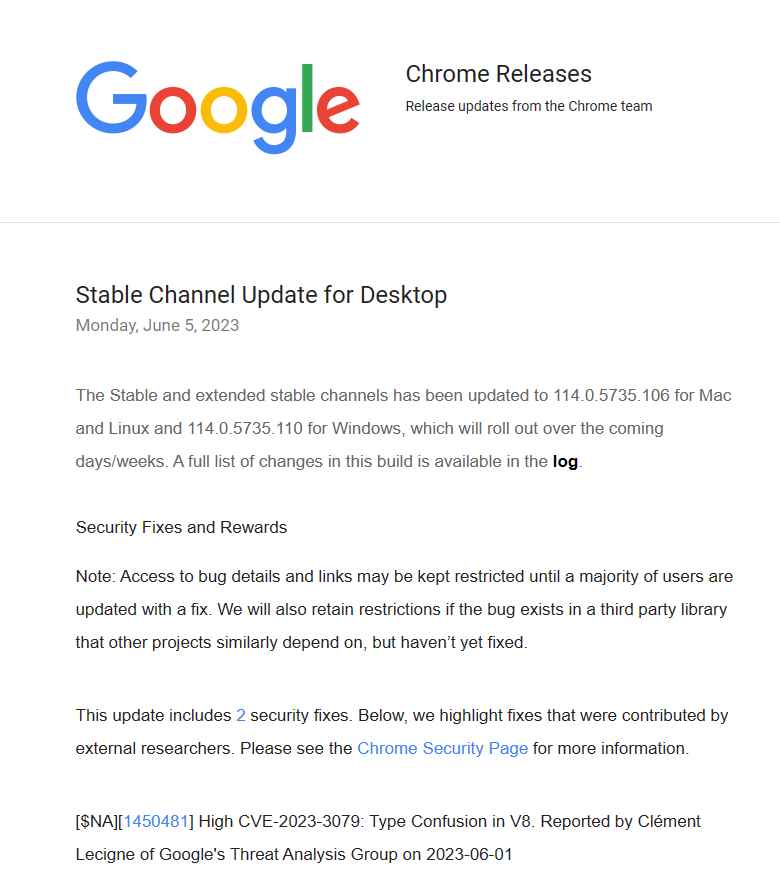

Según un comunicado emitido por la empresa , Nikita Kislitsin, empleada de la firma rusa de ciberseguridad FACCT, fue arrestada el 22 de junio. Las autoridades kazajas ahora están revisando una solicitud de extradición de los Estados Unidos de América. Nikita Kislitsin fue arrestada en 2012 y acusada de vender los nombres de usuario y contraseñas de clientes estadounidenses de la firma de redes sociales Formspring. Los hechos del arresto y el motivo del mismo no están claros; no obstante, se presentó el caso contra Kislitsin. Después de que Group-IB abandonara Rusia a principios de este año, el negocio derivado que se estableció allí y se denominó FACCT hizo que Kislitsin trabajara como jefe de seguridad de red para ambas empresas.

Según un comunicado publicado por Group-IB en Telegram, el arresto de Kislitsin no está relacionado con su empleo allí de ninguna manera. La FACCT dijo que las acusaciones presentadas contra Kislitsin se originaron en su época “como periodista e investigador independiente”, pero no pudieron revelar ninguna otra información. Kislitsin se desempeñó como editor en jefe de la publicación rusa “Hacker”, que se ocupa principalmente de la seguridad de la información y la piratería en un momento de su carrera.

En un procedimiento separado que tuvo lugar el miércoles, un tribunal de Moscú emitió una orden de arresto contra Kislitsin por acusaciones asociadas con el acceso ilegal a información informática confidencial. Rusia ha indicado que también exigiría su extradición desde Kazajstán.

Una vez que regrese a Rusia, Kislitsin puede evitar ser extraditado a los Estados Unidos, que es una estrategia que Rusia ha utilizado en el pasado. Por otra parte, el tabloide ruso Vedomosti dijo que un tribunal de Moscú había detenido a Kislitsin en ausencia por acusaciones de acceso no autorizado a material digital y que Rusia buscaría su extradición.

Según la agencia de noticias rusa RIA, se citó a la embajada rusa en Kazajstán afirmando que había solicitado que Astana no acelerara el proceso de extradición de Kislitsin a Estados Unidos.

El cargo Jefe de seguridad de redes de una empresa de seguridad informática arrestado por hackear una empresa apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente