En este artículo, consideraremos cómo cambiar (cambiar, falsificar) la dirección MAC en su computadora Linux, así como también usar diferentes herramientas para el reemplazo automático de la dirección MAC.

¿Por qué cambiar la dirección MAC?

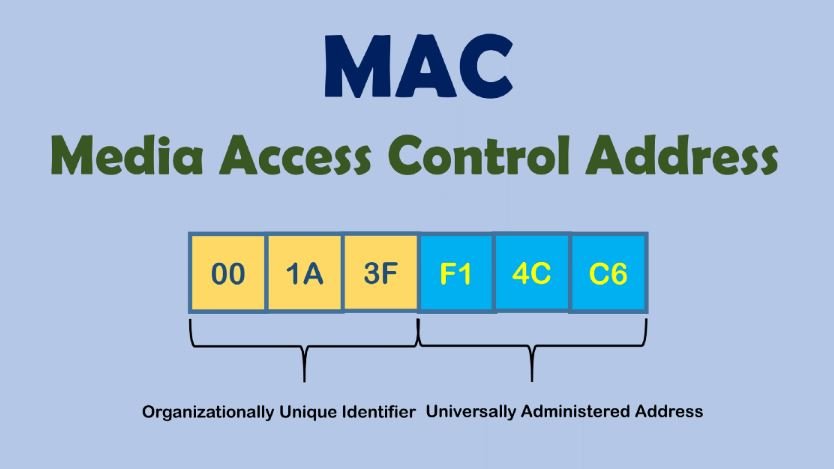

La dirección MAC es (debería ser) única para cada interfaz de red. Por cierto, si el dispositivo tiene varias interfaces de red, cada una de ellas tiene su propia dirección MAC. Por ejemplo, las computadoras portátiles tienen al menos dos interfaces de red: cableada y Wi-Fi; cada una de ellas tiene una dirección MAC. Las computadoras de escritorio suelen ser iguales. Cuando hablamos de “cambiar direcciones MAC”, debemos entender que hay varias de estas direcciones. Por cierto, cada puerto tiene su propia dirección MAC única, si el dispositivo admite redes inalámbricas, cada interfaz inalámbrica (2,4 GHz y 5 GHz) también tiene su propia dirección MAC.

Entonces, dado que la dirección MAC debe ser única, le permite identificar de manera única el dispositivo de red. Y dado que este dispositivo de red es parte de su computadora, esto le permite identificar su computadora de manera única. Además, la dirección MAC (también llamada dirección física de hardware) no cambia cuando cambia el sistema operativo.

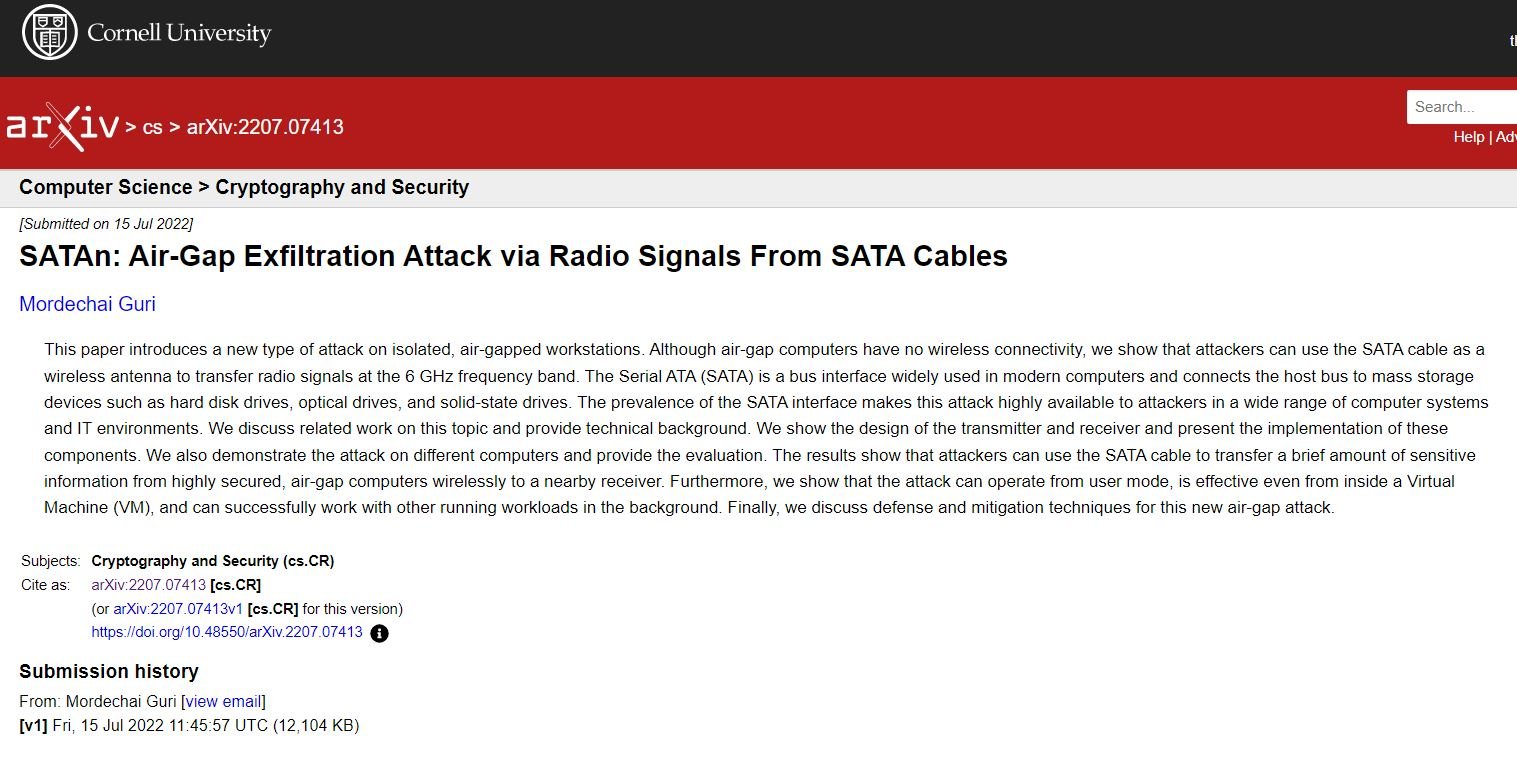

En resumen, se necesita el reemplazo de la dirección MAC para que no sea posible rastrear e identificar el dispositivo por la dirección MAC. Pero hay una razón más importante (que la paranoia) para conocer las direcciones MAC y los métodos de sustitución o prohibición de cambios en su sistema. Según las direcciones MAC, la identificación del usuario se puede realizar cuando se conecta a través del Portal de Intercepción. Algunas palabras sobre el Portal de Intercepción. Portal cautivo). Esta es una forma de obligar al usuario a cumplir con ciertas condiciones para proporcionar acceso a Internet. Es muy frecuente encontrar ejemplos de Portales de Intercepción en lugares públicos que brindan servicios de acceso a Internet vía Wi-Fi a un círculo indefinido de personas, pero que quieren identificar al usuario y/o permitir el acceso solo a personas con credenciales. Por ejemplo, en el aeropuerto puede que necesites confirmar tu número de teléfono por SMS para acceder a la red Wi-Fi gratuita. El hotel le proporcionará un nombre de usuario y una contraseña para acceder a Internet a través de Wi-Fi; esto garantiza que solo los clientes del hotel pueden utilizar los servicios de Wi-Fi.

Debido a las características del Portal de Intercepción, la identificación del usuario se basa en las direcciones MAC. Y a partir de NetworkManager 1.4.0 (un popular programa para administrar conexiones de red en Linux), ahora está presente una falsificación automática de direcciones MAC. Y en caso de configuraciones incorrectas, puede encontrar un problema de acceso a Internet a través del Portal de Intercepción. También hay problemas con el filtrado personalizado por MAC en el router.

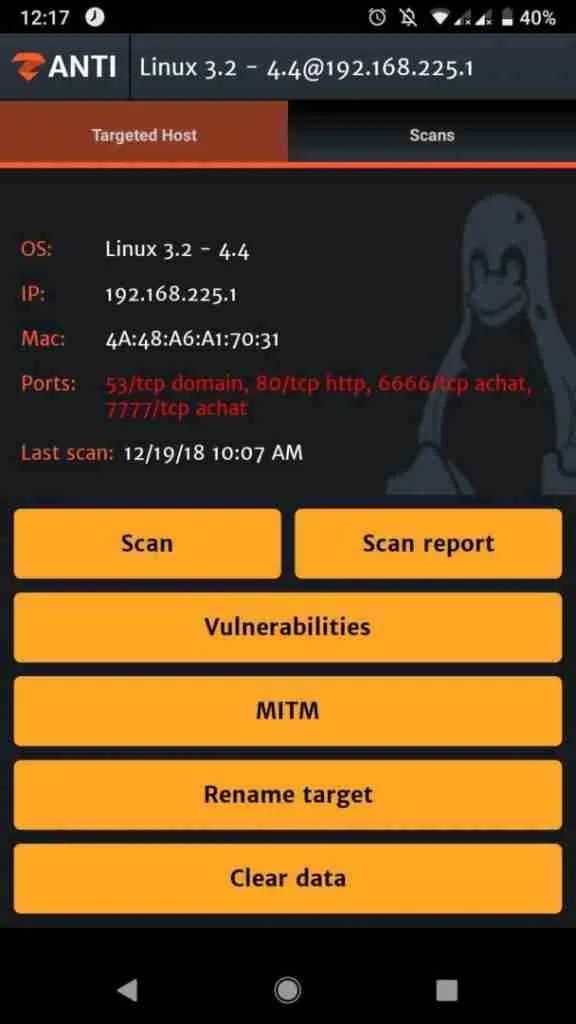

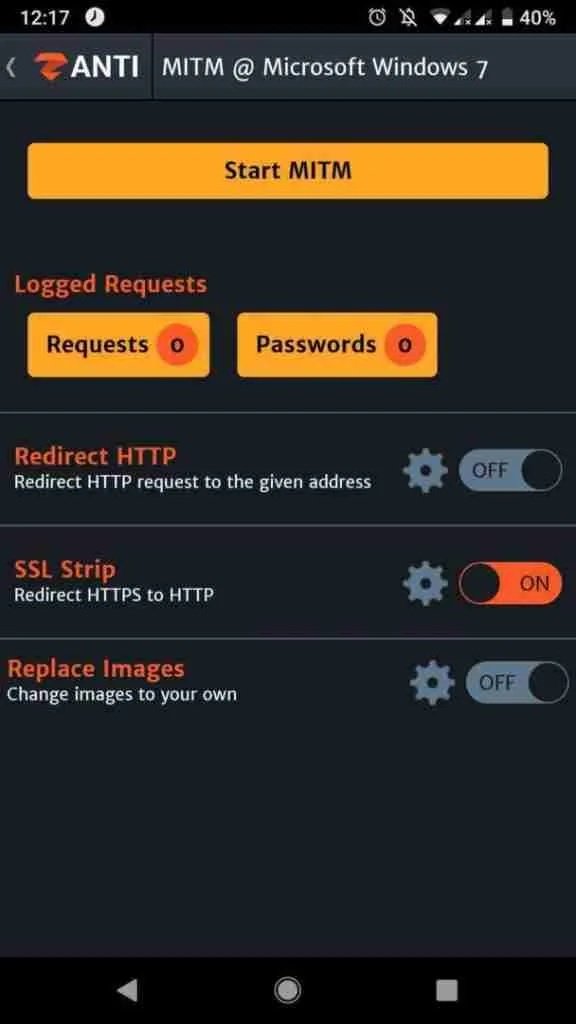

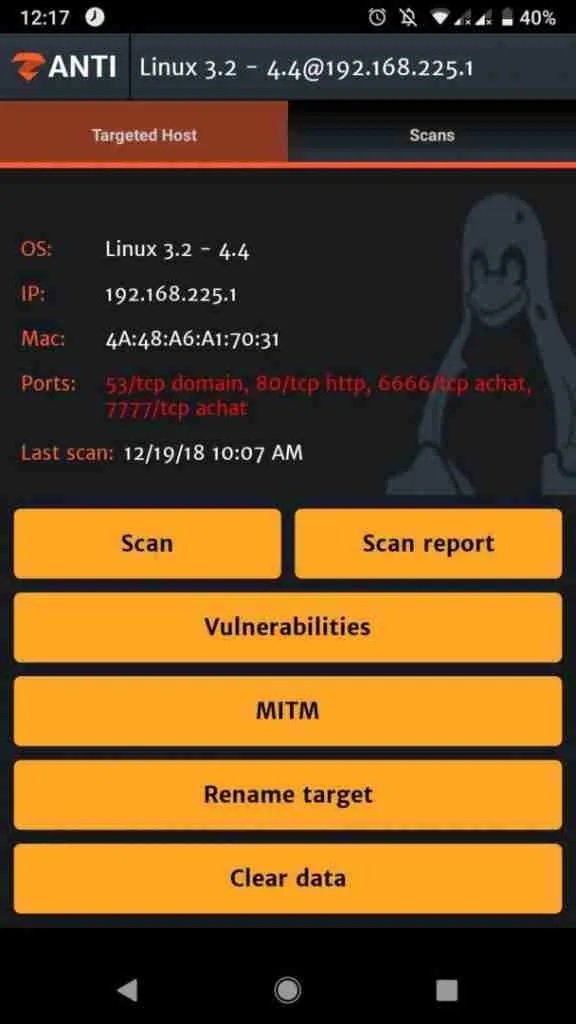

Bueno, para expertos de pentesting, por supuesto, hay razones para cambiar la dirección MAC: por ejemplo, para hacerse pasar por otro usuario y aprovechar su acceso abierto al mundo mágico de Internet, o para aumentar el anonimato.

¿Quién puede ver mi dirección MAC?

La dirección MAC se utiliza para transferir datos en una red local. Es decir, no se transmite al conectarse a sitios web y al acceder a la red global. Aunque hay excepciones: algunas vulnerabilidades permiten que una persona que no está en tu red local averigüe tu dirección MAC.

Si se conecta al router a través de la red local, entonces el enrutador conoce su dirección MAC, pero si abre el sitio en Internet, el propietario del sitio no puede encontrar su dirección MAC.

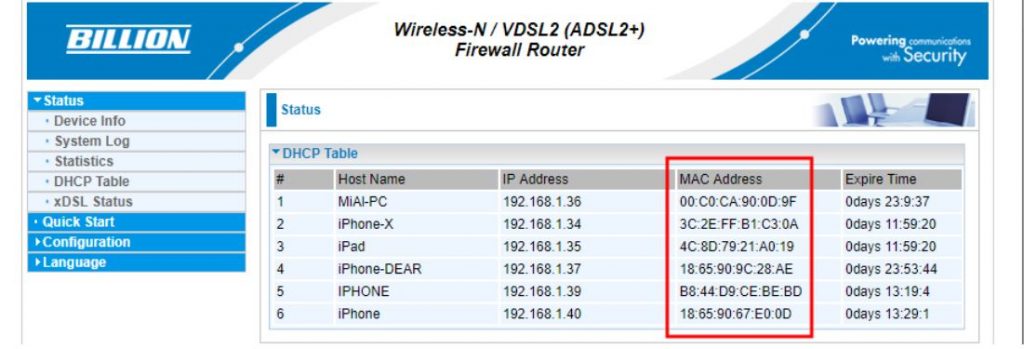

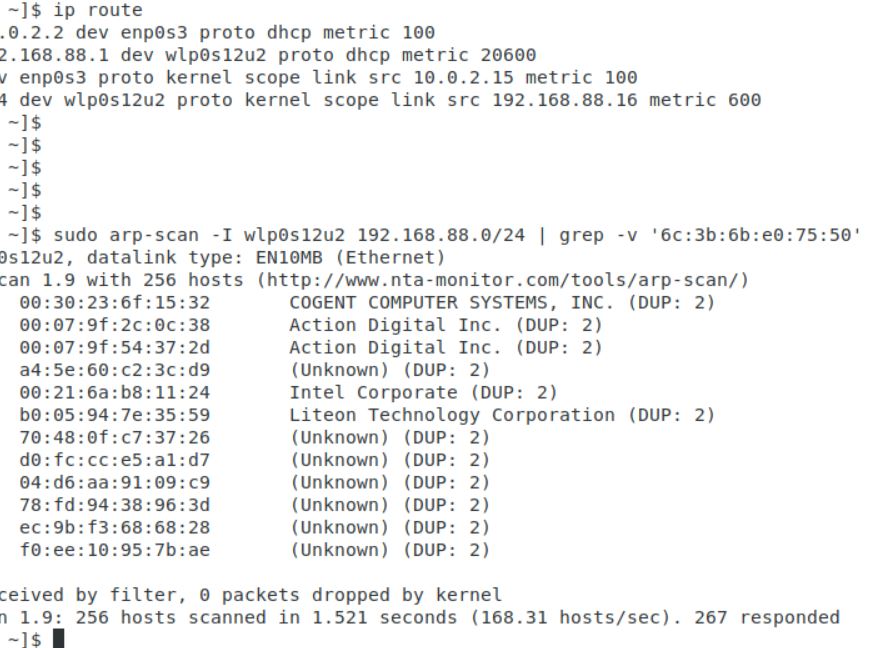

Todos los dispositivos ubicados en la red local pueden ver las direcciones MAC de los demás (hay muchos escáneres que pueden obtener estos datos). Un ejemplo de un escaneo de red local hecho usando arp-scan. Una situación ligeramente diferente con las interfaces de red inalámbrica. Si está conectado a un punto de acceso (enrutador), todas las reglas de la red local funcionan: el enrutador y otros dispositivos pueden averiguar su dirección MAC. Pero también cualquier persona que esté al alcance de tu señal Wi-Fi (desde el teléfono, la computadora portátil) puede averiguar tu dirección MAC.

Suplantación de direcciones MAC en NetworkManager

NetworkManager puede reasignar direcciones MAC instaladas por otros programas.

A partir de NetworkManager 1.4.0, este programa admite la suplantación de direcciones MAC y tiene muchas opciones diferentes.

Para que podamos entenderlos, necesitamos entender algunos conceptos

. Primero, los adaptadores de red son:

- cableados (Ethernet);

- inalámbrico (wifi).

Para cada grupo, las reglas MAC se personalizan por separado.

En segundo lugar, un adaptador inalámbrico puede estar en dos estados:

- escaneando (búsqueda, no conectado a la red) – se configura usando la propiedad wifi.scan-rand-mac-address, configurada de forma predeterminada en yes, lo que significa que durante el escaneo establece un dirección MAC arbitraria. Otro valor aceptable es no;

- conectado a la red: instalado mediante la propiedad wifi.cloned-mac-address, el valor predeterminado es preserve.

Para la interfaz cableada (instalada por la propiedad ethernet.cloned-mac-address) y la interfaz inalámbrica en el estado de conexión (instalada por la propiedad wifi.cloned-mac-address) están disponibles los siguientes valores (regímenes):

- dirección MAC claramente especificada ( puede escribir el valor deseado que se asignará a la interfaz de red)

- permanente: use la dirección MAC cosida en el dispositivo

- preservar: no cambie la dirección MAC del dispositivo después de la activación (por ejemplo, si la MAC ha sido cambiada por otro programa , se usará la dirección actual)

- aleatorio: generar una variable aleatoria para cada conexión

- estable: similar a aleatorio – es decir, para cada conexión generar una variable aleatoria, NO al conectarse a la misma red, se generará el mismo valor

- NULL / no instalado: este es el valor predeterminado que le permite volver a la configuración global de forma predeterminada. Si no se establece la configuración global, NetworkManager retrocede al valor preservado.

Si está intentando cambiar la MAC de otras maneras y está fallando, es muy posible que NetworkManager, que cambia la MAC en sus propias reglas, sea el culpable. Dado que la mayoría de las distribuciones de Linux con una interfaz gráfica de NetworkManager están instaladas y se ejecutan de manera predeterminada, para resolver su problema, primero debe comprender cómo funciona NetworkManager y según qué reglas.

Archivos de configuración de NetworkManager La configuración

Configuración de NetworkManager, incluyendo la configuración relacionada con MAC, se puede realizar en un archivo /etc/NetworkManager/NetworkManager.conf o agregando un archivo adicional con la extensión . . . .conf al directorio /etc/NetworkManager/conf.d La segunda opción es muy recomendable, ya que al actualizar NetworkManager suele sustituir al principal . . . . . . . . . .conf y si realizó cambios en /etc/NetworkManager/NetworkManager.conf, la configuración que realizó se sobrescribirá.

Cómo hacer que Kali Linux se reemplace con cada conexión

Si desea que la dirección MAC se reemplace con cada conexión, pero se usa la misma MAC en la conexión a la misma red, entonces el archivo /etc/NetworkManager/conf.d/mac. conf:

sudo gedit /etc/NetworkManager/conf.d/mac.conf

Agregar las líneas:

[connection]

ethernet.cloned-mac-address=stable

wifi.cloned-mac-address=stable

Las líneas con ethernet.cloned-mac-address y wifi.cloned -mac-address se pueden agregar individualmente o juntas.

Comprobar los valores actuales:

ip link

Reiniciar el servicio:

sudo systemctl restart NetworkManager

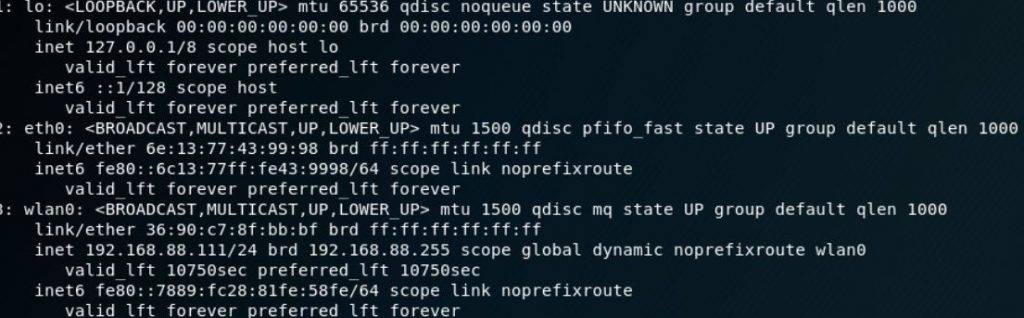

Realizaremos conexiones a redes cableadas e inalámbricas. Ahora verifique los valores de MAC nuevamente

Como puede ver, MAC se reemplaza tanto para las interfaces cableadas como inalámbricas.

Como ya se mencionó, se generarán las mismas direcciones para las mismas redes, si desea diferentes MAC cada vez incluso para las mismas redes, entonces las líneas deberían verse así:

[connection]

ethernet.cloned-mac-address=random

wifi.cloned-mac-address=random

Cómo configurar la suplantación automática de MAC en Ubuntu y Linux Mint

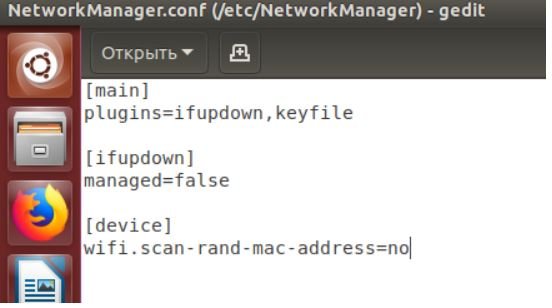

Ubuntu y Linux Mint usa versiones de NetworkManager que admitan la configuración automática de MAC. Sin embargo, si conecta una tarjeta Wi-Fi a Ubuntu o Linux Mint, verá una MAC real. Esto se debe al hecho de que en el archivo /etc/NetworkManager/NetworkManager.conf se indica que no se debe falsificar:

Para cambiar esto, abra el archivo:

sudo gedit /etc/NetworkManager/NetworkManager.conf

Y elimine las líneas:

[device]

wifi.scan-rand-mac-address=no

o comente sobre ellos para que esto suceda:

#[device]

#wifi.scan-rand-mac-address=no

o cambie no en sí:

[device]

wifi.scan-rand-mac-address=yes

Y reinicie NetworkManager:

sudo systemctl restart NetworkManager

De manera similar, puede agregar líneas para reemplazar MAC (esta configuración crea una nueva dirección para cada conexión, pero cuando se conecta a las mismas redes, el se usa la misma dirección):

[connection]

ethernet.cloned-mac-address=stable

wifi.cloned-mac-address=stable

Otras formas de cambiar la dirección MAC

Cambiar MAC usando iproute2

Usaremos el programa ip, que se incluye en el paquete iproute2.

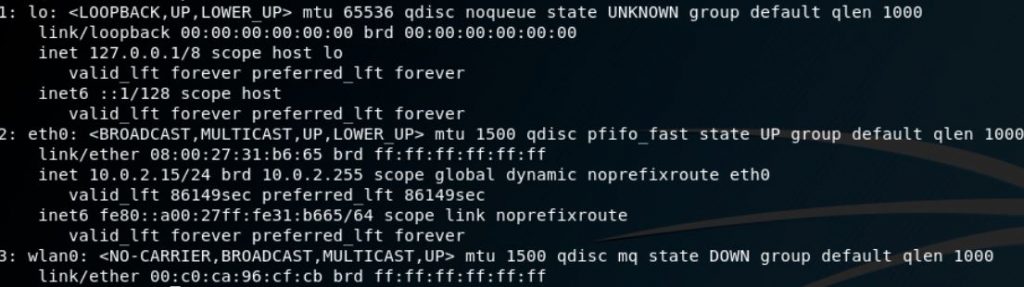

Comencemos verificando la dirección MAC actual con el comando:

ip link show interface_name

Donde Interface_name : este es el nombre de una interfaz de red en particular que desea ver. Si no conoce el nombre o desea ver todas las interfaces, puede iniciar el comando de la siguiente manera:

ip link show

Por el momento, nos interesa la parte que sigue después de link / ether“y representa un 6 -número de byte. Se verá así:

link/ether 00:c0:ca:96:cf:cb

El primer paso para falsificar direcciones MAC es transferir la interfaz a un estado inactivo. Esto lo hace el equipo:

sudo ip link set dev interface_name down

Donde Interface_name reemplaza el nombre real.En mi caso, este wlan0, entonces el equipo real se ve así:

sudo ip link set dev wlan0 down

A continuación, vamos directamente a la falsificación de MAC puede usar cualquier valor hexadecimal, pero algunas redes pueden estar configuradas para no asignar direcciones IP a clientes cuya dirección MAC no coincida con ningún proveedor (productor) conocido. En estos casos, para que pueda conectarse con éxito a la red, use el prefijo MAC de cualquier proveedor real (primeros tres bytes) y use valores arbitrarios para los próximos tres bytes

La MAC, necesitamos ejecutar el comando:

sudo ip link set dev interface_name address XX:XX:XX:XX:XX:XX

Donde XX: XX: XX: XX: XX: XX – Esta es la nueva MAC deseada.

Por ejemplo, quiero configurar la dirección de hardware EC: 9B: F3: 68: 68: 28 para mi adaptador, luego el equipo se ve así:

sudo ip link set dev wlan0 address EC:9B:F3:68:68:28

En el último paso, devolvemos la interfaz al estado activo. Esto lo puede hacer un equipo de la forma :

sudo ip link set dev interface_name up

Para mi sistema:

sudo ip link set dev wlan0 up

Si desea verificar si la MAC realmente ha cambiado, simplemente ejecute el comando nuevamente:

ip link show interface_name

El valor después de “link / ether“debe ser el que instaló.

Cambiar MAC con macchanger

Otro método utiliza macchanger (también conocido como GNU MAC Changer). Este programa ofrece varias funciones, como cambiar la dirección para que coincida con un fabricante en particular, o su completa aleatorización.

Configure macchanger: generalmente está presente en los repositorios oficiales y en Kali Linux está instalado de forma predeterminada.

Al momento del cambio de MAC, el dispositivo no debe estar en uso (estar conectado de alguna forma, o tener estado arriba). Para transferir la interfaz a un estado inactivo:

sudo ip link set dev interface_name down

Para la suplantación de identidad, debe especificar el nombre de la interfaz y reemplazar en cada comando siguiente wlan0 en el nombre de la interfaz que desea cambiar el MAC.

Para conocer los valores de MAC, ejecute el comando con la opción -s:

sudo macchanger -s wlan0

Algo así como:

Current MAC: 00:c0:ca:96:cf:cb (ALFA, INC.)

Permanent MAC: 00:c0:ca:96:cf:cb (ALFA, INC.)

La línea “Current MAC” significa la dirección actual y “Permanent MAC” significa una dirección constante (real).

Para suplantar la dirección MAC a una dirección completamente arbitraria (opción -r):

sudo macchanger -r wlan0

Se mostrará lo siguiente:

Current MAC: 00:c0:ca:96:cf:cb (ALFA, INC.)

Permanent MAC: 00:c0:ca:96:cf:cb (ALFA, INC.)

New MAC: be:f7:5a:e7:12:c2 (unknown)

Las dos primeras líneas ya están explicadas, la línea ” Nueva MAC” significa una nueva dirección.

Para la aleatorización, sólo los bytes que determinan la unicidad del dispositivo, la dirección MAC actual (es decir, si verifica la dirección MAC, se registrará como del mismo proveedor) ejecute el comando (opción -e):

sudo macchanger -e wlan0

Para establecer la dirección MAC en un valor específico, ejecute (opción -m):

sudo macchanger -m XX:XX:XX:XX:XX:XX wlan0

Aquí XX: XX: XX: XX: XX: XX – Este es el MAC al que desea cambiar.

Finalmente, para devolver la dirección MAC al valor constante original prescrito en el hierro (opción -p):

sudo macchanger -p wlan0

Conclusión

Actualmente, NetworkManager proporciona una gran cantidad de capacidades de suplantación de MAC, incluido un cambio a una dirección aleatoria o uno específico. Una característica de NetworkManager es la separación de los modos “escaneado” y “conectado”, por lo que es posible que no vea que la configuración realizada ya ha entrado en vigor hasta que se conecte a cualquier red.

Si después del cambio de MAC tiene problemas para conectarse (no puede conectarse a redes, ya sea por cable o inalámbricas), esto significa que existe una prohibición de conectarse con MAC de un proveedor desconocido (productor). En este caso, debe usar los primeros tres octetos (bytes) de cualquier proveedor real, los tres octetos restantes pueden ser arbitrarios de acuerdo los expertos de pentesting.

Para Windows, pronto escribiremos el artículo “cómo cambiar la dirección MAC en Windows”

El cargo Cómo suplantar/cambiar/falsificar la dirección mac automáticamente y ser más anónimo apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente