Las ofertas por el Black Friday están por comenzar, sobre todo a través de tiendas en línea, aunque dejarnos llevar por precios atractivos en dispositivos tecnológicos tal vez no sea la mejor idea. Especialistas en protección de datos han señalado de forma continua la gran cantidad de fallas de seguridad en equipos como smart speakers, tabletas, sistemas de vigilancia, entre otros, y un incremento en el uso de estos productos sólo incrementaría el riesgo para la seguridad de la información de sus usuarios.

La seguridad de la información y la privacidad de los usuarios es vital en el uso de dispositivos inteligentes, por lo que a continuación se muestra una lista de los 10 dispositivos que no debería comprar en esta temporada de ofertas.

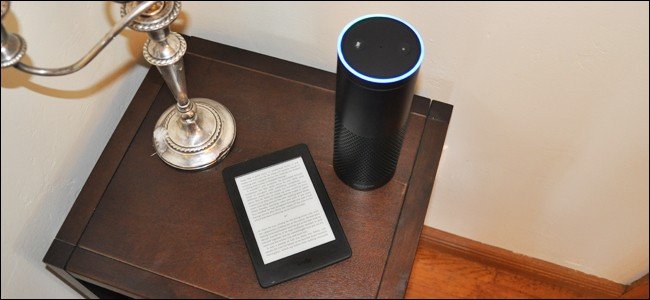

Amazon Echo

Hace un par de semanas, especialistas en protección de datos reportaron que múltiples generaciones de estos smart speakers eran afectadas por una antigua vulnerabilidad que, de ser explotada, permitía desplegar ataques Man-in-The-Middle (MiTM) para acceder a redes WiFi WPA2, por lo que un hacker podría acceder a su red doméstica mediante un dispositivo Amazon Echo.

Google Nest

El principal uso de los dispositivos Google Nest es el control de otros dispositivos de Internet de las Cosas (IoT); al contar con un acceso y capacidad de control tan amplio, estos equipos deberían contar con las mejores protecciones. No obstante, investigadores y hackers maliciosos han demostrado en múltiples ocasiones lo fácil que es comprometer estos dispositivos, por lo que tal vez la mejor opción sea evitar su uso.

Google Home

De todos los dispositivos Google Nest el más destacado es Home, el smart speaker que incluye el asistente de voz de la compañía. Recientemente se reveló que Google permite que terceros tengan acceso a algunas grabaciones registradas por Google Home; la compañía argumenta motivos de control de calidad y desarrollo del asistente, pero esta es una clara violación a la privacidad de los usuarios.

Apple HomePod

Esta es una bocina integrada con Siri y seis potentes micrófonos inteligentes. Aunque ofrece muy buena calidad de sonido, a los especialistas en protección de datos les preocupa la gran capacidad de escucha que tiene este dispositivo. Apple afirma que cualquier solicitud registrada por HomePod es cifrada antes de enviarse a sus servidores, no obstante, otros inconvenientes de privacidad podrían surgir en el futuro.

Timbres Ring

Estos timbres con cámara integrada carecen de medidas de seguridad confiables, incluso se descubrió una vulnerabilidad en el software de estos dispositivos que permitía extraer el nombre y la contraseña de la red WiFi a la que están conectados.

Facebook Portal

Este altavoz inteligente con pantalla y cámara web no fue bien recibido por el público, que aún tenía un recuerdo reciente del escándalo de privacidad de Cambridge Analytica. Facebook puso manos a la obra para tratar de generar confianza en Portal, no obstante, el producto sigue siendo visto como una amenaza a la privacidad.

Comederos inteligentes (smart feeders)

Xiaomi, en colaboración con Furrytail, lanzó este año un dispensador de alimento para mascota operable a través de una app. Si bien el dispositivo causó expectación, poco después de su salida al mercado una hacker descubrió que las limitadas medidas de seguridad le permitían tomar control de estos aparatos de forma realmente fácil, por lo que tal vez sea mejor alimentar a su mascota del modo tradicional.

Smart Watch para niños

Estos dispositivos se emplean principalmente para conocer la localización del infante usuario. No obstante, existen casos en los que estos registros confidenciales son expuestos, poniendo en riesgo a los niños e incluso a los padres., afirman especialistas en protección de datos.

Cámaras Ring (para interiores y exteriores)

Las deficiencias de seguridad en estos dispositivos podrían permitir a usuarios maliciosos acceder al software de la cámara, lo que les permitiría recolectar información sobre las víctimas e incluso capturar la transmisión en vivo de estos dispositivos.

Collar inteligente Link AKC

Este dispositivo permite conocer la ubicación de una mascota, ya sea vía Bluetooth o a través de GPS. Aunque parece útil para proteger a una mascota, poco se sabe sobre sus medidas de seguridad, pues los desarrolladores ni siquiera especifican si cuenta con cifrado. En caso de no contar con esta protección, el collar podría exponer al propietario.

Los especialistas en protección de datos del Instituto Internacional de Seguridad Cibernética (IICS) aseguran que, a pesar de que estos equipos se actualizan de forma constante, los riesgos de seguridad también evolucionan, por lo que es bueno que, como usuarios de tecnología, tratemos de no depender completamente de estos dispositivos en nuestra vida cotidiana.

The post 10 regalos que no debe comprar este Black Friday sin importar que estén en oferta appeared first on Noticias de seguridad informática.

Ver Fuente