Los especialistas en ciberseguridad de SafetyDetectives reportan la detección de una brecha de datos confidenciales que expuso información confidencial de Securitas, una importante firma de vigilancia, seguridad y gestión de riesgos corporativos con sede en Suecia y que presta sus servicios a algunos de los principales exponentes en múltiples industrias a nivel internacional.

Según reportan los expertos, uno de los tres buckets Amazon Simple Storage Service (AS3) de la firma estaba completamente expuesto en línea, lo que resultó en la filtración de más de 1 millón de archivos confidenciales, equivalentes a 3TB. Los investigadores señalan que los datos almacenados parecen pertenecer a los aeropuertos de países latinoamericanos como Colombia y Perú; Securitas es una empresa con gran presencia en América Latina, lo que confirma la legitimidad de la información expuesta.

Si bien la primera hipótesis de los investigadores fue un error de actualización, un análisis posterior demostró que el bucket estaba activo y había recibido las actualizaciones correspondientes, por lo que la responsabilidad de la filtración no fue atribuida a Amazon. Además, poco después los expertos descubrieron más filtraciones relacionadas con Securitas, por lo que se concluyó que el incidente es responsabilidad de la firma de servicios de seguridad.

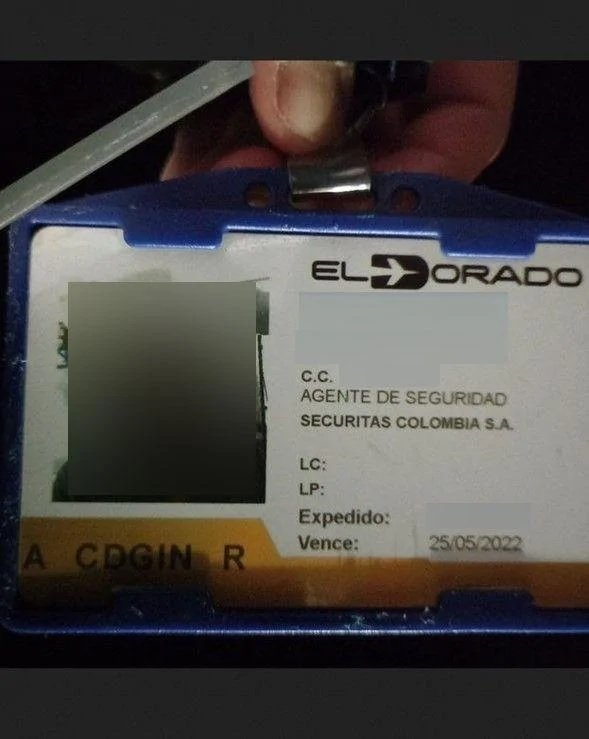

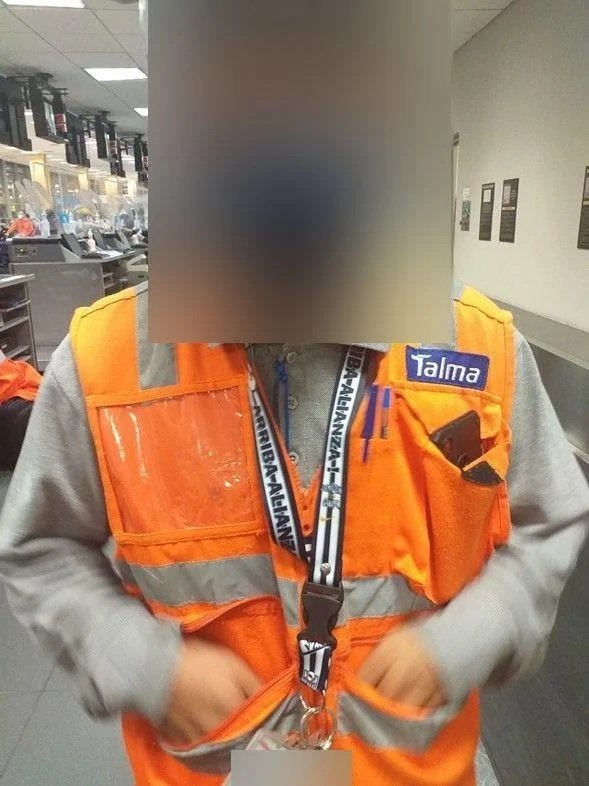

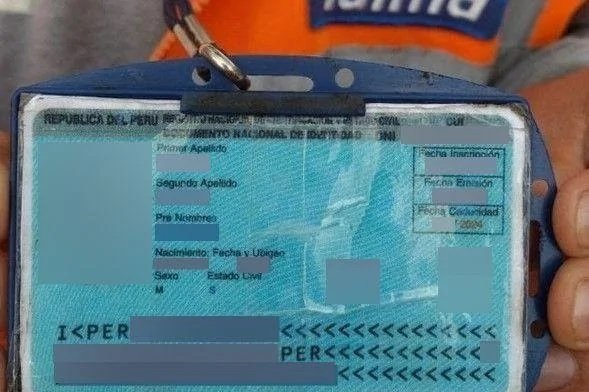

Sobre la naturaleza de la información comprometida, SafetyDetectives señala que la información expuesta incluye información de identificación personal de los empleados de al menos cuatro aeropuertos en los países mencionados, incluyendo los reconocidos Aeropuerto Internacional El Dorado, en Colombia y el Aeropuerto Internacional Jorge Chávez, en Perú.

Entre los detalles personales expuestos destacan:

- Nombres completos

- Fotos de empleados

- Ocupación/Funciones en la compañía

- Números de identificación nacional

Además de las fotos de los empleados, el bucket expuesto almacenaba más de 300,000 fotos de aviones, líneas de abastecimiento de combustible, equipaje procesado por el aeropuerto e imágenes de las instalaciones.

Otro importante conjunto de datos almacenados en este bucket corresponde a las tarjetas de identificación de los empleados. La mayoría de estas tarjetas pertenecen a los empleados del Aeropuerto El Dorado, aunque también pueden encontrarse tarjetas de los empleados en otros aeropuertos.

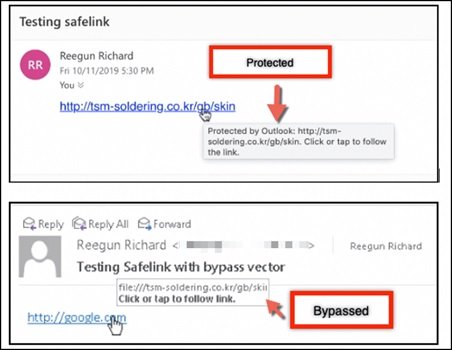

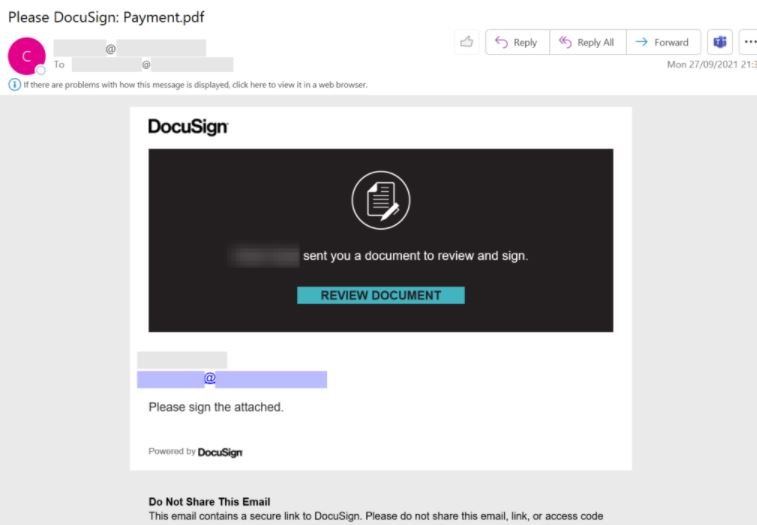

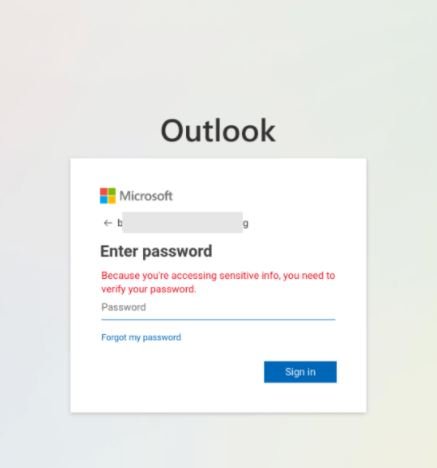

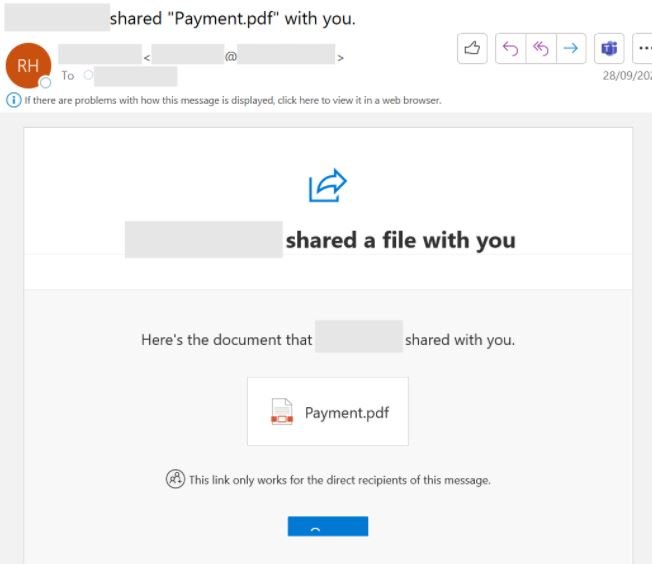

Del mismo modo que en otros incidentes similares, la filtración de información podría resultar muy peligrosa para los empleados de estos aeropuertos. Empleando esta información, los actores de amenazas pueden desplegar sofisticadas campañas de phishing, intentos de fraude de identidad y fraude electrónico, además de que exponer a este nivel la identidad de los empleados de un aeropuerto podría representar un riesgo adicional para las operaciones en estas instalaciones.

Por si fuera poco, es imposible saber con exactitud si algún grupo de hacking logró acceder a esta información antes de que la filtración fuera detectada y el acceso al bucket expuesto revocado.

Finalmente, los expertos mencionan que Securitas podría enfrentar severas sanciones de los gobiernos de Colombia y Perú si sus autoridades determinan que la firma sueca incumplió con las leyes de protección de datos vigentes en estos países.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Filtran información personal y fotos de los empleados en aeropuertos de Colombia y Perú apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente