Un grupo de investigadores chinos acaba de publicar un artículo en el que afirman que son capaces de romper RSA de 2048 bits a pesar de que aún no lo han hecho. Es importante tratar este asunto con seriedad. Es posible que sea incorrecto pero no se puede negar que no es correcto.

Debido al algoritmo de Shor sabemos desde hace mucho tiempo que factorizar en una computadora cuántica es un proceso simple. Sin embargo para factorizar cualquier cosa que se asemeje un poco a los tamaños de clave que se usan hoy en día se requiere una computadora cuántica masiva con millones de qbits. Los investigadores lograron lo que querían lograr al combinar métodos tradicionales de factorización de reducción de celosía con un algoritmo para la optimización de aproximación cuántica. Esto indica que todo lo que quieren es una computadora cuántica con una capacidad de 372 qbits que está dentro del ámbito de lo que es factible en la actualidad.

Si se pudiera descifrar el RSA de 2048 bits o en otras palabras si hubiera un mecanismo que pudiera identificar de manera confiable y rápida los números primos secretos que subyacen en el algoritmo sería un logro enormemente importante. Aunque el algoritmo RSA ha sido reemplazado en gran medida en los protocolos orientados al consumidor como Transport Layer Security todavía se usa ampliamente en software de tecnología operativa y empresarial más antiguo así como en muchos certificados de firma de código. Esto se debe al hecho de que muchos certificados de firma de código lo requieren.

Si un adversario malintencionado fuera capaz de generar estas claves de firma o de descifrar los mensajes que están protegidos por RSA entonces ese adversario podría espiar el tráfico de Internet y potencialmente pasar código malicioso como si fuera una actualización de software legítima que potencialmente les permitiría tomar el control de dispositivos de terceros. Si un adversario fuera capaz de generar estas claves de firma o de descifrar los mensajes que están protegidos por RSA.

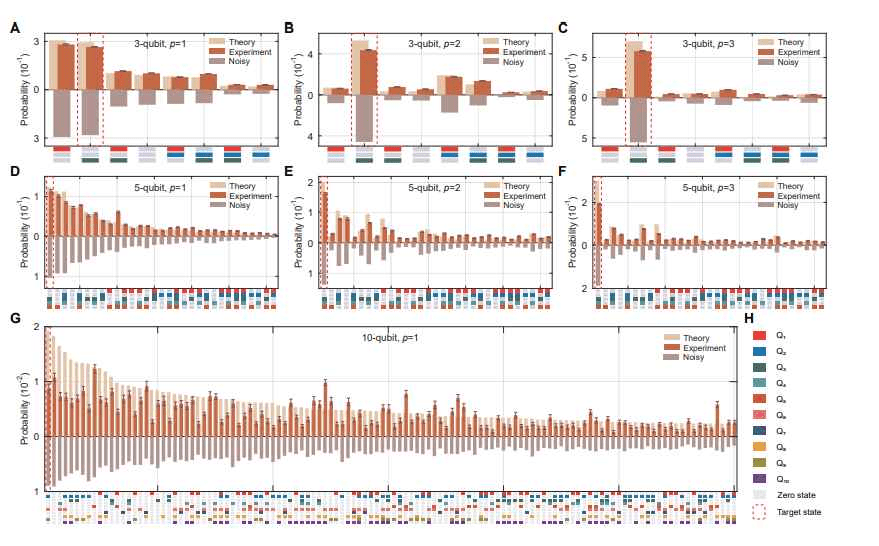

La investigación explica cómo un dispositivo con solo 10 qubits superconductores pudo romper una clave con una longitud de 48 bits por primera vez. Para descifrar una clave RSA-2048 no necesitará más de 400 qubits lo que ya está dentro del alcance de la tecnología actual.

Es de conocimiento común que usando una computadora cuántica y el algoritmo cuántico de Shor uno puede descomponer (factorizar) grandes números en factores primos rápida y fácilmente y como resultado descifrar una clave o un mensaje mucho más rápido que usando una computadora clásica. Esto es posible gracias a la capacidad de la computadora cuántica para procesar información a nivel atómico. El principal inconveniente de usar la técnica de Shor es que la factorización de claves largas criptográficamente relevantes requiere computadoras cuánticas con cientos de miles o quizás millones de qubits. Esto hace que sea poco práctico utilizar el algoritmo.

Desde que la técnica de Peter Shor se hizo de conocimiento público los investigadores han intentado mejorarla ampliándola. Su objetivo es hacer que el cracking RSA requiera menos recursos para las computadoras cuánticas. Alexei Kitaev un científico Ruso fue quien primero sugirió una de las posibles soluciones a esta vulnerabilidad. En 2016 un equipo de físicos del Instituto Tecnológico de Massachusetts y la Universidad de Innsbruck desarrollaron una computadora cuántica que cuando se usó para ejecutar el algoritmo de Shor demostró que la escala era correcta. Sin embargo esto no fue suficiente para lograr un avance significativo.

El sistema cuántico que tenían los científicos chinos era bastante simple pero pretendían mejorarlo. Siguieron la recomendación de un criptógrafo diferente llamado Klaus-Peter Schnorr quien sugirió un método en la primavera del año pasado que acelera enormemente el proceso de factorización.

El trabajo de Schnorr fue atacado por profesionales de la industria que creían que era incapaz de resistir la ampliación para descifrar claves grandes. La “muerte” de las claves largas podría “realmente poner fin a la historia” sobre el cifrado RSA. Los investigadores chinos dicen que han descubierto una solución a esta restricción y que la han probado en la realidad rompiendo una clave de 48 bits usando una máquina cuántica de 10 qubits. También afirman que el enfoque funciona para descifrar claves de una longitud criptográficamente relevante.

De hecho los investigadores chinos han integrado técnicas tradicionales de factorización de reducción de red con un algoritmo de optimización cuántica aproximada (QAOA). Solo 372 qubits serían suficientes, según sus estimaciones, para descifrar una clave RSA-2048. Por ejemplo IBM pronto tendrá un sistema bastante comparable a él. Hay 433 qubits disponibles para usar con el procesador IBM Osprey. Si las afirmaciones de los científicos chinos son ciertas no pasarán más de unos pocos años hasta que las computadoras cuánticas rompan el estándar de cifrado RSA-2048.

El cargo Los investigadores rompen el algoritmo RSA con una computadora cuántica apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario