KeePass es un administrador de contraseñas de código abierto ampliamente utilizado que le permite administrar sus contraseñas mediante el uso de una base de datos que se mantiene localmente, a diferencia de una base de datos alojada en la nube como LastPass o Bitwarden. KeePass es bastante popular. ! Los investigadores en el campo de la seguridad de la información han descubierto una vulnerabilidad importante en el administrador de contraseñas ampliamente utilizado KeePass, que pone a los usuarios del software en grave peligro. Existe la posibilidad de que la versión 2.5x de KeePass sea vulnerable al agujero de seguridad conocido como CVE-2023-24055, que podría permitir a los atacantes leer contraseñas que se han guardado en texto no cifrado.

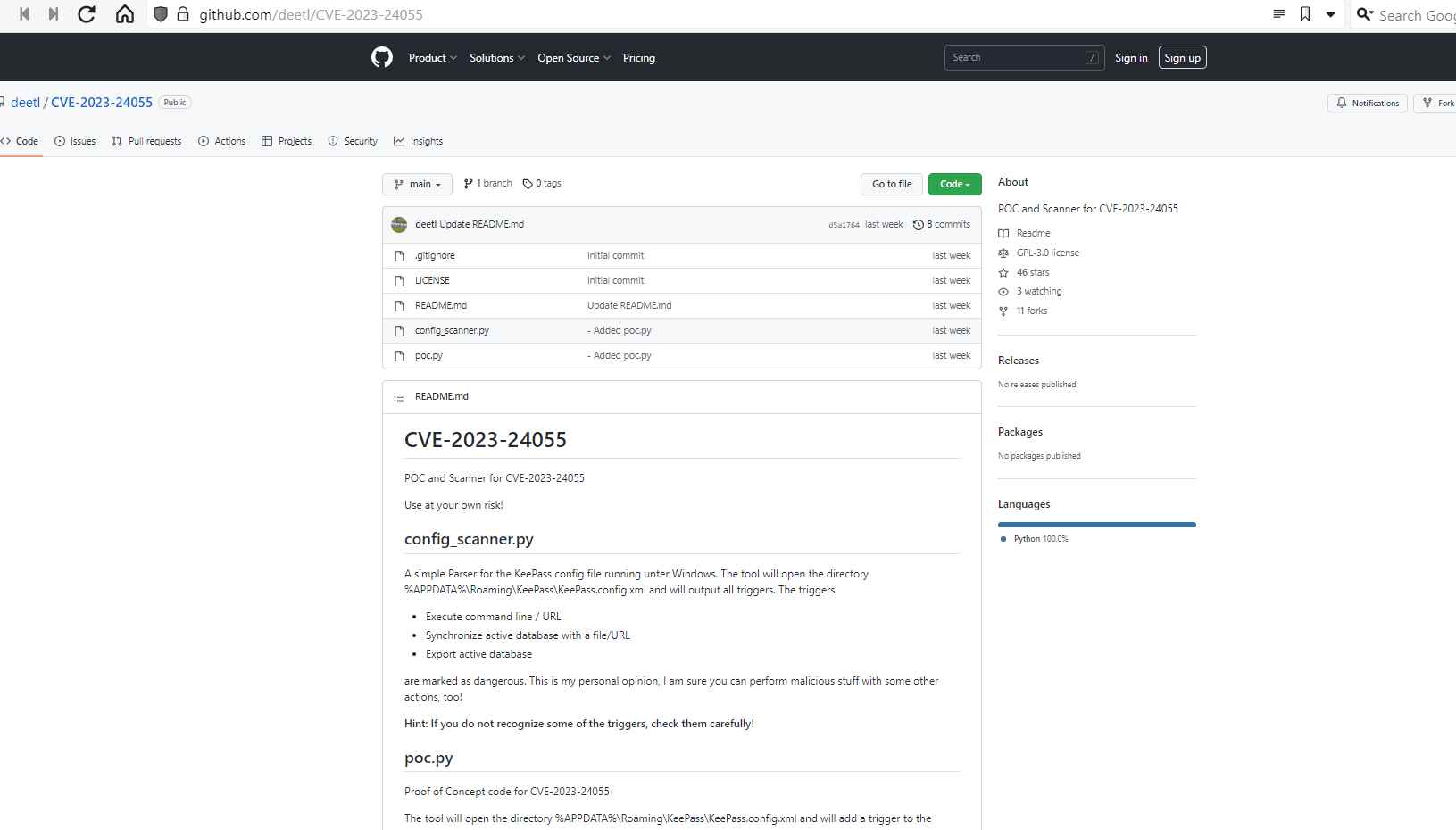

Dado que ya está disponible un exploit de prueba de concepto ( PoC ) y que KeePass es uno de los administradores de contraseñas más utilizados en el mundo, la vulnerabilidad de seguridad actual es un objetivo tentador para los actores malintencionados. con el fin de detectar proactivamente comportamientos dañinos relacionados con la explotación de CVE-2023-24055.

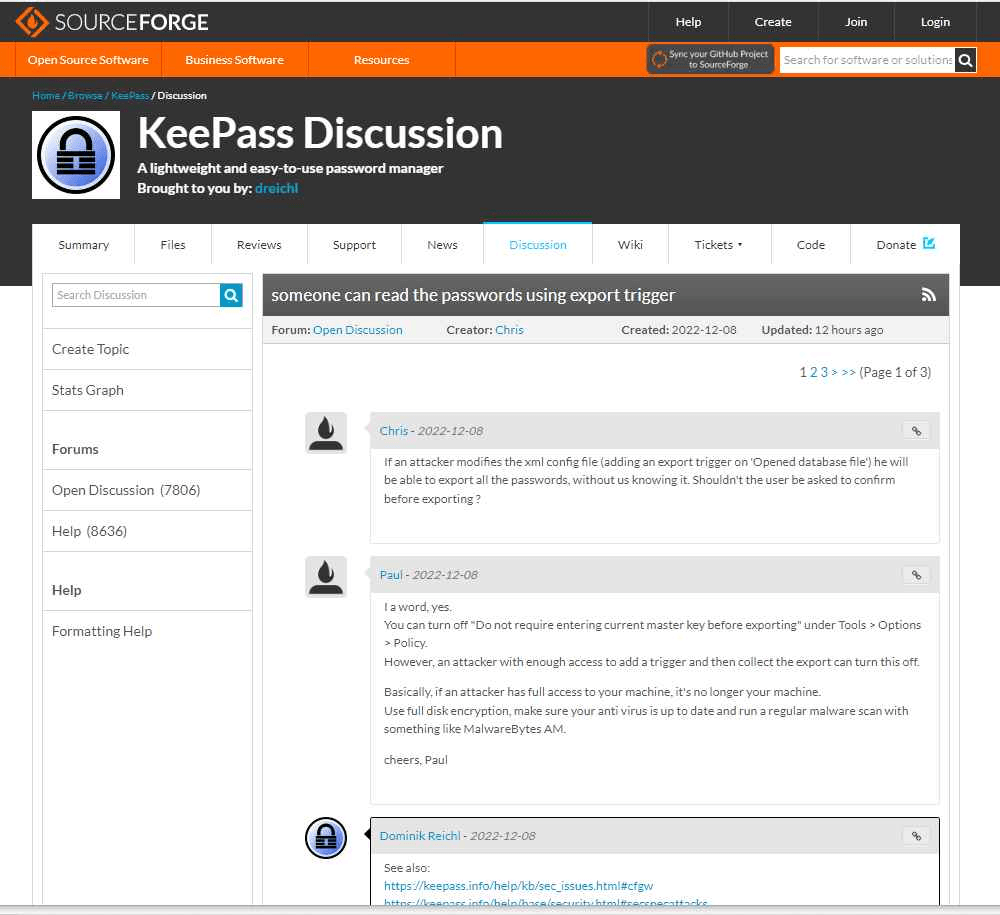

CVE-2023-24055 El código de explotación de prueba de concepto puede ser alterado por los adversarios para evadir la detección y continuar con el ataque sin ser detectado. Permite a los actores de amenazas con acceso de escritura al sistema de un objetivo editar el archivo de configuración XML de KeePass e insertar un disparador malicioso que exportaría la base de datos, incluidos todos los usuarios y contraseñas en texto sin cifrar. Esto solo se puede hacer si el actor de la amenaza tiene acceso al sistema del objetivo.

La regla de exportación se activará y el contenido de la base de datos se almacenará en un archivo que los atacantes podrán filtrar posteriormente a una máquina bajo su control una vez que el objetivo inicie KeePass e ingrese la contraseña maestra para abrir y descifrar la base de datos la siguiente vez.

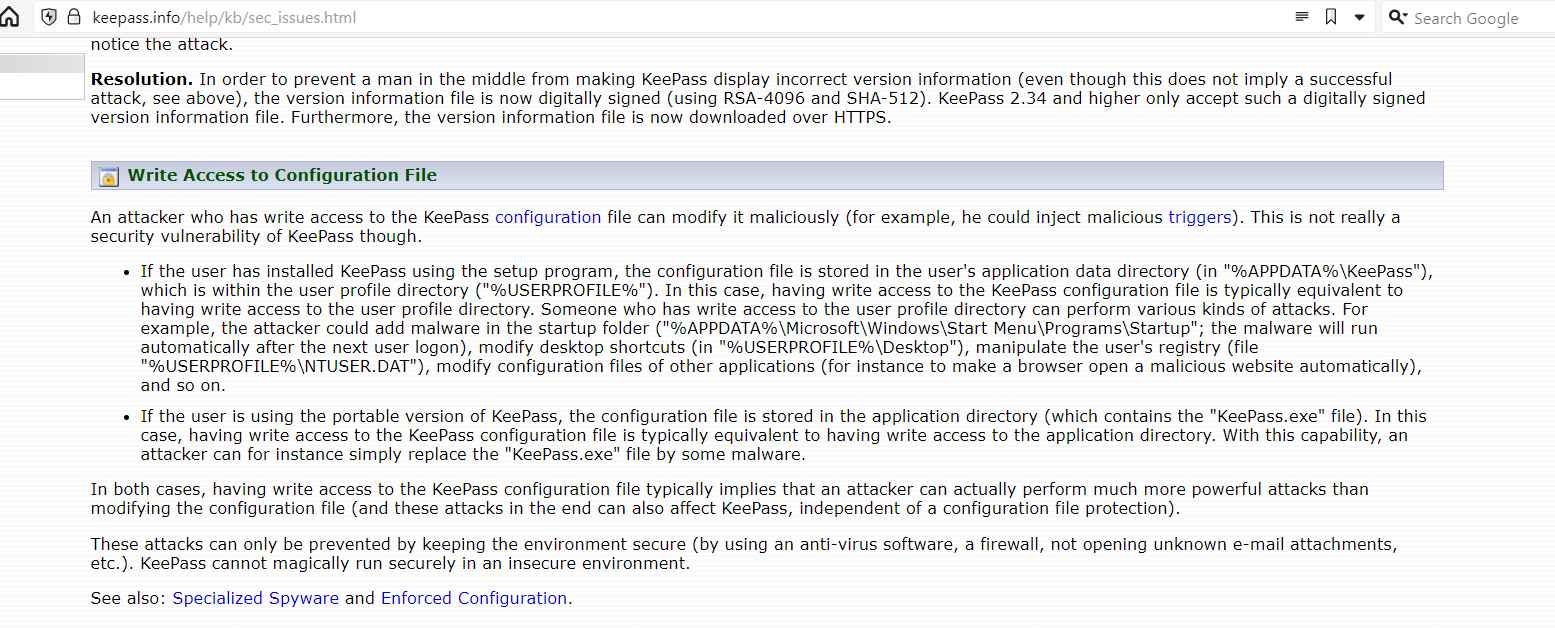

Cualquier cambio malicioso en el archivo de configuración de KeePass puede ser realizado por un adversario que tenga acceso de escritura al archivo (por ejemplo, podría inyectar disparadores maliciosos). Sin embargo, KeePass realmente no tiene ningún problema con esta vulnerabilidad de seguridad en particular.

La empresa dijo lo siguiente

Si el usuario instala KeePass mediante el programa de instalación, el archivo de configuración se ubicará en el directorio de datos de la aplicación del usuario (en “%APPDATA%KeePass”), que se encuentra dentro del directorio de perfil de usuario (“%USERPROFILE%”) del Sistema operativo. Cuando se trata de KeePass, tener acceso de escritura al archivo de configuración generalmente se considera lo mismo que tener acceso de escritura al directorio de perfil de usuario. Una persona puede llevar a cabo cualquier tipo de ataque siempre que tenga la capacidad de escribir en el directorio del perfil del usuario. Por ejemplo, el adversario podría plantar malware en la carpeta de inicio (“%APPDATA%MicrosoftWindowsStart MenuProgramsStartup”; el malware se ejecutará automáticamente después del próximo inicio de sesión del usuario), modificar los accesos directos del escritorio (en “%USERPROFILE%Desktop”), manipular el registro del usuario (archivo “%PERFIL DE USUARIO%NTUSER.DAT”),

En el caso de que el usuario esté trabajando con la versión portátil de KeePass el archivo de configuración se guarda en el directorio en el que está instalado el programa (que contiene el archivo “KeePass.exe”). Cuando se trata de KeePass, tener acceso de escritura al archivo de configuración a menudo se considera lo mismo que tener acceso de escritura al directorio de la aplicación. Debido a esta característica, un actor malicioso puede, por ejemplo, reemplazar fácilmente el archivo “KeePass.exe” con otra pieza de software malicioso.

En cualquier escenario, tener acceso de escritura al archivo de configuración de KeePass a menudo indica que un atacante puede llevar a cabo operaciones que son mucho más potentes que simplemente alterar el archivo de configuración (y estos ataques al final también pueden afectar a KeePass, independientemente de un protección del archivo de configuración).

Mantener el entorno seguro es la única forma de evitar ataques como este (usando un software antivirus, un cortafuegos, no abriendo archivos adjuntos de correo electrónico desconocidos, etc.). Es imposible que KeePass funcione mágicamente de forma segura en un entorno que no es seguro.

Sin embargo incluso si los desarrolladores de KeePass no brindan a los usuarios una versión de la aplicación que aborde la exportación a texto sin formato a través del problema de los disparadores, aún puede proteger su base de datos iniciando sesión como administrador del sistema y creando un archivo de configuración forzado. Esto es algo que puede hacer incluso si no proporcionan a los usuarios una versión de la aplicación que solucione el la vulnerabilidad.

Este tipo de archivo de configuración tiene prioridad sobre la configuración establecida en los archivos de configuración globales y locales, incluidos los nuevos activadores proporcionados por actores malintencionados, lo que reduce el riesgo asociado con la vulnerabilidad CVE-2023-24055.

El cargo Este código permite a los atacantes leer todas las contraseñas guardadas de KeePass – CVE-2023-24055 apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario