MITRE ATT&CK es una base de conocimientos de tácticas y técnicas del adversario basadas en observaciones del mundo real.

MITRE ATT&CK proporciona a los defensores los planes de los atacantes, reduciendo la cantidad de ladrones que se esconden detrás de rocas y edificios. En la línea de ostinatos, MITRE proporciona un patrón consistente que se puede adaptar según sea necesario para ajustarse a la “puntuación” de las necesidades de inteligencia de amenazas de una organización.

¿Qué es MITRE ATT&CK?

Según la página web de MITRE ATT&CK , “MITRE ATT&CK es una base de conocimiento de tácticas y técnicas adversarias accesible a nivel mundial basada en observaciones del mundo real. La base de conocimiento de ATT&CK proporciona una base para el desarrollo de modelos y metodologías de amenazas específicas en el sector privado, en el gobierno y en la comunidad de servicios de productos de ciberseguridad”.

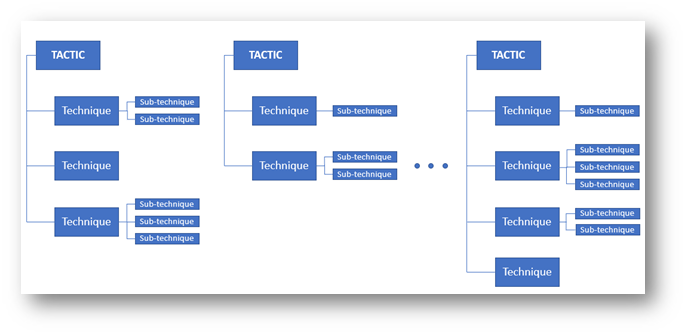

MITRE ATT&CK (abreviatura de Adversarial Tactics, Techniques, and Common Knowledge) es un marco que consta de tácticas, técnicas y procedimientos (TTP) contradictorios utilizados por los actores de amenazas. Es un modelo basado en una matriz que proporciona una forma sistemática de comprender, analizar y describir las diversas tácticas, técnicas y procedimientos que los atacantes pueden usar en las diferentes etapas de un ataque.

Una definición más simple de una de las otras páginas de MITRE , “MITRE ATT&CK es una base de conocimiento que ayuda a modelar las tácticas y técnicas de los ciberadversarios, y luego muestra cómo detectarlos o detenerlos”.

El marco MITRE ATT&CK (MAF) es útil para una variedad de propósitos, que incluyen:

Evaluación de la postura de ciberseguridad de una organización: al asignar los TTP utilizados por los atacantes a las defensas existentes dentro de una organización, MAF puede ayudar a identificar posibles vulnerabilidades y áreas de mejora.

Desarrollar y probar controles de seguridad cibernética: el marco se puede usar para identificar y priorizar los controles más importantes para implementar en función de las tácticas y técnicas comúnmente utilizadas por los atacantes.

Detectar y responder a los ataques cibernéticos: el marco ATT&CK puede ayudar a los equipos de seguridad a comprender las tácticas, técnicas y procedimientos que utilizan los atacantes, lo que les permite detectar y responder a los ataques de manera más efectiva.

Compartir conocimientos y mejores prácticas: MAF proporciona un lenguaje común y una comprensión de las ciberamenazas que se pueden utilizar para facilitar la comunicación y la colaboración entre los profesionales de la seguridad de la información.

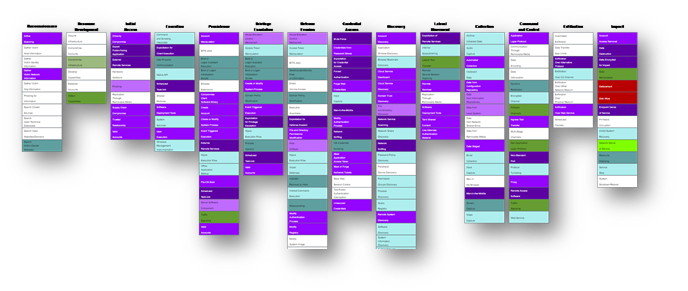

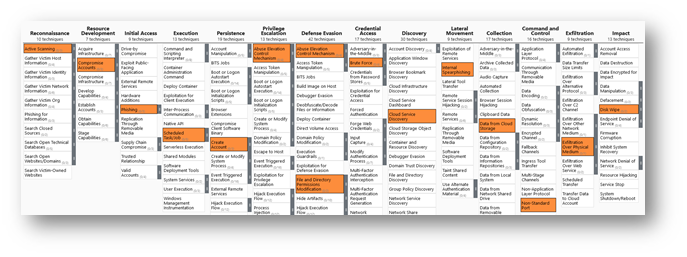

Hay 14 tácticas, debajo de cada táctica hay técnicas conocidas y muchas técnicas tienen subtécnicas.

Las 14 tácticas (mostradas en la matriz como encabezados) son:

- Reconocimiento: Adquirir información sobre el grupo objetivo para organizar futuras operaciones enemigas.

- Desarrollo de recursos: creación de infraestructura para comando y control y recursos para apoyar actividades

- Acceso inicial: estas son tácticas que usan los adversarios para ingresar a una red al explotar vulnerabilidades en sistemas públicos. Un ejemplo es el spear-phishing.

- Ejecución: estas tácticas dan como resultado que un adversario ejecute código en un sistema de destino. Por ejemplo un hacker malicioso que ejecuta un script de PowerShell para descargar otras herramientas del atacante y/o escanear otros sistemas es un ejemplo.

- Persistencia: Estos permiten a los adversarios mantener el acceso a un sistema de destino, incluso después de reiniciar y cambiar las credenciales. Un ejemplo es un atacante que crea una tarea programada que ejecuta código en un momento específico.

- Escalada de privilegios: los adversarios obtienen privilegios de nivel superior (p. ej., raíz, administrador local).

- Evasión de defensa: las tácticas de evasión incluyen ocultar código malicioso dentro de los procesos o carpetas actuales, cifrar el código adversario o desactivar el software de seguridad.

- Acceso con credenciales: estas tácticas roban nombres de usuario y credenciales para su reutilización.

- Descubrimiento: Utilizado para obtener información sobre sistemas y redes que quieren explotar o utilizar para su ventaja táctica.

- Movimiento lateral: Los atacantes pueden moverse de un sistema a otro. Los ejemplos son pass-the-hash y abuso de RDP.

- Recopilación: los adversarios recopilan la información a la que apuntan como parte de sus objetivos.

- Comando y control: los atacantes se comunican con un sistema bajo su control. Por ejemplo, un atacante se comunica con un sistema a través de un puerto poco común para evadir la detección.

- Exfiltración: mover datos de una red comprometida a un sistema que está bajo el control del atacante.

- Impacto: los atacantes utilizan estas tácticas para afectar negativamente la disponibilidad de los sistemas, las redes y los datos. Los métodos incluyen denegación de servicio, borrado de disco y borrado de datos.

¿Por qué usar MITRE?

Microsoft usa MAF en sus detecciones Sentinel, Defender y VMWare lo usa como uno de los puntos de referencia para sus soluciones de seguridad. Los Red Teamers lo usan como modelo para las superficies de ataque. Red Canary lo incluye como base para sus pruebas Atomic Red Team, los cazadores de amenazas lo usan para correlacionar las técnicas de los atacantes con sus propias defensas. Los ingenieros de seguridad evalúan la efectividad de sus productos. Se utiliza en todos los sectores e industrias.

Para algo tan popular, todavía parece complejo y parece necesitar un experto para entenderlo. ¿Es solo para Big Tech o expertos? Es para todo y espero que este artículo ayude a desmitificarlo o lo anime a profundizar en su utilidad.

Aquí hay algunas formas posibles de implementarlo:

Tiene servidores locales que necesitan protección

A. https://ift.tt/MXks9AE

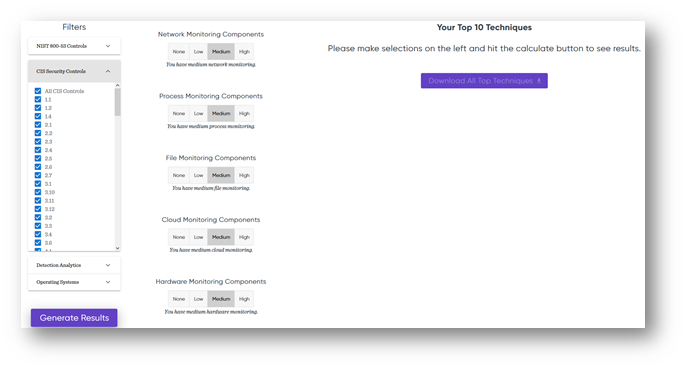

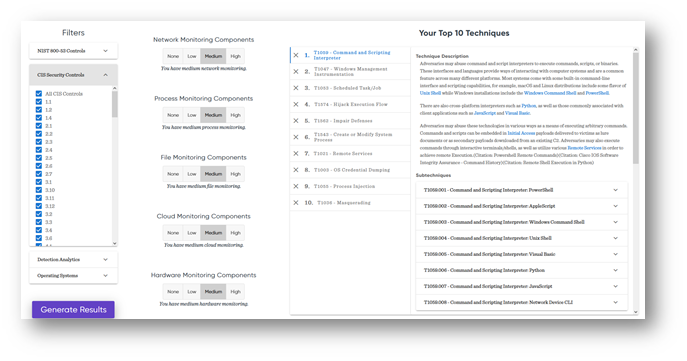

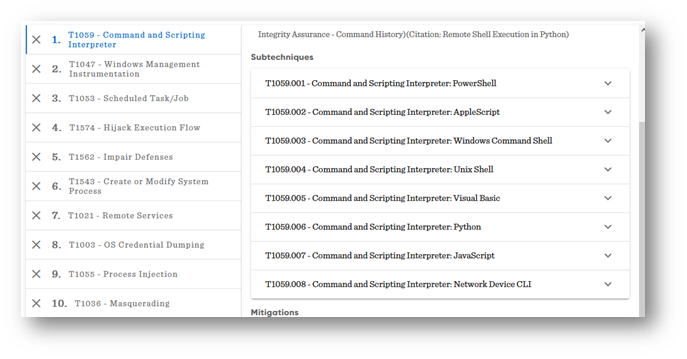

MITRE Engenuity utiliza MITRE ATT&CK para ayudar a los líderes de TI y seguridad a calcular qué técnicas ofensivas principales deben tener en cuenta.

Incluso si no hay una iniciativa del liderazgo corporativo esto puede ser una victoria rápida al proporcionar un enfoque estándar de la industria para mapear un curso de implementaciones de control.

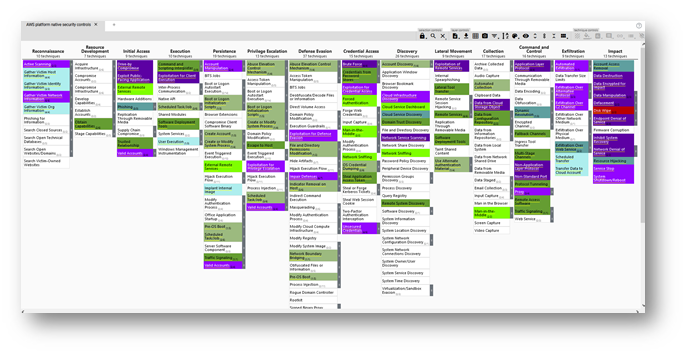

Tiene Azure y necesita elementos de acción específicos de Azure.

Puede ver los controles específicos de Azure aquí: https://ift.tt/SeVLnFl stack-mappings/Azure/layers/platform.json

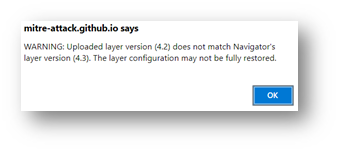

2. NOTA : si obtiene el siguiente error al visitar la página, simplemente haga clic en Aceptar y accederá a los controles de todos modos sin necesidad de actualizar la versión de la capa. Puede actualizarlo si lo desea, pero el .json subyacente no se formateará correctamente y los resultados probablemente se verán anémicos.

Esto es lo que parece:

Puede parecer intimidante, pero es una de esas cosas: una vez que entiendes el diseño, la palabrería y los colores, tiene mucho sentido.

Debido a que Microsoft Sentinel incluye consultas ATT&CK, es fácil implementar el marco y usar las herramientas de búsqueda integradas para aumentar rápidamente las defensas.

Tiene AWS y necesita elementos de acción específicos de AWS

Los controles específicos de AWS están aquí: https://ift.tt/26Ezcnv

Y el .json está aquí:

https://ift.tt/jeU7z86

Esto es lo que parece:

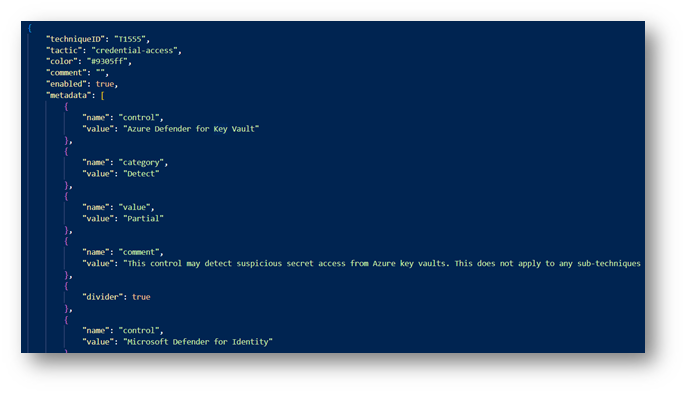

Cambiar los colores y la vista

Uso Visual Studio Code (VSO), pero lo que sea que funcione para que usted modifique el JSON servirá. Puede hacer los colores que desee y el JSON mostrará las descripciones que se pueden perder en todo el revoltijo. Hay tantos detalles detrás de la matriz que puede ser difícil ver qué está pasando.

Muestra de VSO

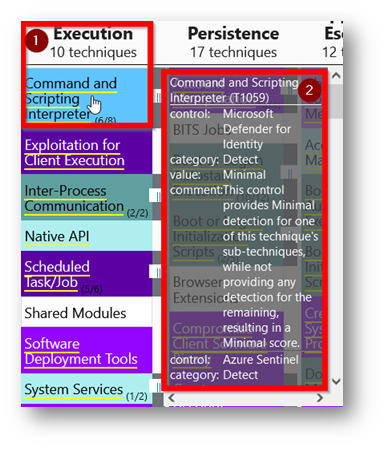

Aquí hay un ejemplo del detalle que se muestra al pasar el mouse sobre 1) Táctica de ejecución y 2) Técnica de comando y secuencias de comandos:

como adaptarlo

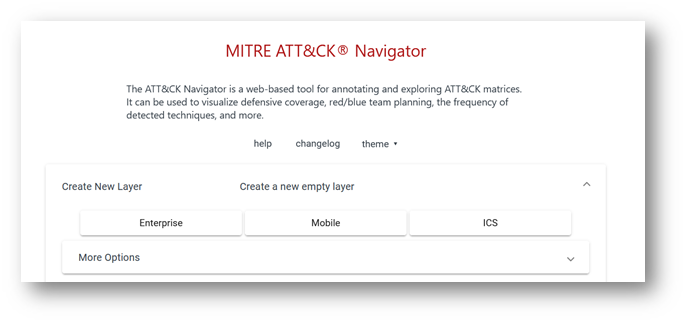

1. Crear una nueva capa vacía (Enterprise, Mobile, ICS)

2. De izquierda a derecha en Tácticas haga clic en un solo elemento de cada columna manteniendo presionada la tecla Ctrl para seleccionar los elementos de uno en uno y mantenerlos seleccionados.

3. En “controles de técnica”, seleccione el cubo de pintura y elija un color.

4. ¡Voilá! todos son de colores

Esto se puede exportar a JSON, SVG o CSV. Cambia los colores, cambia las selecciones, rehace el JSON para que quede a tu gusto, etc.

Cómo se puede aprovechar

El MAF se usa ampliamente en una variedad de industrias y sectores para ayudar a las organizaciones a evaluar y mejorar sus defensas de ciberseguridad. Algunos ejemplos de cómo se puede utilizar el marco incluyen:

· Servicios financieros: las instituciones financieras usan el marco para identificar y priorizar los controles más importantes para implementar en función de las tácticas y técnicas comúnmente utilizadas por los atacantes que tienen como objetivo el sector financiero.

· Atención médica: las organizaciones de atención médica utilizan el marco para comprender las tácticas y técnicas utilizadas por los atacantes que se dirigen a la industria de la atención médica y para desarrollar y probar controles para defenderse contra estas amenazas.

· Infraestructura crítica: Las organizaciones en el sector de la infraestructura crítica, como los servicios públicos y los sistemas de transporte, utilizan el marco para comprender y defenderse de las tácticas y técnicas utilizadas por los atacantes que tienen como objetivo este tipo de sistemas.

· Gobierno: las agencias gubernamentales utilizan el marco para evaluar y mejorar sus defensas de seguridad cibernética y para comprender las tácticas y técnicas utilizadas por los atacantes que se dirigen al sector gubernamental.

· Minorista: las organizaciones minoristas utilizan el marco para comprender y defenderse de las tácticas y técnicas utilizadas por los atacantes que se dirigen a la industria minorista, incluidas tácticas como ataques en puntos de venta y filtraciones de datos.

Limitaciones y críticas del marco MITRE ATT&CK

Hay algunas limitaciones potenciales y críticas de MAF:

1. Complejidad: el marco es completo y cubre una amplia gama de tácticas, técnicas y procedimientos. Esto puede hacer que sea complejo y desafiante para las organizaciones comprender e implementar completamente.

2. Cobertura limitada: si bien el marco cubre una amplia gama de tácticas, técnicas y procedimientos, no es exhaustivo y es posible que no cubra todas las amenazas potenciales. Esto puede limitar su utilidad como herramienta integral para evaluar y mejorar las defensas de ciberseguridad.

3. Sesgo hacia ciertas tácticas: algunos críticos han argumentado que el marco tiene un sesgo hacia ciertas tácticas, como las relacionadas con amenazas persistentes avanzadas (APT), y es posible que no cubra adecuadamente otros tipos de amenazas.

4. Contexto limitado: el marco no proporciona contexto para las tácticas, técnicas y procedimientos que cubre, como información sobre los actores de amenazas específicos o las campañas que los han utilizado. Esto puede dificultar que las organizaciones comprendan completamente las implicaciones de los TTP cubiertos en el marco.

Estos son, sin embargo, lo que yo consideraría obstáculos y limitaciones mínimos, o incluso típicos. Para cada punto anterior: gran parte de la seguridad cibernética requiere estudio, investigación y experimentación para aprender y comprender; no hay un solo marco o herramienta o algo disponible que cubra todo; cualquier enfoque tiene un alcance limitado; y el contexto solo puede ser obtenido y alcanzado por cada empresa individual: no hay dos empresas iguales, por lo que el contexto siempre es claramente individual.

Más importante aún, MITRE aborda estos problemas como puede, haciendo que la matriz y el marco sean cada vez más útiles y relevantes para más organizaciones.

La dificultad para abordarlos se puede comparar con “¿Cómo escribo una melodía para una canción?” Depende de qué canción se escribirá. ¿Cuál es el estado de ánimo y el ambiente? ¿Cuál es la historia? ¿Qué acordes se usarían? ¿Qué ritmo e instrumentación se pretenden? Todo depende. Si bien existe una fórmula extraña para muchas canciones, esa y otras fórmulas tienen tantas iteraciones que hay infinitas posibilidades.

Lo mismo ocurre con las organizaciones de seguridad: ¿cuál es la industria, el presupuesto, el objetivo, la tecnología, el personal, el plan de crecimiento, etc.? Una vez que se han determinado, o al menos planificado, entonces se puede proceder con planes específicos para asegurar las cosas.

El cargo Primeros pasos con MITRE ATT&CK Framework apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario