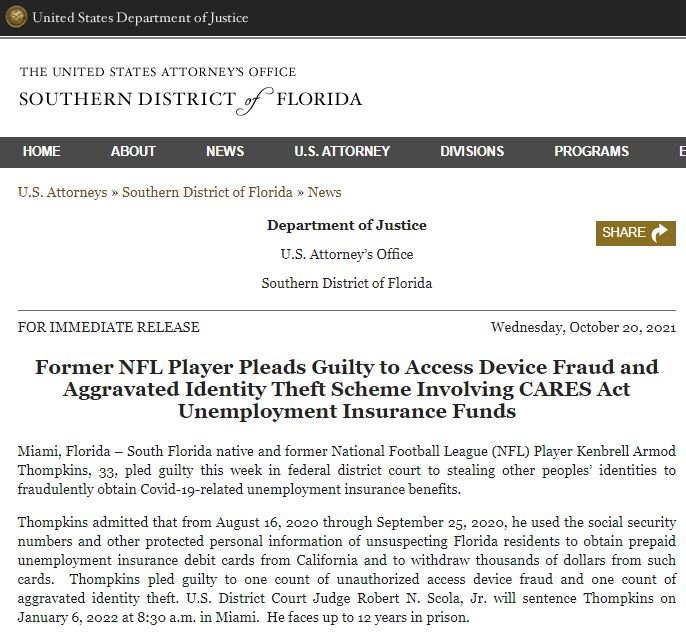

El Departamento de Justicia de E.U. (DOJ) anunció que se presentaron cargos contra un individuo originario de Minnesota acusado de hackear cuentas de usuario en ligas deportivas como la MLB, NBA y NFL para transmitir contenido en una plataforma pirata de streaming. Joshue Streit, también conocido como “Josh Brody” o “inflx” era el principal administrador de HeHeStreams, plataforma activa entre 2017 y 2021.

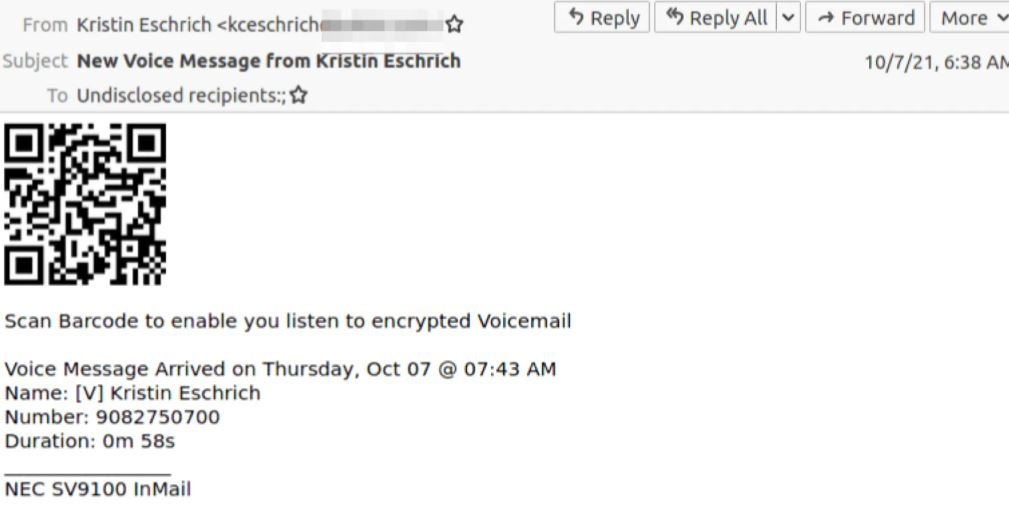

Las autoridades aseguran que el acusado, de 30 años de edad, empleaba credenciales de inicio de sesión robadas para acceder a las cuentas de streaming de estas ligas deportivas, secuestrando la transmisión para enviarla a su propia plataforma. HeHeStreams ofrecía el contenido de todas estas plataformas a un precio muy inferior del establecido por el servicio legítimo.

Por si no fuese suficiente, el acusado habría tratado de extorsionar a los empleados de la MLB, exigiendo un pago de $150,000 USD a cambio de brindarles la información de todas las fallas de seguridad en sus servidores, mismas que el acusado explotó para acceder al contenido.

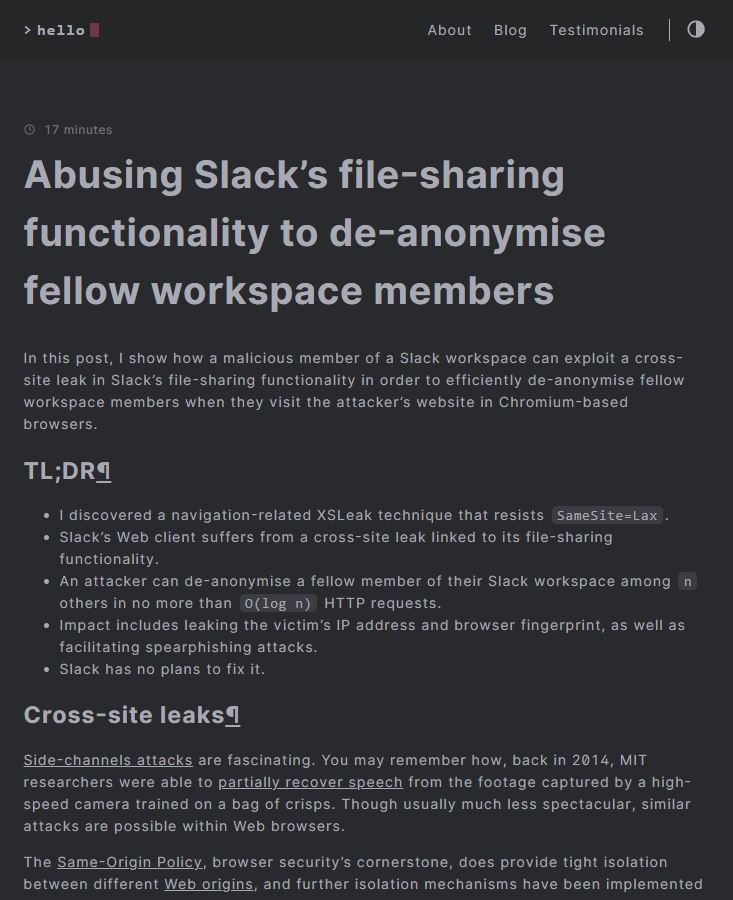

Aunque los documentos de la corte no detallan cómo iniciaron las sospechas contra el acusado, sí confirman que el Buró Federal de Investigaciones (FBI) colaboró para encontrar su identidad real, pues al inicio sólo se estaba buscando al operador de HeHeStreams. Las autoridades encontraron un rastro fundamental para llegar a Streit después de que usara el mismo nombre de usuario en el chat de la plataforma ilegal y en un foro de Reddit.

Gracias a la información obtenida de este foro, los investigadores encontraron que la cuenta de Reddit había sido registrada usando la misma dirección email que el acusado empleaba en su blog personal con temática de ciberseguridad, datos que eventualmente fueron vinculados con una cuenta de administrador en la plataforma ilegal y una dirección IP asociada al domicilio de Streit.

De ser hallado culpable de todos los cargos en su contra, el acusado enfrenta hasta 60 años en una prisión federal. Además, la MLB asegura que esta práctica le generó pérdidas por hasta $3 millones USD, afirmación que podrían realizar también las otras ligas deportivas involucradas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Hacker robaba la señal de la NFL, MLB, y NBA para plataforma de streaming pirata apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente