Los procesos de evaluación de vulnerabilidades y pruebas de penetración dependen en gran medida del uso de algunas herramientas para aplicar en el sistema objetivo; muchas de estas se encuentran en GitHub como software de código abierto. A continuación le mostraremos una lista con las herramientas más utilizadas durante el año 2019 según los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS).

Nota: Las herramientas mencionadas cubren las siguientes áreas:

- Hacking ético

- Herramientas forenses digitales

- Herramientas de ingeniería inversa

- Hacking móvil

HERRAMIENTAS DE HACKING ÉTICO

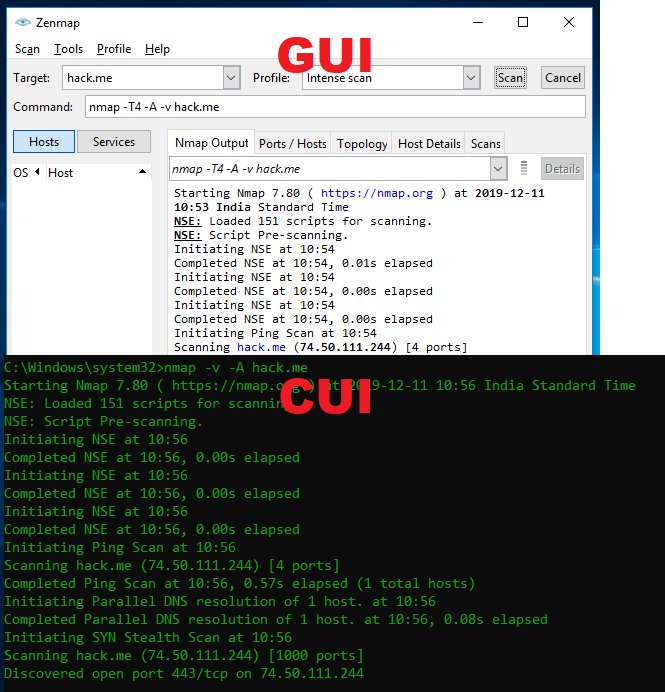

Nmap

Nmap es muy popular entre los investigadores de seguridad/pentesters. Esta herramienta escanea el servidor en busca de puertos abiertos, servicios de cualquier dirección IP, entre otros. Además, Nmap envía número de paquetes y respuestas confiables, aunque no cuenta con escaneo de direcciones IP. Disponible para múltiples sistemas operativos.

Descarga disponible en: https://nmap.org/

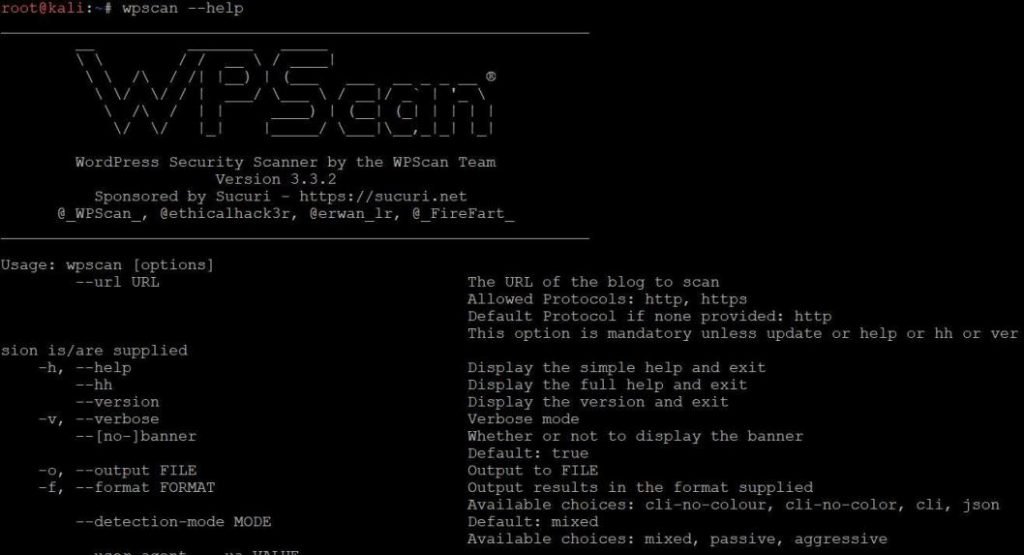

WPScan

WPSCAN se usa para encontrar vulnerabilidades en WordPress, analizando la versión principal del sitio web, sus plugins y temas. WPSCAN analiza contraseñas débiles, además de problemas de configuración de seguridad presentes en el sitio analizado.

Para descargar WPSCAN: https://github.com/wpscanteam/wpscan

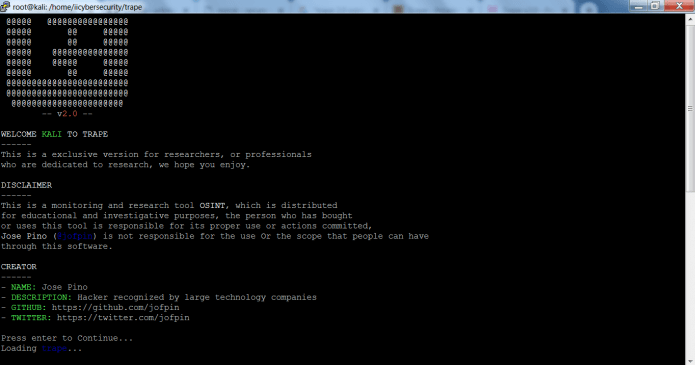

Trape

Trape es una herramienta de investigación OSINT utilizada para rastrear personas y ejecutar ataques de ingeniería social en tiempo real. Trape fue desarrollado para mostrar cómo las grandes compañías de Internet pueden obtener información confidencial, recopilando registros de actividad sin autorización del usuario. La aplicación principal de Trape está en las agencias gubernamentales y su búsqueda de sitios web fraudulentos.

Descargue Trape aquí: https://github.com/jofpin/trape

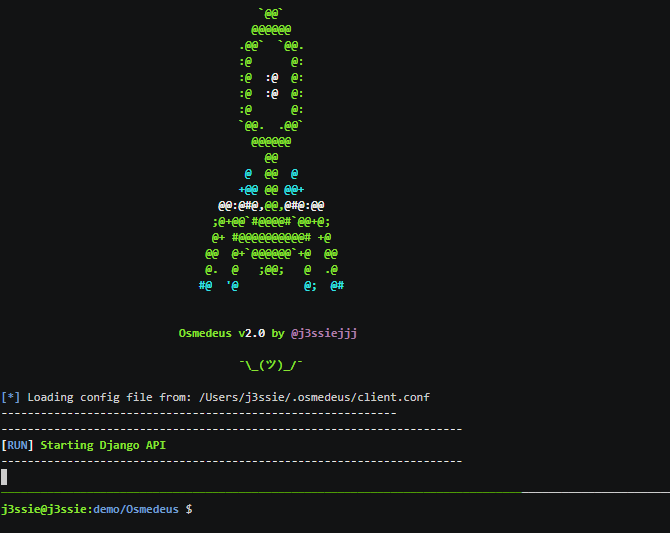

Osmedeus

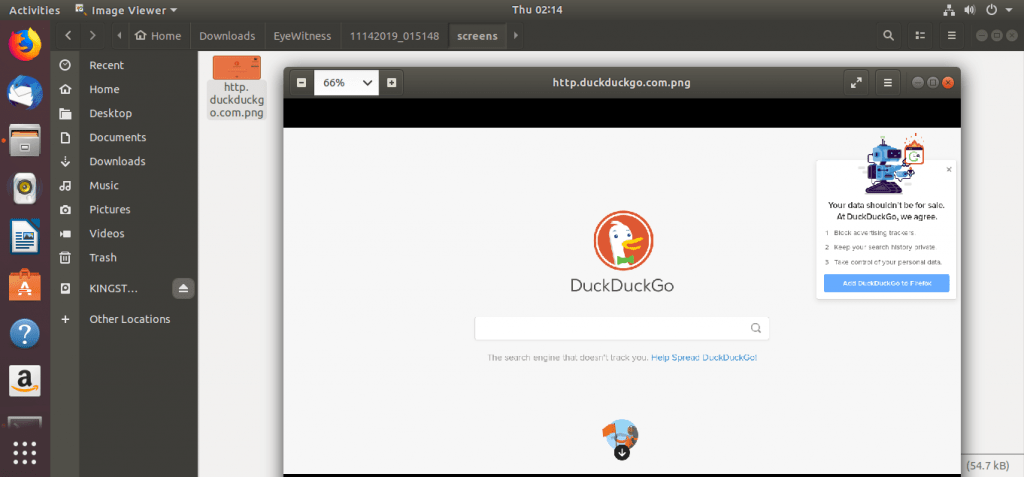

Osmedeus es una herramienta de ofensiva totalmente automatizada utilizada para el escaneo y reconocimiento de vulnerabilidades. Permite ejecutar múltiples escaneos diferentes de forma simultánea y encontrar vulnerabilidades en el sistema objetivo. Algunas características que proporciona Osmedeus son: exploración de subdominio, captura de pantalla del sistema, reconocimiento básico y muchas otras características útiles para las fases iniciales de pentesting.

Link de descarga de Osmedeus: https://github.com/j3ssie/Osmedeus

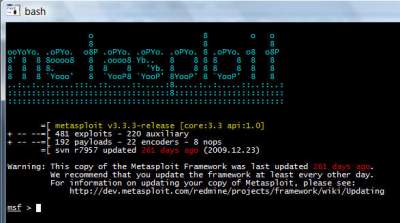

Metasploit

Metasploit es otra herramienta popular utilizada para ataques de ingeniería social, obteniendo shell inverso. Esta herramienta está disponible para todas las plataformas populares e incluye cagas útiles pre compiladas. Kali Linux cuenta con Metasploit preinstalado.

Para descargar Metasploit: https://github.com/rapid7/metasploit-framework

HERRAMIENTAS DE FORENSE DIGITAL

SIFT

SIFT consta de diferentes herramientas forenses basadas en el sistema operativo Ubuntu. Además de incluir las herramientas necesarias para esta actividad, SIFT admite múltiples formatos diferentes, como forense avanzado, formato RAW, etc.

Para descargar SIFT: https://digital-forensics.sans.org/community/downloads

X-Way Forensics

X-Way Forensics es un entorno de trabajo avanzado utilizado en informática forense, muy confiable y liviano que utiliza recursos mínimos. Esta herramienta encuentra archivos eliminados y ofrece muchas características que no se encuentran en otras herramientas forenses. X-Way Forensics se ejecuta a través de una memoria USB en cualquier sistema operativo Windows y ofrece clonación e imagen de disco, función de leer particiones y estructuras de sistemas de archivos dentro de RAW.

Descargue X-Way Forensics: http://www.x-ways.net/forensics/

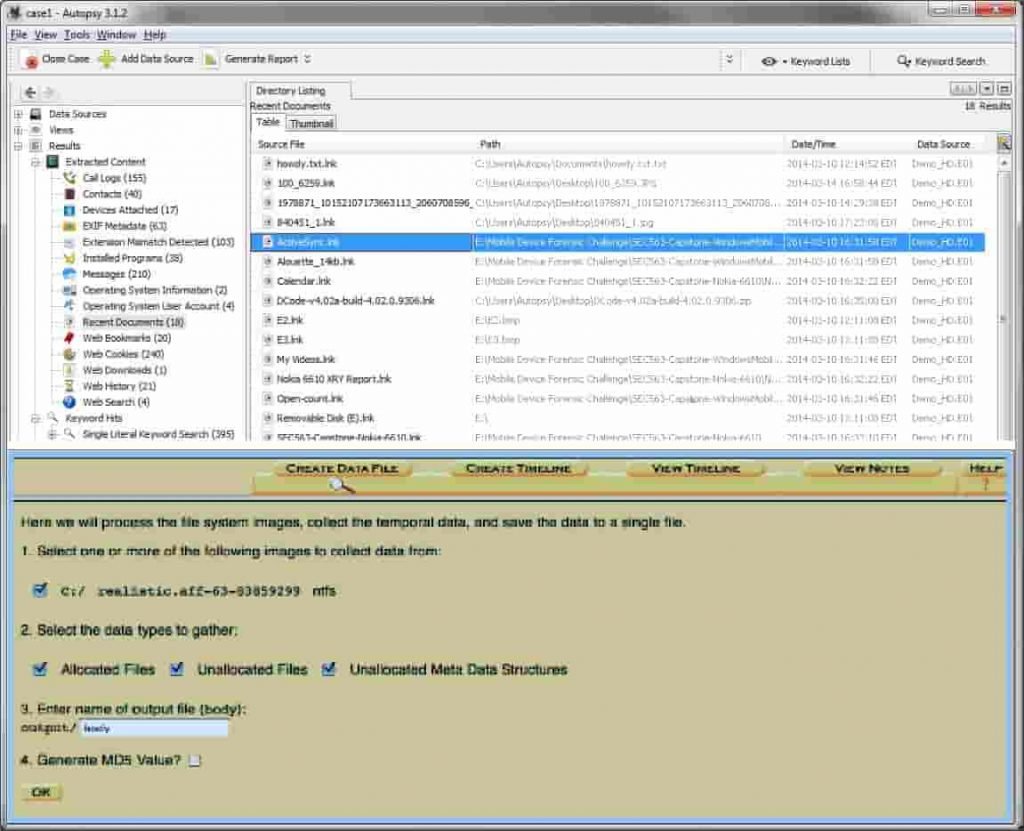

The Sleuth Kit & Autopsy

The Sleuth Kit incluye diversas herramientas de línea de comandos de Linux que analizan diferentes imágenes de disco y recuperan archivos. También se utiliza para buscar datos del sistema de archivos e incorporación de módulos. Autopsy es un programa basado en GUI que se utiliza para analizar discos duros y otros dispositivos de almacenamiento. Autopsy tiene una arquitectura de complementos que ayuda a encontrar módulos o desarrollar módulos personalizados.

Descargue The Sleuth Kit & Autopsy: https://www.sleuthkit.org/autopsy/

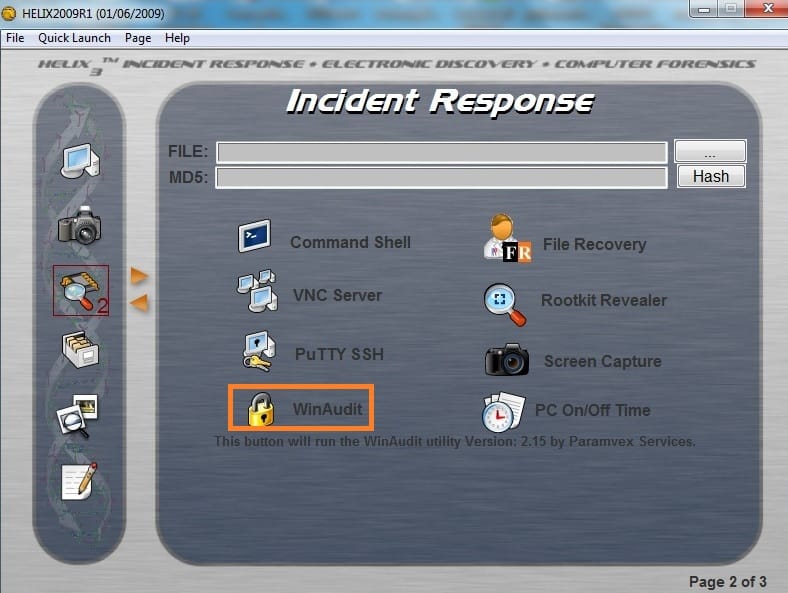

Helix

Helix es un conjunto forense basado en CD utilizado en el proceso de respuesta a incidentes. Viene con muchas herramientas forenses digitales de código abierto, ofreciendo editores hexadecimales, tallado de datos, herramientas para descifrar contraseñas, entre otras. Esta herramienta recopila datos de la memoria física, la conexión de red, las cuentas de usuario y muchas otras funciones.

Para descargar Helix: https://www.e-fense.com/products.php

Caine

Caine (entorno de investigación asistido por computadora) es otra distro de Linux que contiene muchas herramientas forenses digitales. Las versiones posteriores de Caine se basan en Ubuntu Linux. Caine ofrece una interfaz fácil de usar y un entorno optimizado para realizar un análisis forense, además de diferentes herramientas forenses digitales como FTKImagerLit, Hex_editor, Nirsoft y muchas otras.

Descargar Caine: https://www.caine-live.net/

HERRAMIENTAS DE INGENIERÍA INVERSA

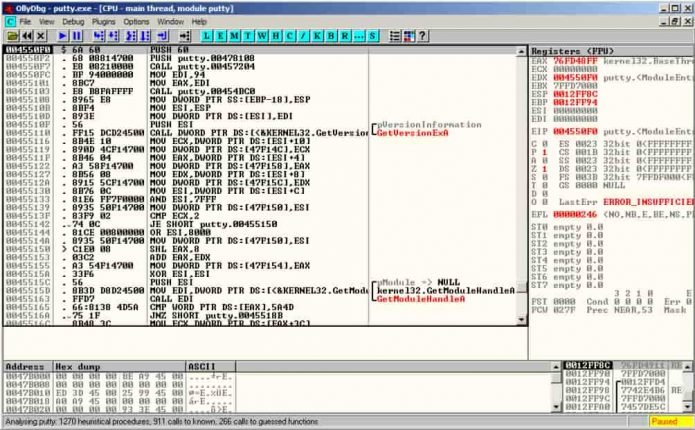

OllyDbg

OllyDbg es un ensamblador de 32 bits utilizado para analizar diferentes ejecutables de Windows. Con OllyDbg puede rastrear los registros, encontrar procedimientos, bucles, llamadas API, tablas y muchas otras características. Esta herramienta admite formatos MASM e IDEAL.

Descargar OllyDbg: http://www.ollydbg.de/

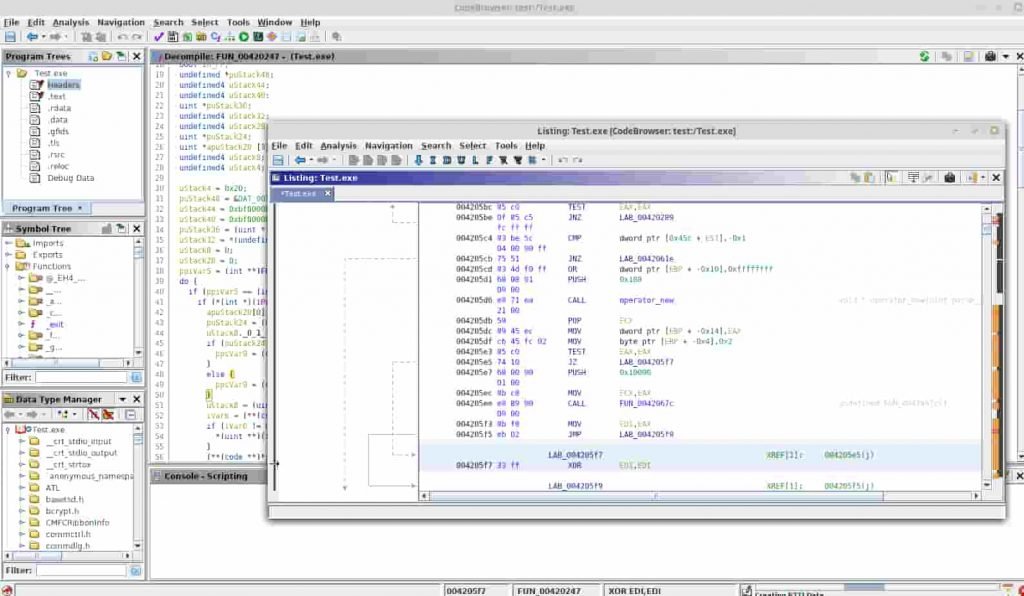

Ghidra

Ghidra es una popular herramienta de ingeniería inversa utilizada por la NSA para analizar ejecutables sospechosos o maliciosos. Ghidra se usa para invertir el código fuente de cualquier EXE y ayuda a analizar malware, bugs o virus. Ghidra ayuda a dar una comprensión adecuada del entorno analizado a los pentesters.

Descargar Ghidra: https://ghidra-sre.org/

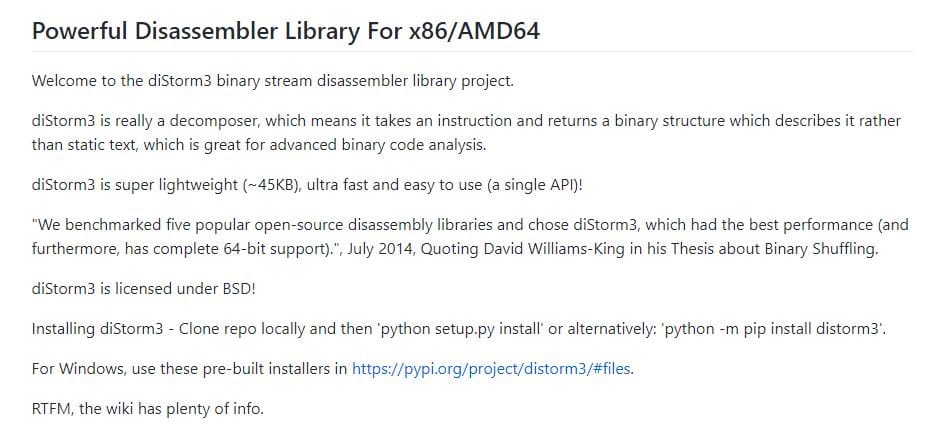

Distrom3

Distorm3 está diseñado para bibliotecas de descomposición rápida. Desmonta instrucciones en modos de 32 y 64 bits. Distorm3 es la biblioteca de diseminadores más rápida. Distorm3 ofrece código fuente limpio y legible. Distorm3 depende completamente de la biblioteca C, por eso se puede usar en los módulos de Kernel.

Descargar Distorm3: https://github.com/gdabah/distorm

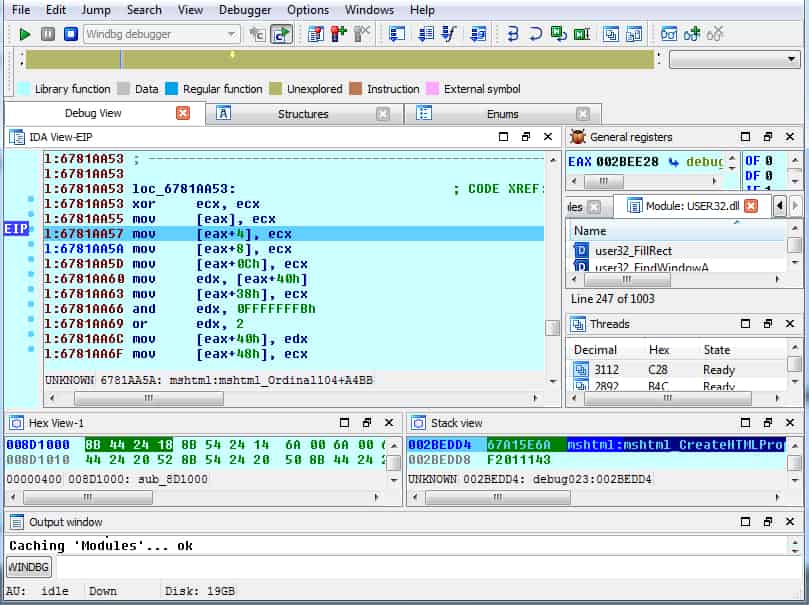

IDA

IDA es una herramienta diseñada para el análisis estático de OllyDbg y 64dbg. IDA es un diseminador multiplataforma. Se utiliza principalmente en la depuración profesional. Puede usar su versión no comercial en ingeniería inversa. Para utilizar dicho producto comercialmente, debe comprar una licencia comercial. IDA Pro ofrece un poderoso disimulador. Es compatible con diferentes sistemas operativos. IDA Pro es compatible con la arquitectura x86 y x64. IDA Pro contiene depuradores integrados.

Descargar IDA Pro: https://www.hex-rays.com/products/ida/

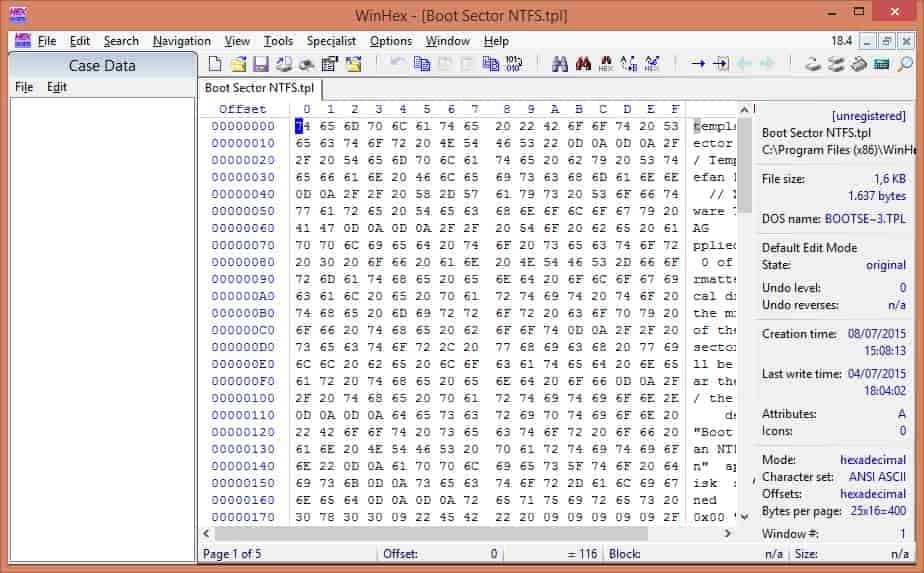

Winhex

Winhex está diseñado para abrir ejecutables de Windows. Utilizado como editor hexadecimal, es utilizado principalmente por investigadores forenses informáticos. Winhex consume menos memoria, recupera archivos borrados de discos duros. Winhex también es compatible con disquetes, CD-ROM y DVD. Es compatible con diferentes formatos de archivo. Winhex proporciona acceso a RAM física y otros recursos.

Descargar Winhex: https://www.x-ways.net/winhex/

HERRAMIENTAS DE HACKING MÓVIL

Kali Linux Net Hunter

Es posible usar Kali Linux Net Hunter en la mayoría de los dispositivos Android, además requiere un mínimo consumo de recursos de memoria para ejecutar. Para crackear contraseñas WiFi, es necesario instalar esta herramienta junto con Wifite, mencionan los especialistas en hacking ético.

Descargue Kali Linux Net Hunter: https://www.offensive-security.com/kali-linux-nethunter-download/

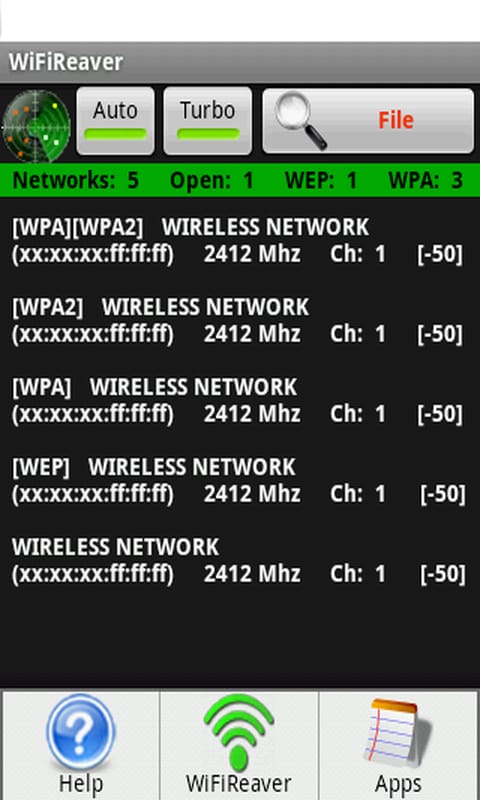

Reaver

Reaver es una aplicación popular para descifrar contraseñas WiFi muy fácil de ejecutar, pues los usuarios no necesitan ninguna experiencia técnica para descifrar contraseñas con Reaver. Además es posible revisar la actividad de un usuario en específico, postrando el AP de los dispositivos de cualquier fabricante.

Descargar Reaver: https://forum.xda-developers.com/showthread.php?t=2456888

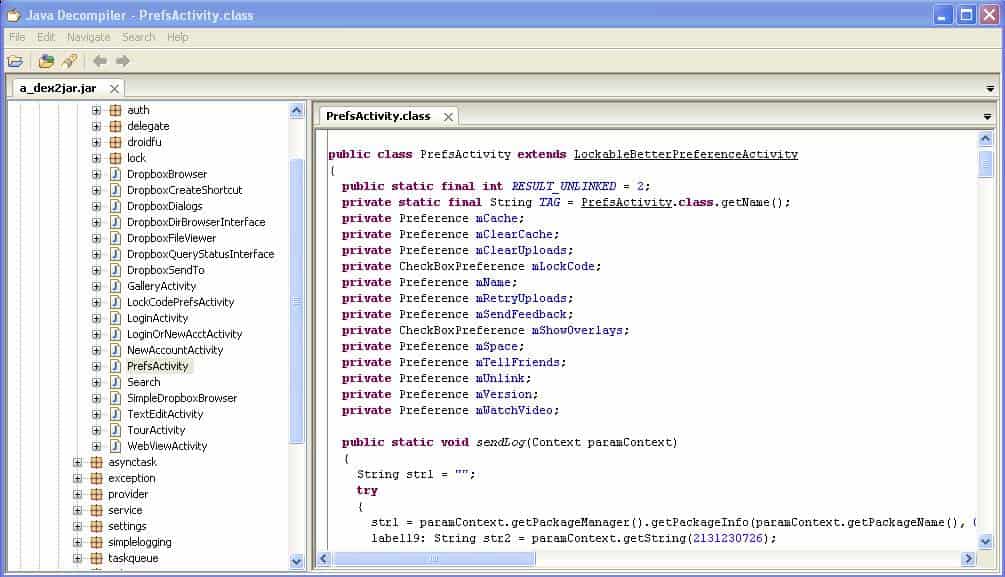

Dex2jar

Dex2jar está diseñado para descompilar las aplicaciones de Android. Se usa para leer el ejecutable dalvik.

Descargar dex2jar: https://github.com/pxb1988/dex2jar

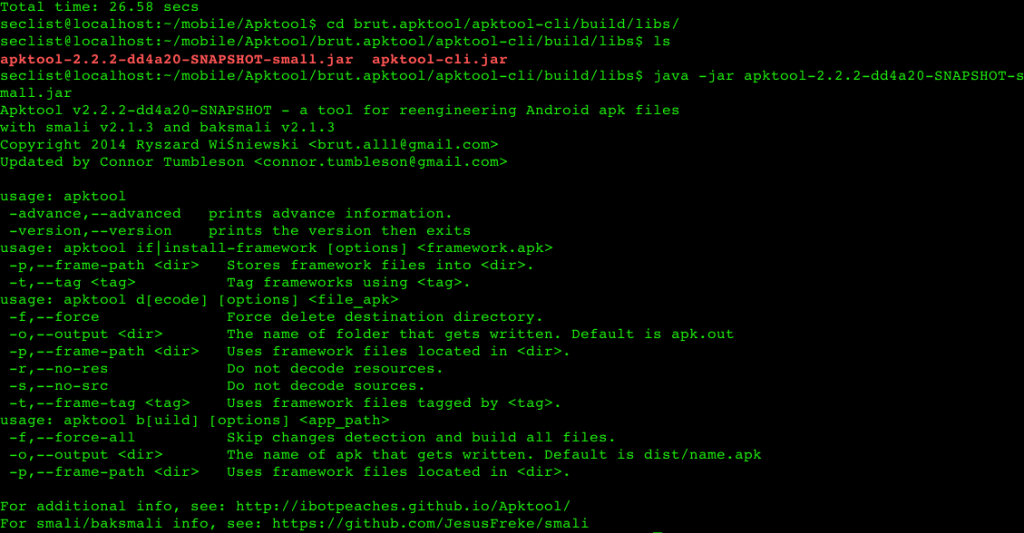

Apktool

Apktool es otra herramienta diseñada para la ingeniería inversa de archivos APK para Android. Decodifica los códigos APK de Android estrechamente a su forma original nativa. Los usuarios pueden incluso modificar aplicaciones de Android con Apktool, además de ayuda a la repetición de tareas.

Descargar Apktool: https://github.com/iBotPeaches/Apktool

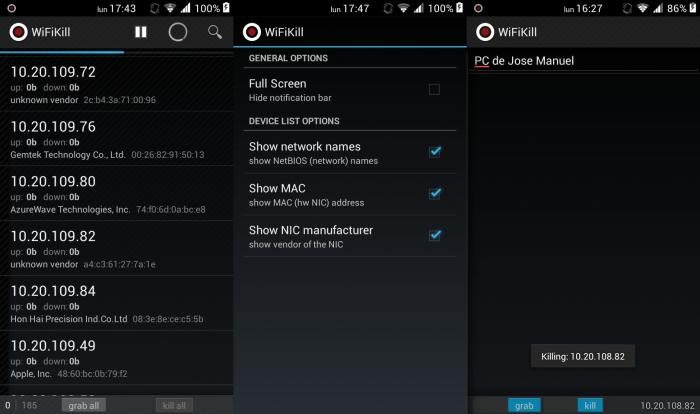

WiFiKill

WiFiKill se usa para expulsar a otros usuarios conectados a la misma red. Con esta herramienta puede bloquear a otros usuarios, capturar tráfico, mostrar sitios web de dispositivos capturados, entre otras actividades. WiFiKill es compatible con las versiones de Android posteriores a 4.x.

Descargar WiFiKill: http://paranoid.me/wifikill/downloader/

The post Las herramientas de hacking más famosas de 2019 appeared first on Noticias de seguridad informática.

Ver Fuente