Cuando una base de datos se deja expuesta en Internet pueden pasar dos cosas: las compañías que las controlan detectan las fallas y las aseguran, o los hackers podrían hallarlas primero, exponiendo millones de datos. Cuando se presenta este último caso, expertos en protección de datos mencionan que es común que la información expuesta termina en algún foro de dark web, como es el último caso reportado, que involucra más de 21 millones de cuentas pertenecientes a las compañías que forman parte de la lista Fortune 500.

Para ser exactos, estas bases de datos expuestas contienen un total de 21 millones 40 mil 296 cuentas (incluyendo nombres de usuario y contraseñas). Más del 90% de estas contraseñas ya han sido crackeadas por los hackers, por lo que están disponibles en texto plano.

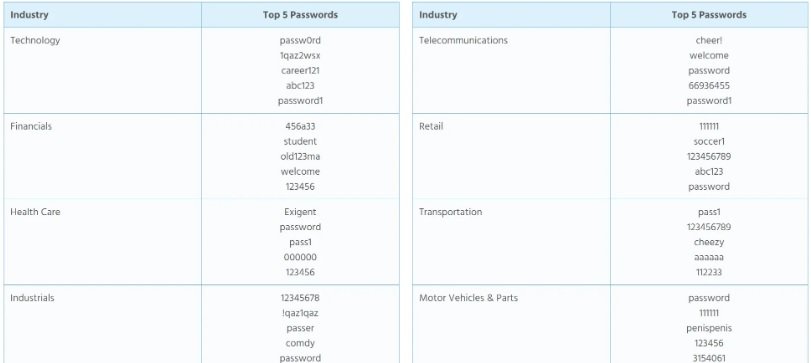

La mayoría de las cuentas hackeadas pertenecen a compañías de sectores tecnológicos y financieros, además se ha comprobado que una porción considerable de las bases de datos está actualizada, pues las cuentas más antiguas habrían sido creadas hace menos de doce meses, reportan los expertos en protección de datos.

Empleando herramientas de aprendizaje automático, los investigadores lograron eliminar falsas filtraciones, registros duplicados y contraseñas predeterminadas, descubriendo un total de 4.9 millones de cuentas auténticas. El resto de los registros filtrados son cuentas falsas, desactualizadas o pertenecientes a incidentes de brecha de datos anteriores.

Un hallazgo preocupante es que sin importar el tipo de compañía o el rango de los empleados, las contraseñas utilizadas son extremadamente débiles. “Más del 40% de las cuentas comprometidas usaban el nombre de la compañía (con variaciones mínimas) como contraseña”, mencionan los expertos.

De las muestras recolectadas por los expertos, es posible concluir que los comercios minoristas son mucho más propensos al uso de contraseñas débiles que otros sectores; no obstante, la seguridad en otros sectores no es mucho mejor, pues casi la mitad de las contraseñas expuestas podrían haber sido crackeadas en menos de medio minuto.

Expertos en protección de datos del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que en breve los datos de esta filtración masiva estarán disponibles para su consulta en la plataforma especializada Have I Been Pwned, donde los usuarios preocupados podrán verificar el estado de sus cuentas de correo empresarial.

The post Más de 20 millones de contraseñas de las compañías más importantes del mundo expuestas en dark web appeared first on Noticias de seguridad informática.

Ver Fuente