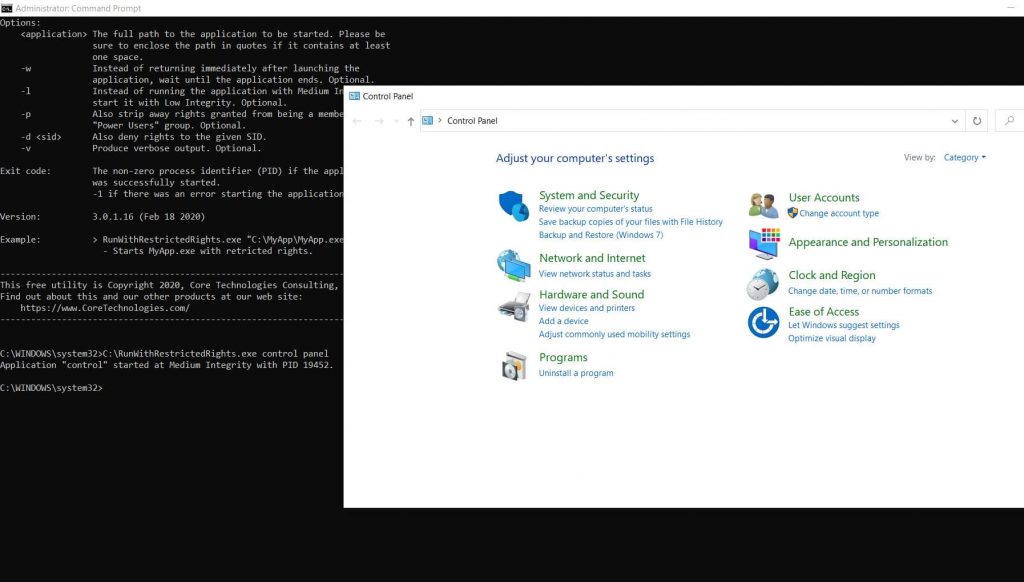

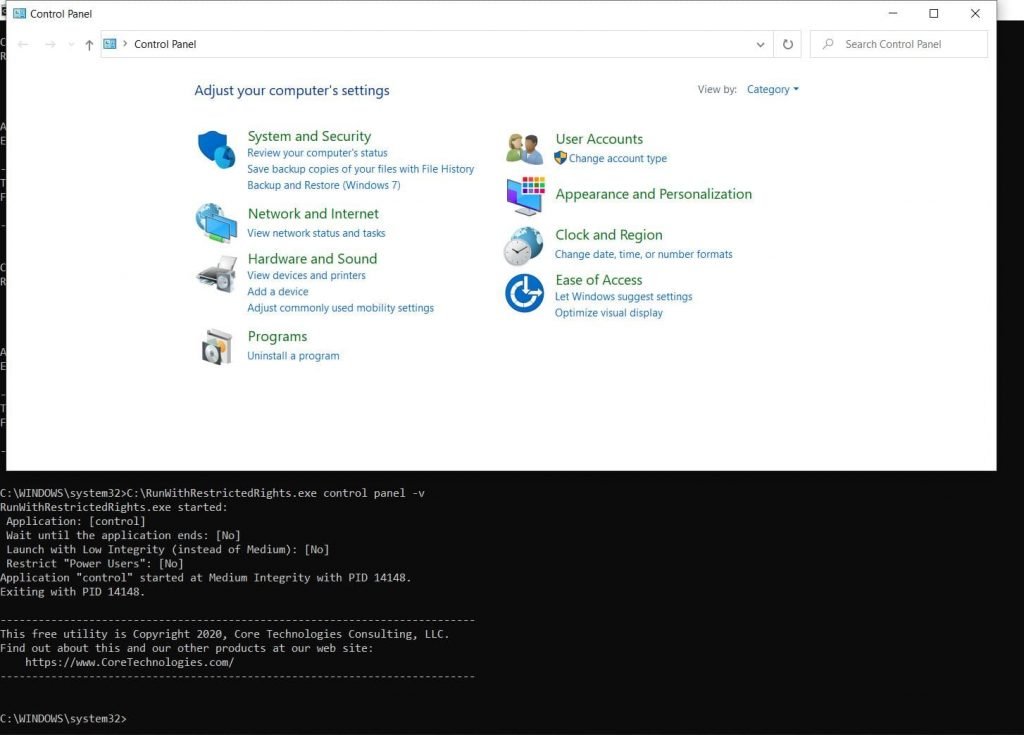

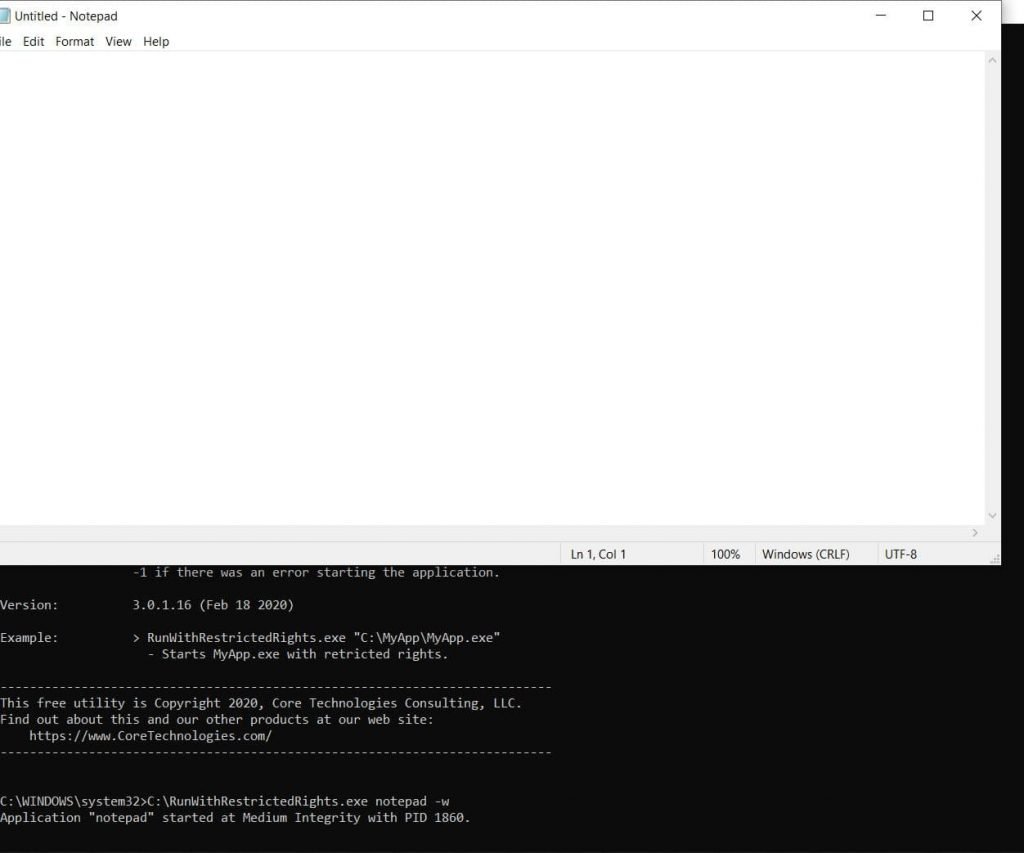

Es un hecho por cualquier usuario familiarizado con temas de ciberseguridad y protección de datos que China se ha convertido en una especie de paraíso para la venta ilegal de datos de reconocimiento facial y otros indicadores biométricos, aunque especialistas en gestión de la seguridad de la información han reportado nuevas prácticas relacionadas con estos delitos.

Acorde a los más recientes reportes publicados en South China Morning Post, los criminales ahora venden las imágenes faciales con máscaras. Múltiples herramientas de inteligencia artificial pueden reconocer los rostros de las personas aunque estén usando una máscara, por lo que estas imágenes están siendo filtradas y son vendidas en foros de hacking por menos de diez centavos de dólar cada una (0.007 dólares).

Un vendedor anónimo declaró que estas imágenes de rostros enmascarados son recolectadas desde sitios web públicos y redes sociales, aunque también afirmó que algunas de estas imágenes son extraídas de sistemas de vigilancia en vecindarios o centros de trabajo. En el reporte, los expertos en gestión de la seguridad de la información mencionan que estos proveedores han comerciado bases de datos de hasta 20 mil imágenes por menos de 150 dólares.

La irrupción del coronavirus ha llevado a cientos de miles de usuarios a emplear cubrebocas de forma cotidiana, lo que resulta contraproducente para algunos sistemas de reconocimiento facial. Realizando un mapeo de más puntos clave, y reuniendo información más precisa de los ojos y nariz de las personas, los desarrolladores de inteligencia artificial han sorteado el uso de cubrebocas, incluso algunos usuarios de dispositivos Apple han demostrado ser capaces de desbloquear usar Face ID usando estos protectores.

Especialistas en gestión de la seguridad de la información del Instituto Internacional de Seguridad Cibernética (IICS) aseguran que tanto los grupos cibercriminales como los gobiernos y compañías privadas de todo el mundo han mostrado cada vez más interés en la recolección de datos biométricos. Además, el uso de bloqueo biométrico y aplicaciones móviles de monitoreo cardiaco ha incrementado la cantidad de datos biométricos almacenados en los dispositivos inteligentes, por lo que los actores de amenazas tienen a su disposición una gran cantidad de recursos para obtener.

El cargo Los datos faciales con máscara se venden por solo $0.007 USD por cada cara apareció primero en Noticias de seguridad informática | Ciberseguridad | Hacking.

Ver Fuente