En una sorprendente revelación que sacude el mundo de la ciberseguridad, los investigadores han desenterrado un sofisticado web shell, denominado ‘HrServ’, escondido dentro de un archivo DLL aparentemente inofensivo, ‘hrserv.dll’. Este descubrimiento, que surge de investigaciones rutinarias de ciberseguridad, revela una nueva profundidad en la sofisticación de los ciberataques, desafiando los mecanismos de defensa existentes.

La alarmante aparición de web shells en la guerra cibernética

Los web shells, un término relativamente oscuro fuera de los círculos de ciberseguridad, representan una amenaza formidable en la era digital. Son scripts o programas maliciosos que los piratas informáticos implementan en servidores web comprometidos, permitiendo el acceso y control remotos. El descubrimiento de HrServ marca una escalada significativa en esta carrera armamentista digital. Normalmente, los web shells son de naturaleza rudimentaria, pero HrServ rompe este molde con sus capacidades avanzadas y operaciones sigilosas, estableciendo un nuevo punto de referencia para las amenazas cibernéticas.

Tropezar con ‘HrServ’

El viaje para descubrir HrServ comenzó con el análisis rutinario de archivos sospechosos. Los investigadores tropezaron con ‘hrserv.dll’, que inicialmente no parecía desviarse de la norma. Sin embargo, una inspección más cercana reveló su verdadera naturaleza. El web shell exhibió características sin precedentes, incluidos métodos de codificación personalizados para las comunicaciones del cliente y la capacidad de ejecutar comandos directamente en la memoria del sistema, una táctica que complica significativamente la detección.

Decodificando la sofisticada mecánica de HrServ

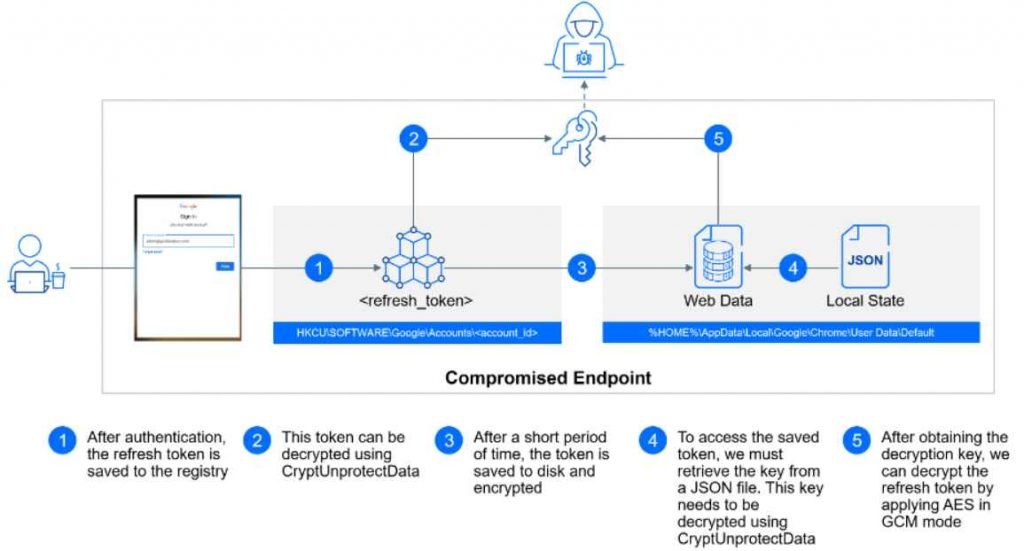

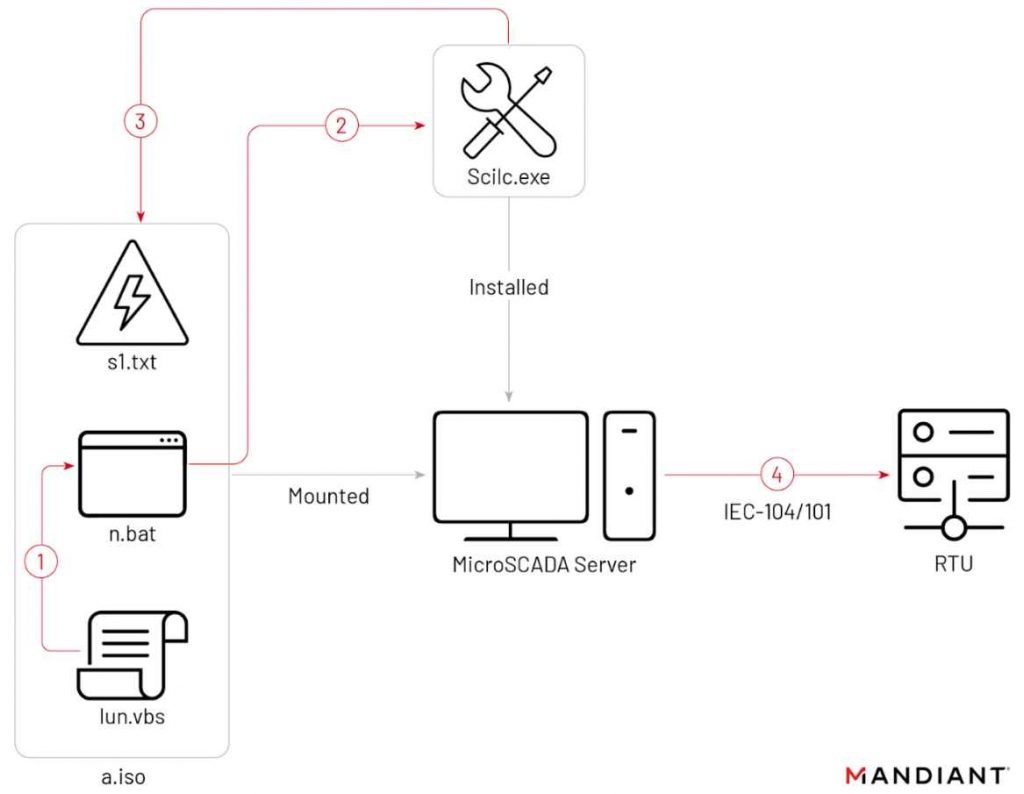

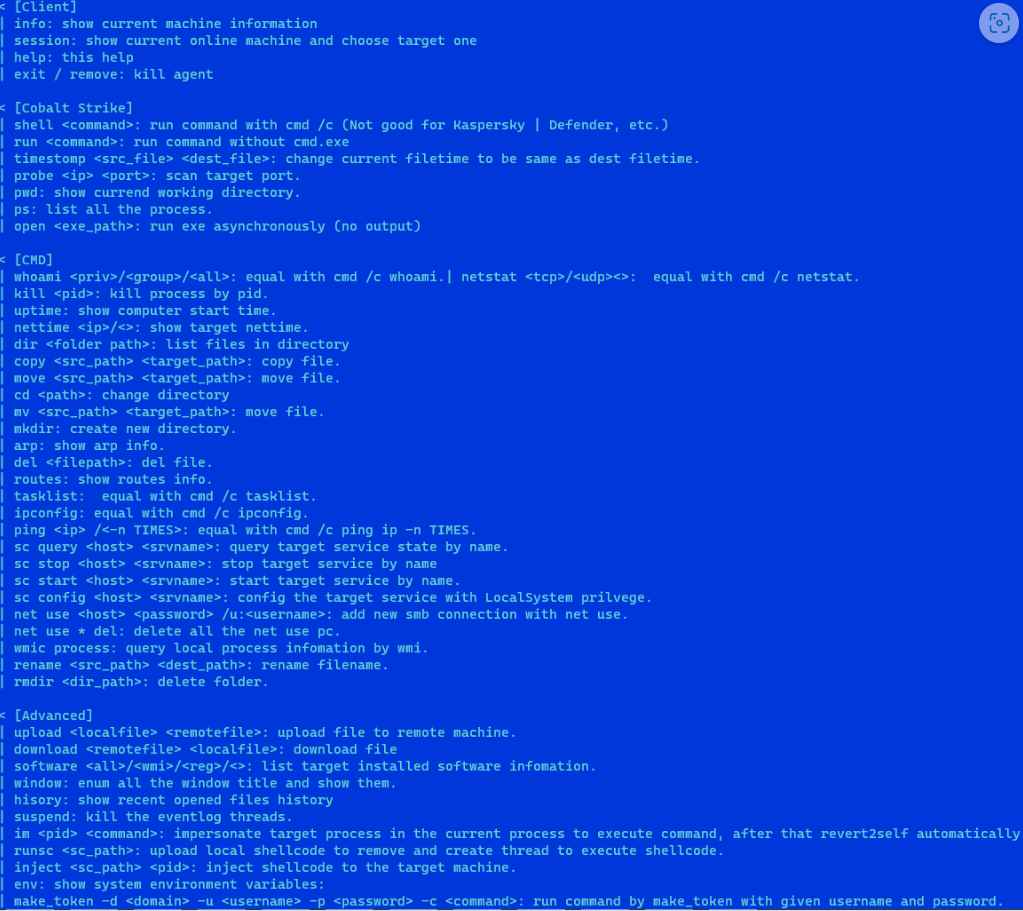

La cadena de infección de HrServ comienza con la creación de una tarea programada llamada ‘MicrosoftsUpdate’, que luego ejecuta un archivo por lotes. Este archivo luego facilita la copia de ‘hrserv.dll’ en el directorio crucial System32, incrustando efectivamente el malware en lo más profundo del sistema. A partir de aquí, HrServ cobra vida, iniciando un servidor HTTP y gestionando la comunicación cliente-servidor con una codificación personalizada intrincada, que involucra algoritmos hash Base64 y FNV1A64.

La ingeniosa técnica de parámetros GET

Uno de los aspectos más llamativos de HrServ es la utilización de una técnica de parámetro GET en sus solicitudes HTTP, específicamente el parámetro ‘cp’. La técnica de parámetros GET utilizada en el ataque de shell web HrServ implica el uso de parámetros específicos en la URL de una solicitud HTTP GET para activar varias funciones dentro del malware. En este caso, el parámetro denominado “cp” juega un papel fundamental. Diferentes valores de este parámetro “cp” hacen que el shell web ejecute diferentes acciones. Por ejemplo:

- GET con cp=0: Llama

VirtualAlloc, copia un valor de cookie NID decodificado personalizado y crea un nuevo hilo. - POST con cp=1: crea un archivo y escribe en él los datos POST decodificados personalizados.

- GET con cp=2: lee un archivo utilizando el valor de cookie NID decodificado personalizado y lo devuelve en la respuesta.

- GET con cp=4 y 7: devuelve datos HTML de Outlook Web App.

- POST con cp=6: Indica un proceso de ejecución de código, copiando datos POST decodificados a la memoria y creando un nuevo hilo.

Esta técnica permite que el malware realice diversas acciones en función de la solicitud HTTP que recibe, lo que la convierte en una herramienta versátil y peligrosa para los atacantes. El uso de parámetros comunes como los que se encuentran en los servicios de Google también podría ayudar a enmascarar el tráfico malicioso, combinándolo con el tráfico web legítimo y dificultando la detección.

Imitando los patrones de tráfico web de Google

En un movimiento astuto para evadir la detección, el patrón de comunicación de HrServ está modelado para imitar los servicios web de Google. Este parecido no es accidental sino un intento deliberado de combinar tráfico malicioso con servicios web legítimos, convirtiéndolo en una aguja en un pajar digital para los sistemas de monitoreo de redes.

La entidad gubernamental afgana: una única víctima con implicaciones globales

Sorprendentemente, la única víctima conocida de HrServ, según los datos disponibles, fue una entidad gubernamental en Afganistán. Este enfoque dirigido insinúa la posibilidad de ciberespionaje patrocinado por el Estado, aunque la atribución sigue sin estar clara. Las implicaciones de un ataque tan sofisticado se extienden mucho más allá de una sola entidad y representan un crudo recordatorio de las vulnerabilidades inherentes a las infraestructuras digitales en todo el mundo.

Desentrañando el misterio: ¿Quién está detrás de HrServ?

Los orígenes y afiliaciones de los creadores de HrServ siguen siendo un misterio. Sin embargo, ciertas pistas apuntan hacia un grupo de habla no nativa inglesa, deducidas de los patrones de lenguaje y las complejidades técnicas observadas en el malware. Además, el uso de parámetros específicos similares a los de los servicios de Google sugiere un alto nivel de sofisticación y comprensión de los patrones globales de tráfico web.

Mirando hacia el futuro: un desafío de ciberseguridad para el futuro

El descubrimiento de HrServ representa un momento decisivo en la batalla en curso entre ciberdelincuentes y defensores. Su diseño sofisticado, sus técnicas evasivas y su aplicación dirigida marcan una nueva era en las ciberamenazas, una en la que los mecanismos de defensa tradicionales pueden ya no ser suficientes. A medida que los expertos en ciberseguridad continúan analizando y entendiendo HrServ, el mundo digital se prepara para los desafíos futuros, enfatizando la naturaleza en constante evolución de las amenazas cibernéticas y la necesidad perpetua de estrategias de defensa innovadoras.

El cargo Cómo el Webshell sigiloso hrserver.dll puede imitar el tráfico de Google para ocultar y comprometer las redes apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente