El Protocolo de Internet (IP) es el protocolo que utiliza la gran mayoría de los dispositivos en red para comunicarse. La versión 6 de IP a menudo conocida como IPv6 es la versión más reciente del Protocolo de Internet (IP) y tiene muchos beneficios sobre su predecesora, la versión 4 de IP (IPv4). Lo que es más importante el espacio de direcciones proporcionado por IPv4 es insuficiente para manejar la creciente cantidad de dispositivos en red que requieren direcciones IP enrutables mientras que IPv6 ofrece un amplio espacio de direcciones que puede satisfacer tanto las demandas actuales como las que puedan surgir en el futuro.

Aunque IPv6 tendrá un mayor impacto en algunas tecnologías como la infraestructura de red que en otras casi todas las piezas de hardware y software en red se verán afectadas de alguna manera. Como consecuencia de esto IPv6 tiene una amplia gama de efectos en la ciberseguridad todos los cuales deben ser abordados por las empresas con sumo cuidado.

Las preocupaciones de seguridad de IPv6 son bastante comparables a las preocupaciones de seguridad de IPv4. Es decir los procedimientos de seguridad que se usan con IPv4 normalmente se deben usar para IPv6, con los cambios necesarios para manejar las variaciones que están presentes en IPv6. En la mayoría de los casos, las redes que son nuevas en IPv6 o aquellas que se encuentran en las etapas iniciales de la transición a IPv6 son las que experimentarán los primeros problemas de seguridad relacionados con una implementación de IPv6.

Estas redes no están maduras en cuanto a sus configuraciones de IPv6 y las tecnologías utilizadas para la seguridad de la red. Lo que es más importante no tienen suficiente experiencia general en el protocolo IPv6 entre sus administradores. Debido a la superficie de ataque ampliada que conlleva tener tanto IPv4 como IPv6 las redes de doble pila, que ejecutan tanto IPv4 como IPv6 al mismo tiempo tienen vulnerabilidades de seguridad adicionales. Como resultado, se requieren contramedidas adicionales para reducir estos riesgos a fin de mantener seguros a los usuarios.

La seguridad general de la red está fuertemente influenciada por el diseño de la red así como por la competencia de las personas que configuran y operan una implementación de IPv6. Como consecuencia directa de esto la postura de seguridad real de una implementación de IPv6 puede diferir de una instancia a otra.

Vulnerabilidades de seguridad sobre IPV6 y algunas sugerencias

Lo siguiente es lo que la Agencia de Seguridad Nacional ( NSA ) sugiere que haga para tener un buen comienzo con la instalación de redes IPv6 y los posibles riesgos de seguridad que presentan:

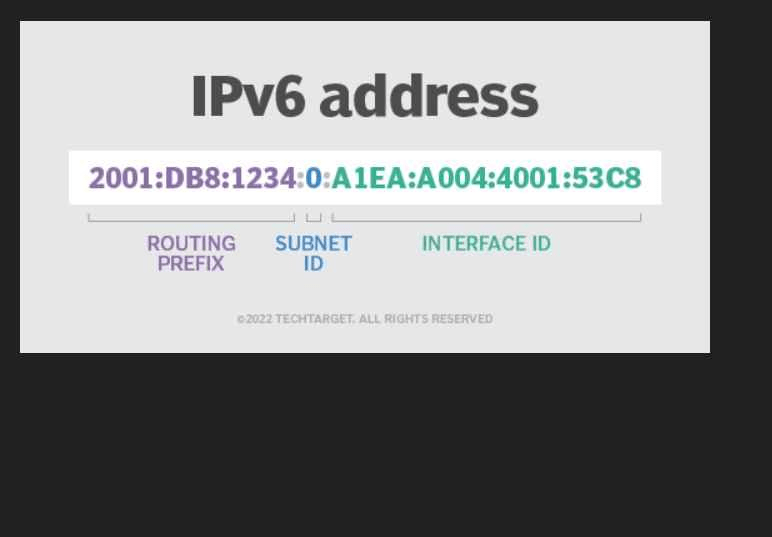

Configuración automática

La configuración automática de direcciones sin estado a menudo conocida como SLAAC, es un enfoque automatizado que permite que un host se asigne automáticamente una dirección IPv6. Puede ser preferible utilizar direcciones estáticas en determinadas circunstancias como cuando se configuran servidores esenciales; sin embargo a menudo es más sencillo permitir que los dispositivos se autoasignen automáticamente o soliciten una dirección IPv6 de forma dinámica. Los ejemplos de tales circunstancias incluyen: Un host en SLAAC es responsable de configurar su propia dirección de red mediante el uso de un prefijo de red que se obtuvo de un enrutador. La información de la dirección de control de acceso a medios (MAC) se toma de la interfaz de red y se incluye en la dirección IPv6 emitida. Esto puede hacer posible que el host se identifique mediante la identificación de la interfaz, la tarjeta de interfaz de red o el proveedor del host. Esto plantea problemas de privacidad ya que permite vincular movimientos a un elemento en particular y permite inferir la identidad de una persona que está afiliada a ese equipo. Además revela los tipos de dispositivos que se utilizan dentro de una red.

La Agencia de Seguridad Nacional (NSA) sugiere usar un servidor de protocolo de configuración dinámica de host versión 6 (DHCPv6) para proporcionar direcciones IP a los hosts como una solución a la vulnerabilidad de privacidad de SLAAC. Esta vulnerabilidad también se puede resolver mediante el uso de una ID de interfaz generada aleatoriamente como se describe en RFC 4941: Extensiones de privacidad para la configuración automática de direcciones sin estado en IPv6 que cambia a lo largo del tiempo, lo que hace imposible vincular la actividad y al mismo tiempo proporciona a los defensores de la red la visibilidad que necesitan

Túneles Automáticos

La tunelización es un mecanismo de transición que permite transferir o canalizar un protocolo a otro protocolo. La tunelización se puede realizar dentro de otro protocolo. Por ejemplo, se puede usar un túnel para mover paquetes IPv6 dentro de paquetes IPv4 mientras se transportan. La tunelización puede ser el método que emplea una red para conectarse a Internet. Además, algunos dispositivos y aplicaciones podrían construirse para tunelizar datos IPv6. Cuando un cliente se conecta a un servidor, algunos sistemas operativos pueden construir automáticamente un túnel IPv6. Esto podría resultar en un punto de acceso no deseado al host.

Si los túneles de transición no son necesarios, la Agencia de Seguridad Nacional (NSA) recomienda eliminar los túneles por completo para reducir la complejidad y la superficie de ataque que brindan. Configure los dispositivos de seguridad que se colocan alrededor del perímetro para detectar y evitar el uso de protocolos de tunelización como mecanismos de transición. Además se recomienda deshabilitar los protocolos de tunelización como 6to4, ISATAP, Teredo y otros en todos los dispositivos siempre que sea factible hacerlo. Se pueden permitir protocolos de tunelización si es necesario hacerlo durante una transición; sin embargo su uso debe restringirse a aquellos sistemas que hayan sido pre-aprobados, durante los cuales su uso sea fácilmente comprensible y en los que estén expresamente establecidos.

Doble Pila

Se dice que existe un entorno de doble pila presente cuando los dispositivos ejecutan simultáneamente los protocolos IPv4 e IPv6. Esta es la estrategia que se recomienda para el despliegue de IPv6 por fases; sin embargo, puede ser más costoso y generalmente da como resultado un aumento en la superficie de ataque. Este método proporciona un método de transición a IPv6 porque permite que los dispositivos usen IPv6 para comunicaciones compatibles con IPv6 mientras mantienen la capacidad de usar IPv4 para comunicaciones que no admiten IPv6. En otras palabras, permite que los dispositivos usen IPv6 para comunicaciones que admitan IPv6 mientras mantienen la capacidad de usar IPv4 para comunicaciones que no admiten IPv. Un entorno de doble pila migrará a operaciones centradas en IPv6 a medida que aumentan las implementaciones de IPv6.

Las organizaciones deben crear métodos de ciberseguridad IPv6 que alcancen la paridad con los mecanismos IPv4 existentes o mejores antes de adoptar una red de doble pila. Se debe crear un mecanismo de seguridad coincidente para IPv6 para cualquier mecanismo de seguridad que se establezca para IPv4, y el mecanismo de IPv6 debe abordar cualquier diferencia que sea específica de IPv6. [5] Por ejemplo, las reglas para el firewall que filtran los protocolos de nivel superior (como TCP o UDP, por ejemplo) deben implementarse en los protocolos IPv6 e IPv4 simultáneamente. Existen muchas técnicas de seguridad de red actuales que admiten tanto IPv4 como IPv6, pero los administradores deben asegurarse de que los productos individuales sean compatibles entre sí. Además,

Hosts que incluyen más de una dirección IPV6

IPv6 permite que se emitan muchas direcciones de red a una sola interfaz, en contraste con el modelo de dirección única de IPv4.

En comparación con tener una sola dirección, tener muchas direcciones da como resultado una superficie de ataque más grande. El proceso de generar reglas de filtrado o listas de control de acceso (ACL) puede ser difícil a veces. Para que tenga éxito, es necesario que los cortafuegos y otros dispositivos de seguridad intermediarios tengan un conocimiento completo de todas las direcciones.

Revise las Listas de control de acceso (ACL) con mucho cuidado para verificar que estén configuradas para rechazar todo el tráfico de manera predeterminada. Esto garantizará que solo se permita el tráfico procedente de direcciones autorizadas a través de los cortafuegos y cualquier otro dispositivo de seguridad. Asegúrese de que se registre cada parte del tráfico y verifique los registros con regularidad para verificar que el tráfico permitido cumpla con las normas de la empresa.

Capacitación en IPV6

Una comprensión básica de las formas en que funcionan IPv4 e IPv6, además de las distinciones entre los dos protocolos, es una necesidad mínima para proteger adecuadamente una red IPv6. La ausencia de esta información puede resultar en configuraciones incorrectas de IPv6. Los dispositivos habilitados para IPv6 que se configuraron incorrectamente (como consecuencia de un error en la configuración) pueden exponer vulnerabilidades, lo que hace que los dispositivos sean más susceptibles de verse comprometidos.

Lo más importante que debe hacer para mantener y mejorar la seguridad de IPv6 en una red es familiarizarse con el protocolo IPv6 y comprender bien cómo configurar correctamente IPv6. La Agencia de Seguridad Nacional (NSA) sugiere que sea un requisito que todos los administradores de red tengan suficiente conocimiento y capacitación para ejecutar redes IPv6 de manera efectiva.

Aunque existen argumentos convincentes a favor de cambiar de IPv4 a IPv6, la seguridad no es la razón principal para hacerlo. Hay vulnerabilidades de seguridad asociados con IPv6 y se enfrentarán; sin embargo, estos riesgos deben abordarse mediante una combinación de consejos de configuración que se implementen rigurosamente y capacitación para los propietarios y administradores del sistema durante la transición. La siguiente es una lista de cosas adicionales a tener en cuenta al intentar proteger las redes IPv6, además de las posibles vulnerabilidades de seguridad que se discutieron anteriormente:

Utilice el sistema de nombre de dominio dividido (DNS Dividido)

Se agregó un nuevo registro AAAA que proporciona direcciones IPv6 al Sistema de nombres de dominio (DNS) que proporciona direcciones IPv6 además del registro A que proporciona direcciones IPv4. Esta expansión se realizó para IPv6.

Como consecuencia de esto, una implementación de un DNS de doble pila podría necesitar manejar entradas A y AAAA. Existe la posibilidad de que se incluya información confidencial en los registros AAAA para hosts internos como resultado del SLAAC y otros procesos. Una configuración de DNS dividido utiliza dos servidores DNS distintos, uno para la red externa y otro para la red interna. Estos servidores están configurados para el mismo dominio. El propósito de un DNS dividido, a diferencia de un DNS único, es aumentar tanto la seguridad como la privacidad al evitar la divulgación accidental de información confidencial contenida en un registro de DNS que se envía desde una red interna a una red externa. Esto se logra separando la red interna de Internet. La NSA sugiere usar DNS dividido para configuraciones de red IPv4 e IPv6.

Filtrar el tráfico IPV6 (Protección de Límites)

Se recomienda filtrar el tráfico IPv6 de acuerdo con la normativa de red de la empresa. Cualquier tráfico IPv6, incluido el IPv6 que se tuneliza en IPv4, debe ser bloqueado en el borde de la red por una red que aún no haya implementado IPv6. Una red que ha implementado IPv6 solo debe admitir tráfico IPv6 aprobado por política. Las listas de control de autorización (ACL) solo deben permitir flujos y protocolos autorizados, y deben bloquear el resto del tráfico de forma predeterminada. Aunque la política de filtrado de IPv6 podría modelarse a partir de una política de IPv4 existente, la política de IPv6 debe tener en cuenta las vulnerabilidades que son exclusivas de IPv6. Además, la estrategia de filtrado debe tener en cuenta el hecho de que el Protocolo de mensajes de control de Internet para IPv6 (ICMPv6) es más vital para las comunicaciones sobre IPv6 que su contraparte,

Aunque el mensaje coincidente en ICMP para IPv4 esté bloqueado, es posible que sea necesario permitir algunos mensajes ICMPv6, como el descubrimiento de vecinos y la publicidad de enrutadores.

Mantenga la conexión local segura

IPv6 describe las operaciones de una red que se llevan a cabo en la conexión local. La resolución de direcciones en la capa de enlace, la detección de enrutadores y la configuración automática de direcciones sin estado se incluyen en esta categoría. IPv6 tiene procedimientos de enlace local más complicados que IPv4, lo que da como resultado una superficie de ataque más grande. Como resultado, cualquier medida preventiva adecuada (como la protección de anuncio de enrutador (RA)), el protocolo de configuración dinámica de host para IPv6 (DHCPv6) se podría considerar para proteger contra mensajes RA no autorizados para proteger contra servidores DHCPv6 no autorizados proporcionados por conmutadores y enrutadores. .

Evite hacer cualquier cosa que involucre direcciones de red o traducción de protocolos

Las redes que solo utilizan IPv6 probablemente implementarán la traducción para comunicarse con otras redes que aún no admiten IPv6, como NAT64/DNS64 (traducción de direcciones de red entre hosts IPv6 y servidores IPv4 y síntesis de registros AAAA de DNS a partir de registros A) o 464XLAT (traducción de direcciones de red entre hosts IPv6 y servidores IPv4). entre direcciones privadas IPv4, direcciones IPv6 y direcciones globales IPv4). Aumentará el número de instalaciones que utilizan únicamente IPv6, lo que conducirá a una reducción en la necesidad de traducción. Eventualmente, las funciones de traducción no serán necesarias en absoluto y podrán ser eliminadas.

En general, no se debe emplear la traducción de direcciones; las únicas excepciones a esta regla son las redes solo IPv6 que utilizan NAT64/DNS64 o 464XLAT. Un número significativo de redes IPv4, en particular, hacen uso de NAT, más especialmente NAT44, para traducir entre direcciones internas y externas. Por otro lado, las redes IPv6 deberían hacer uso de direcciones globales en todos los sistemas que requieran conexiones externas, y deberían hacer uso de direcciones no enrutables dentro de la propia red. Cualquier sistema que tenga que comunicarse con el mundo exterior debe tener una dirección global además de su dirección local única, en el caso de que los sistemas internos empleen direcciones locales únicas.

El cargo 8 MEDIDAS DE CIBERSEGURIDAD QUE SE DEBEN IMPLEMENTAR PARA ASEGURAR LAS REDES IPV6 apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario