Los actores de amenazas han comenzado a utilizar un enfoque innovador para la ofuscación de fuentes de punto cero, una técnica preexistente, en un intento de engañar a los usuarios de Microsoft Outlook. Lo hacen creando la ilusión de que ciertos correos electrónicos de phishing han sido analizados y eliminados minuciosamente por programas antivirus, aumentando así las posibilidades de que estos correos electrónicos engañosos eludan los protocolos de seguridad. Esto no sólo ayuda a evadir las medidas de seguridad, sino que también aumenta la probabilidad de que los destinatarios sean víctimas de estos esquemas fraudulentos.

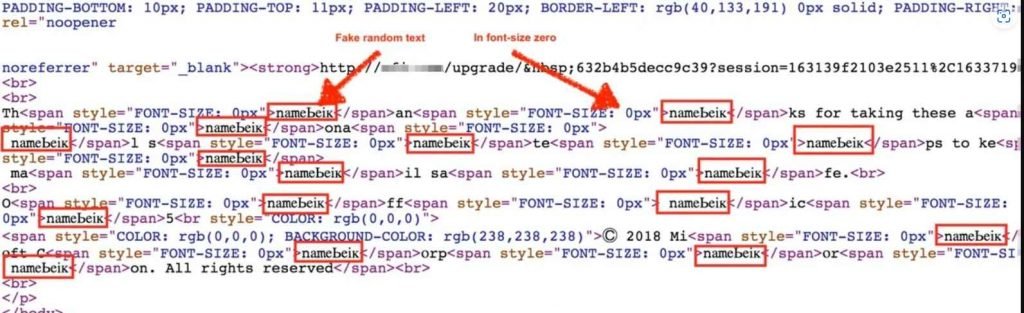

Jan Kopriva, analista del SANS Internet Storm Center, encontró un correo electrónico de phishing que empleaba inteligentemente texto escrito en fuente de tamaño cero píxeles. Esta técnica, documentada originalmente por investigadores de Avanan (una subsidiaria de Check Point) en 2018 y conocida como ZeroFont Phishing, se estaba utilizando de una manera distinta e innovadora, según las observaciones de Kopriva. Históricamente, los ciberatacantes han integrado texto con tamaño de fuente cero en los correos electrónicos de phishing para interrumpir la continuidad del texto visible, lo que hace cada vez más difícil que los sistemas automatizados de escaneo de correo electrónico como los implementados por Outlook detecten correos electrónicos sospechosos.

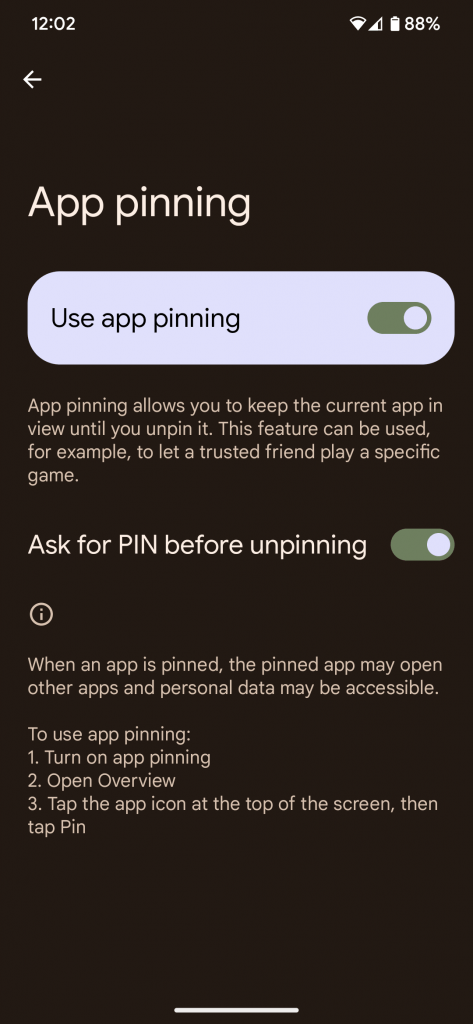

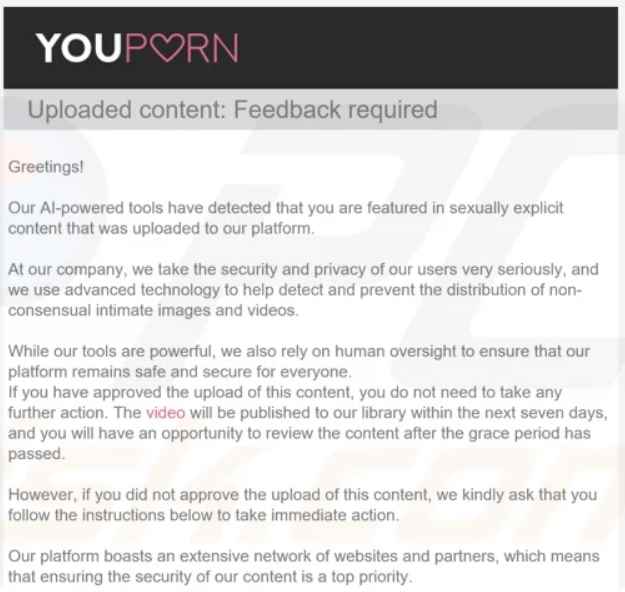

Sin embargo, Kopriva notó una variación en el uso de la técnica ZeroFont, que divergía de su propósito original. En lugar de utilizarlo para impedir que los sistemas de escaneo automatizados etiqueten el correo electrónico como potencialmente dañino o fraudulento, se aplicó para crear una ilusión de confiabilidad para el destinatario. Kopriva explicó que la técnica se estaba utilizando para modificar el texto que normalmente se muestra en el panel de lista de Outlook, una sección adyacente al cuerpo de los correos electrónicos que proporciona a los usuarios un adelanto del contenido del correo electrónico.

En lugar de presentar la típica línea de asunto de correo electrónico seguida de las primeras líneas del correo electrónico (lo que potencialmente podría generar señales de alerta sobre un intento de phishing), el panel de listado bajo esta técnica mostraba la línea de asunto y una línea de texto adicional. Este texto agregado indicaba falsamente que el correo electrónico había sido sometido a un análisis de seguridad y un servicio de protección contra amenazas lo consideraba seguro.

Los investigadores de Avanan también han descubierto otra manipulación de esta técnica, denominada técnica “One Font”. En estos casos, los actores de amenazas incorporan texto extremadamente pequeño dentro del rango de fuente de cero o un punto como parte de su estrategia para desarrollar estafas de phishing más esquivas y sofisticadas. Este tamaño de fuente minúsculo desmantela efectivamente las técnicas de escaneo de correo electrónico que se basan en el análisis semántico, generando confusión en los sistemas de escaneo y al mismo tiempo permanece indetectable para los destinatarios debido a su tamaño ilegible.

En el correo electrónico de phishing específico que analizó Kopriva, los atacantes incorporaron ingeniosamente texto que implicaba que el correo electrónico había sido verificado y protegido. Esto se logró insertando texto con tamaño de fuente cero antes del contenido real del correo electrónico. Como resultado, en el panel de listado de Outlook, el usuario vería un texto que confirma el estado de seguridad del correo electrónico inmediatamente debajo de la línea de asunto, en lugar de la verdadera línea de apertura del correo electrónico de phishing. Este enfoque engañoso aprovecha el método de Outlook para mostrar el texto del correo electrónico, explotándolo así en beneficio del atacante.

Kopriva reconoció la posibilidad de que esta táctica se haya utilizado sin ser detectada desde hace un tiempo. No obstante, representa una herramienta adicional en el arsenal de los actores de amenazas cibernéticas, mejorando su capacidad para lanzar campañas de phishing efectivas. Como defensores de las amenazas cibernéticas, la conciencia de esta táctica es crucial. Recomienda que las organizaciones que participan activamente en la realización de capacitaciones de concientización sobre seguridad enfocadas en el phishing incorporen información sobre esta técnica. Este conocimiento permitiría a los empleados reconocer y responder adecuadamente a correos electrónicos engañosos empleando esta técnica como estrategia antidetección, fortaleciendo así las defensas organizacionales contra tales amenazas cibernéticas.

El cargo Envíe correos de phishing con un tamaño de fuente: 0px para hackear cuentas de Outlook 365 apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente