Expertos en ciberseguridad reportan que el grupo de hacking conocido como Hotarus Corp logró comprometer los sistemas del Ministerio de Finanzas de Ecuador, además de las redes del Banco Pichincha, una de las instituciones financieras más importantes del país. Este grupo de operadores de ransomware utilizó una variante de malware de cifrado basada en PHP para comprometer estos sistemas.

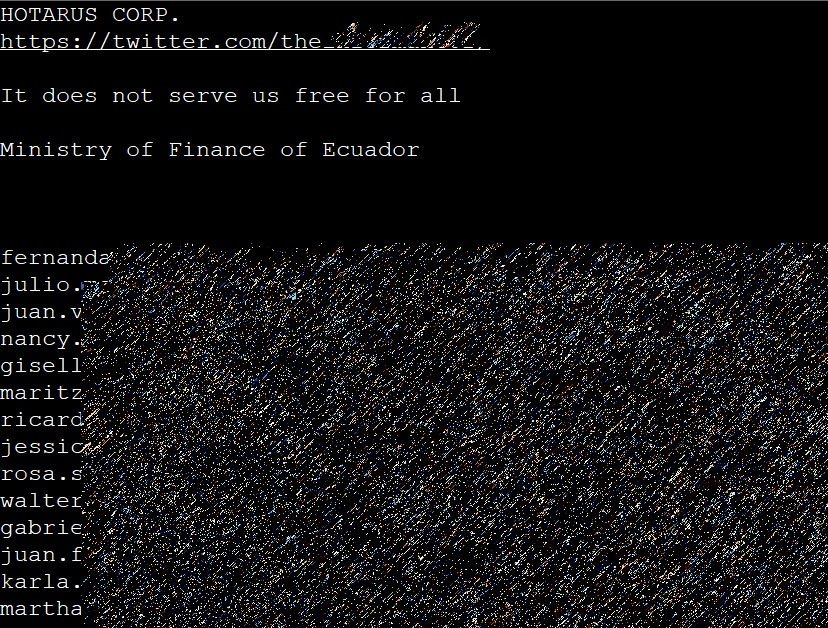

El investigador de seguridad Germán Fernández menciona que los actores de amenazas están utilizando un ransomware PHP básico llamado Ronggolawe (también conocido como AwesomeWare) para cifrar los sistemas afectados. Poco después del ataque, los cibercriminales publicaron un archivo de texto con alrededor de 6 mil 300 nombres de usuario y contraseñas.

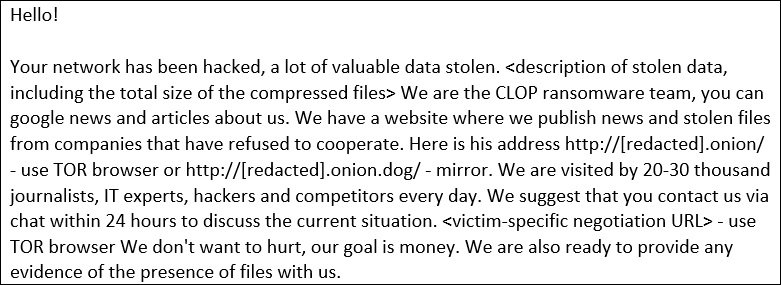

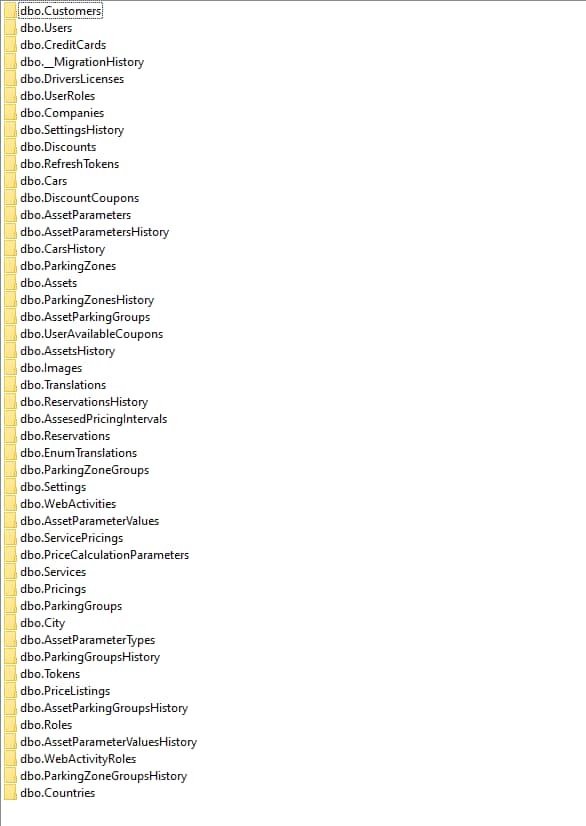

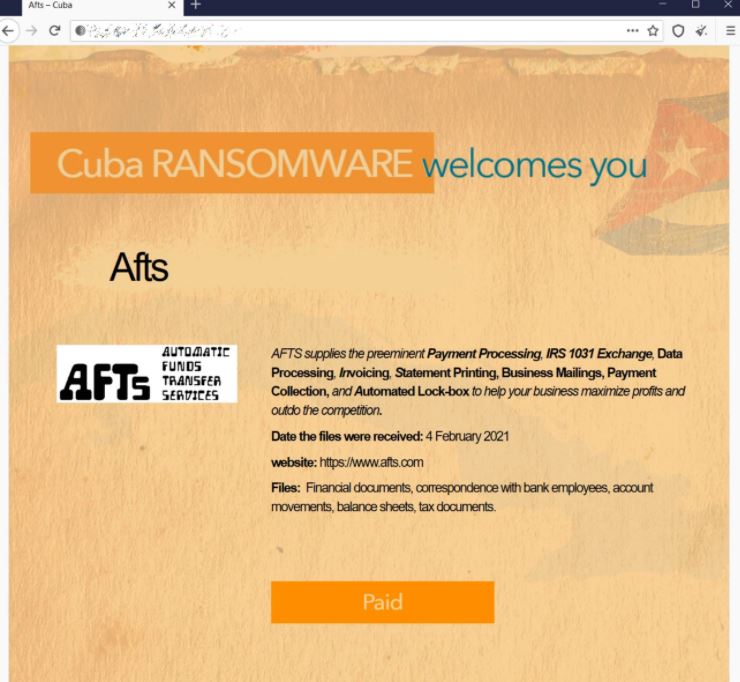

En su sitio web, los actores de amenazas afirman haber robado toda clase de información confidencial del Ministerio, incluyendo direcciones email, datos de contacto de empleados y ciudadanos, contratos, entre otros detalles.

Por otra parte, un portavoz del Banco Pichincha reconoció el ataque a través de un comunicado: “Estamos al tanto de que, a través de un correo electrónico fraudulento, un atacante envió comunicaciones en nombre de Banco Pichincha a algunos clientes con el fin de obtener información necesaria para realizar transacciones ilegítimas. Recordamos a nuestros clientes que nunca solicitamos datos sensibles como: usuarios, contraseñas, datos de tarjeta o cuenta, a través del teléfono, correo electrónico, redes sociales o mensajes de texto”.

Banco Pichincha asegura que se están tomando las medidas necesarias para mitigar las consecuencias de este incidente, además de asegurarse de que ataques posteriores no se presentarán: “Entendemos y compartimos las preocupaciones de las personas cuya información ha sido expuesta, queremos asegurarles que tomaremos las precauciones necesarias en el futuro.”

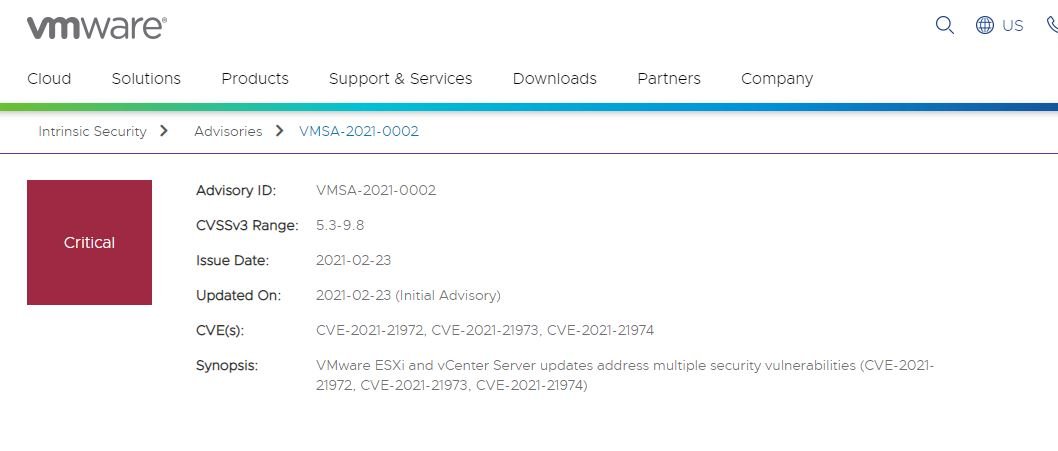

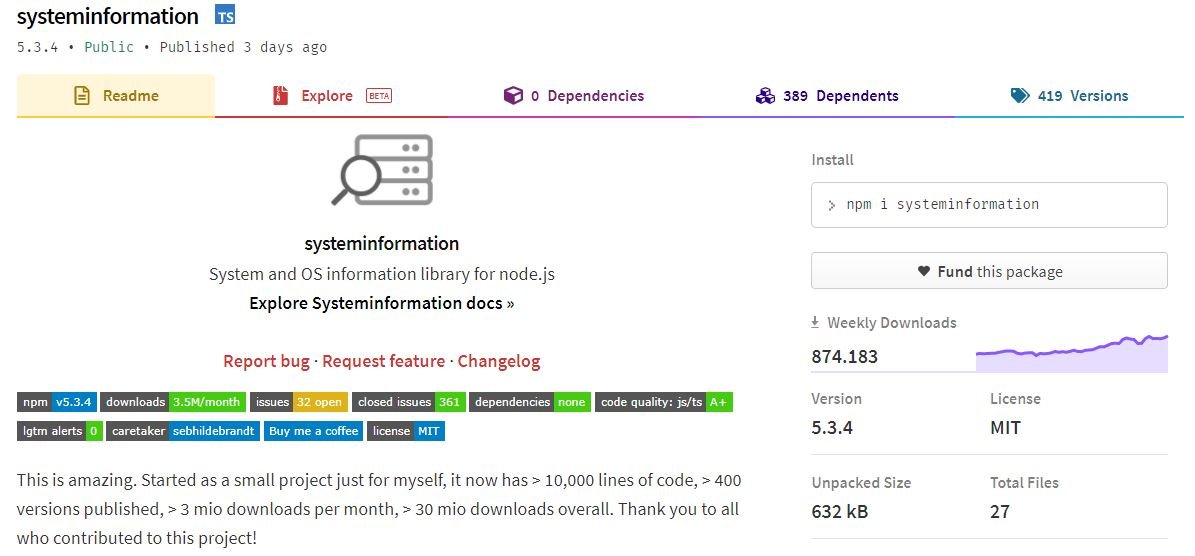

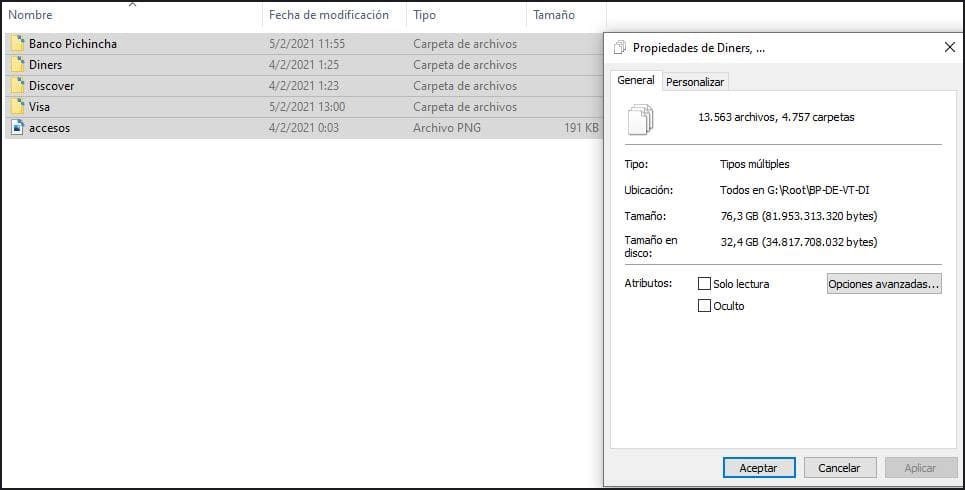

Un especialista en ciberseguridad logró contactar a los actores de amenazas responsables de este ataque, quienes mencionan que el incidente fue perpetrado a través del compromiso de una plataforma de marketing que trabaja con Banco Pichincha: “Todo comenzó con el ataque a una empresa de marketing y desarrollo web que trabaja para el banco; una falla de seguridad nos dio la oportunidad de acceder a sus sistemas, robar la información confidencial y cifrar las redes”, aseguran los supuestos atacantes.

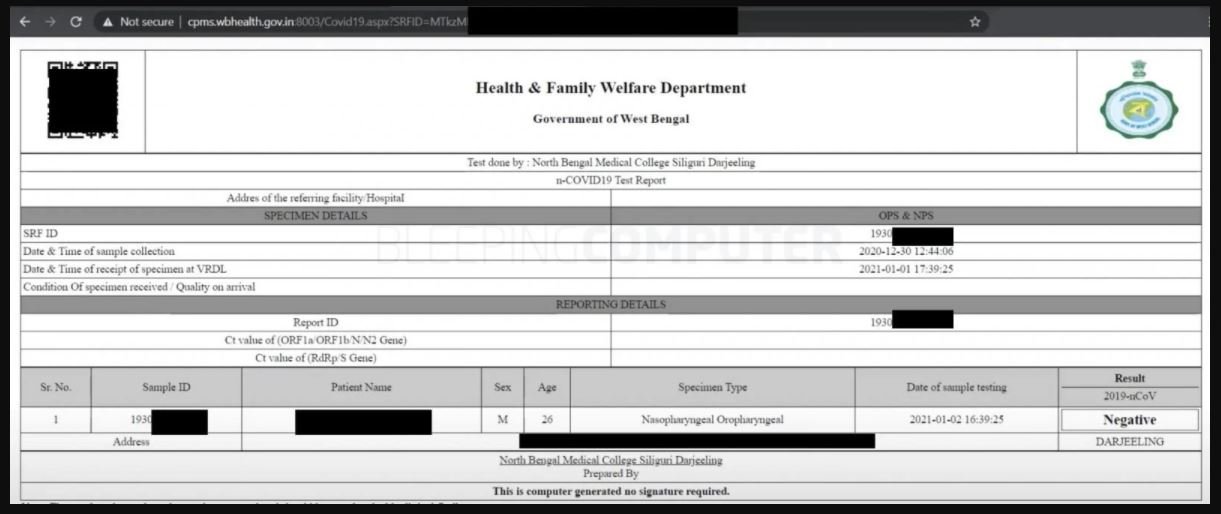

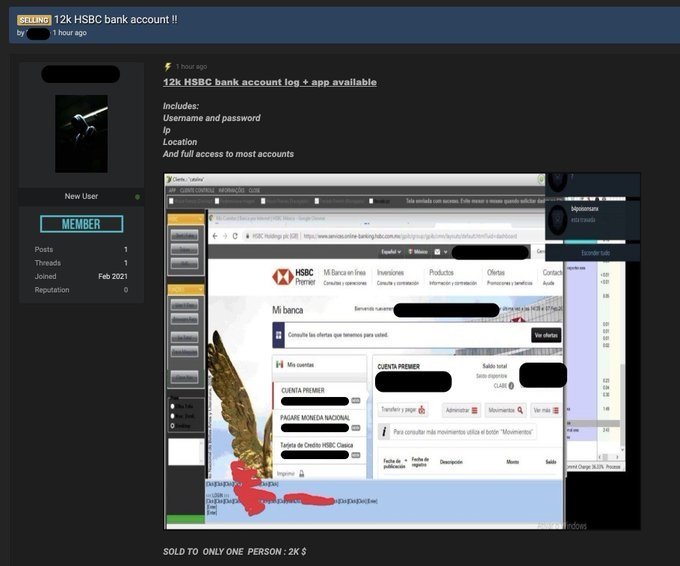

Para demostrar la veracidad del ataque, los hackers compartieron algunas capturas de pantalla de la información comprometida:

Aunque se trata de un ataque de ransomware, ni las víctimas ni los atacantes hicieron mención alguna de un monto de rescate o detalles adicionales sobre el ataque, aunque esto podría cambiar en los próximos días.

El cargo Hackers infectan con ransomware bancos e instituciones del gobierno de Ecuador apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente