Una solución para un problema crítico en OpenSSL está en camino, anunciada antes de su lanzamiento el 1 de noviembre de 2022

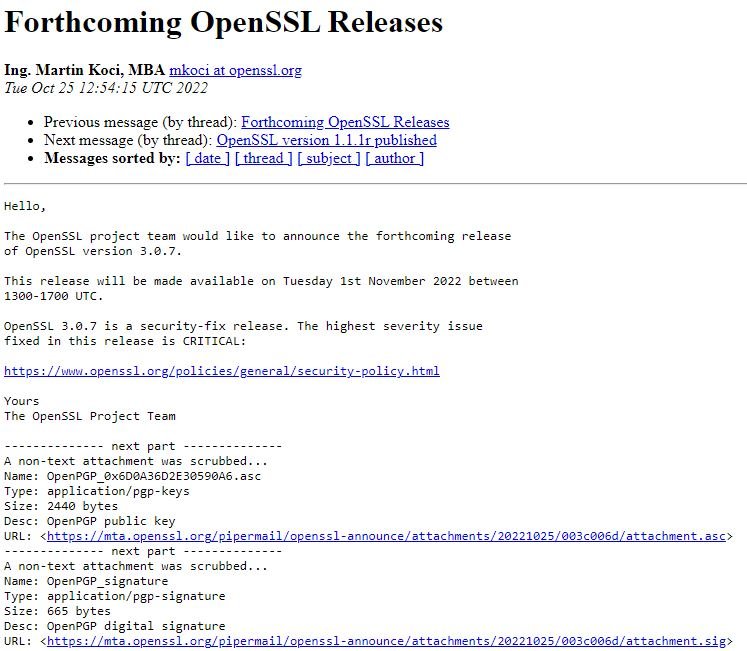

El 25 de octubre, el equipo del proyecto OpenSSL anunció el próximo lanzamiento de la versión 3.0.7 de OpenSSL. El equipo no ha compartido muchos detalles, pero menciona que la actualización llegará el 1 de noviembre e incluirá un parche para un nuevo CVE crítico.

Esta es una de las actualizaciones importantes y críticas, ya que el Proyecto OpenSSL anunció una vulnerabilidad “crítica” en las versiones 3.0 y superiores de la biblioteca criptográfica muy popular para cifrar las comunicaciones en Internet.OpenSSL es un proyecto de código abierto que proporciona funciones criptográficas fáciles de usar y se utiliza para proteger las comunicaciones en todo el mundo.

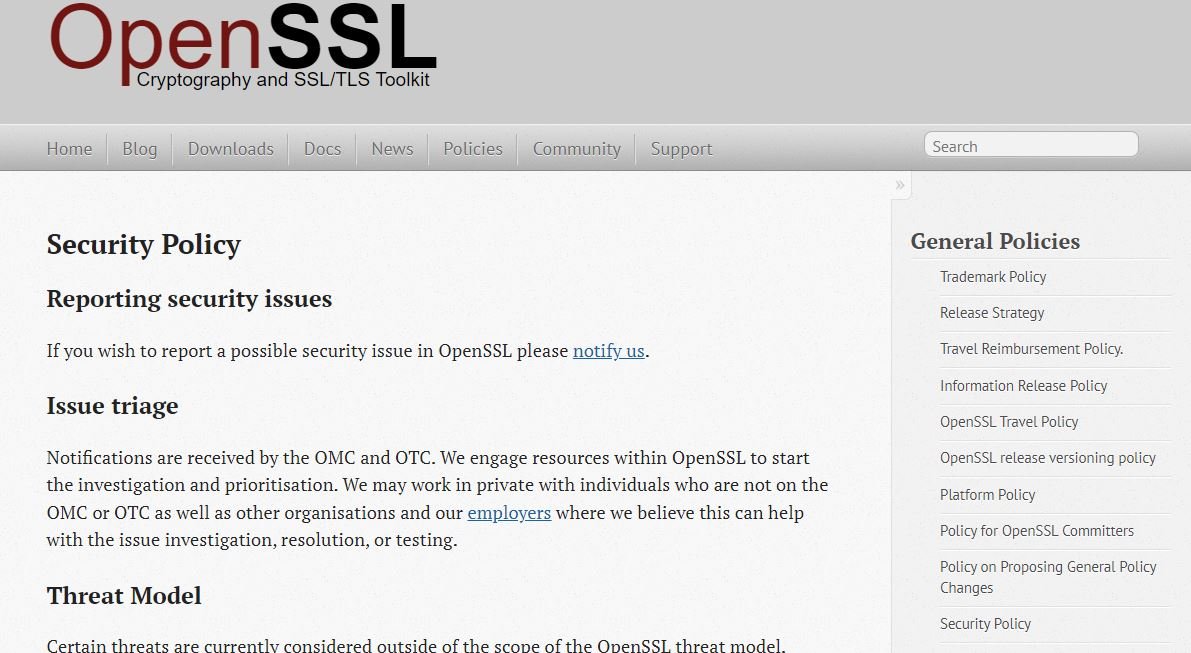

OpenSSL califica sus problemas de seguridad y podemos ver que para que se emita un crítico, la vulnerabilidad debe afectar la configuración común y conducir a la divulgación de la clave privada o se puede explotar fácilmente de forma remota. Esta combinación de elementos para un desarrollador de exploits definitivamente apunta a que es un objetivo de interés.

OpenSSL califica sus problemas de seguridad y podemos ver que para que se emita un crítico, la vulnerabilidad debe afectar la configuración común y conducir a la divulgación de la clave privada o se puede explotar fácilmente de forma remota. Esta combinación de elementos para un desarrollador de exploits definitivamente apunta a que es un objetivo de interés.

¿Por qué esta vulnerabilidad de OpenSSL es importante?

Como señalamos anteriormente, “Internet funciona con OpenSSL” y todos dependen de OpenSSL. Puede que no lo sepa, pero OpenSSL es lo que hace posible el uso seguro de Transport Layer Security (TLS) en Linux, Unix, Windows y muchos otros sistemas operativos.

El investigador advierte que esta vulnerabilidad de OpenSSL podría ser otra situación de Log4Shell porque es más omnipresente que Log4j, la biblioteca de registro de Java.

Log4j (versión 2) se vio afectado por la vulnerabilidad Log4Shell (CVE-2021-44228) revelada hace casi un año. la naturaleza omnipresente de esta biblioteca, la gravedad del exploit (control total del servidor) y lo fácil que es explotar, el impacto de esta vulnerabilidad es bastante grave.

Según la política de seguridad del equipo de OpenSSL , una vulnerabilidad de Gravedad Crítica “ afecta a configuraciones comunes y que también son susceptibles de ser explotables. Los ejemplos incluyen la divulgación significativa del contenido de la memoria del servidor (potencialmente revelando detalles del usuario), vulnerabilidades que pueden explotarse fácilmente de forma remota para comprometer las claves privadas del servidor o donde la ejecución remota de código se considera probable en situaciones comunes.

¿Quiénes están afectados?

Según el aviso inicial, esta vulnerabilidad solo afecta a las versiones de OpenSSL 3.0.0 a 3.0.6 . Esto significa que es probable que los sistemas operativos y dispositivos más antiguos no se vean afectados por el problema.

Sin embargo, Red Hat Enterprise Linux (RHEL) 8.x y anteriores y Ubuntu 20.04 no se ven afectados. RHEL 9.x y Ubuntu 22.04 pueden ser vulnerables ya que usan OpenSSL 3.x.

Aquí hay una lista de las distribuciones o productos que pueden verse afectados:

¿Qué hacer para la mitigación?

Como no hay mucha información disponible sobre la vulnerabilidad ni se ha asignado ningún CVE y la actualización también llegará el 1 de noviembre, hasta entonces tenemos que esperar.

Si desea confirmar que su sistema está afectado o no, consulte la lista anterior o verifique la versión de OpenSSL en su sistema simplemente escribiendo openssl version el comando en la terminal.

Historia de la vulnerabilidad OpenSSL popular

OpenSSL es una versión de código abierto de los protocolos de seguridad SSL y TLS, que proporcionan cifrado y autenticación de servidor a través de Internet. Cualquier vulnerabilidad de seguridad significativa en la tecnología OpenSSL tiene el potencial de un impacto masivo, debido a la naturaleza ubicua.

Hubo múltiples vulnerabilidades que afectan a OpenSSL, pero dos de ellas son las más populares, que son:

Vulnerabilidad Heartbleed (CVE-2014-0160) : la vulnerabilidad Heartbleed en OpenSSL podría permitir que un atacante remoto exponga datos confidenciales, posiblemente incluidas las credenciales de autenticación del usuario y las claves secretas, a través del manejo incorrecto de la memoria en la extensión TLS heartbeat.

Las versiones de OpenSSL 1.0.1 a 1.0.1f contienen una vulnerabilidad en su implementación de la funcionalidad de latido TLS/DTLS. Esta vulnerabilidad permite que un atacante recupere la memoria privada de una aplicación que usa la biblioteca OpenSSL vulnerable en fragmentos de 64k a la vez. Tenga en cuenta que un atacante puede aprovechar repetidamente la vulnerabilidad para recuperar tantos fragmentos de memoria de 64k como sean necesarios para recuperar los secretos deseados.

Vulnerabilidad de OpenSSL 1.1.0a CVE-2016-6309 : CVE-2016-6309 era una vulnerabilidad Use-After-Free (UAF) que afecta a la versión 1.1.0a de OpenSSL, se activó al procesar mensajes grandes y solo afectó a una única versión de lanzamiento. Los atacantes remotos pueden hacer que el servidor OpenSSL se bloquee o ejecutar código arbitrario en él, simplemente enviando un paquete de protocolo de enlace con un mensaje de más de 16 KB.

El cargo VULNERABILIDAD CRÍTICA EN OPENSSL 3.0 Y POSTERIORES AFECTA A MILES DE APLICACIONES apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario