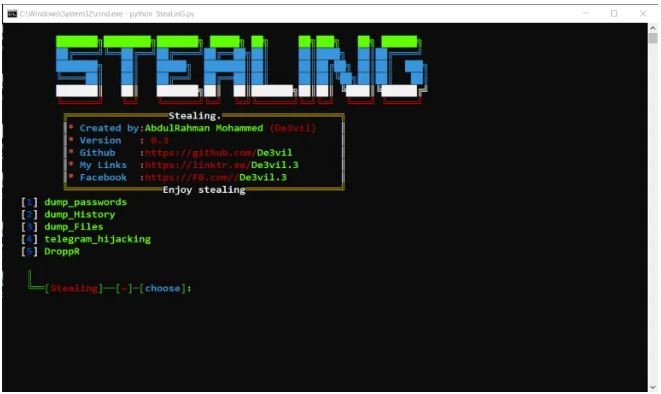

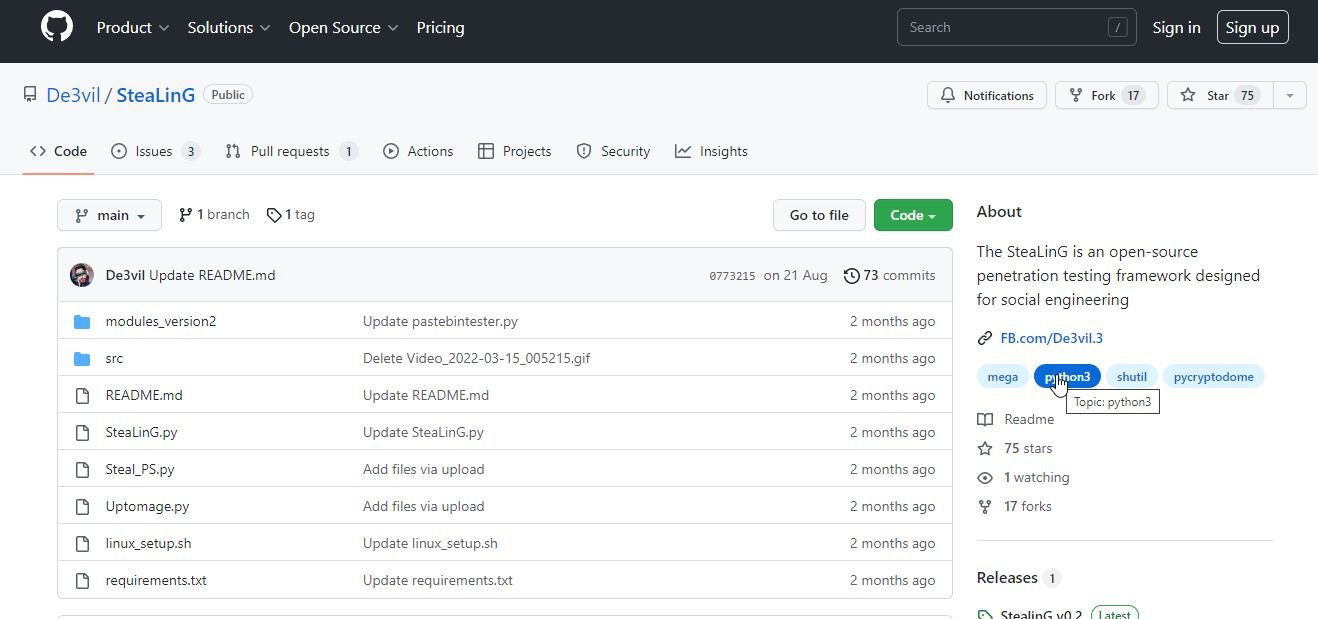

SteaLinG es un marco de prueba de penetración de código abierto diseñado para la ingeniería social . Después del hackeo, puedes subirlo al dispositivo de la víctima y ejecutarlo.

Características

| módulo | Breve descripción |

|---|---|

| Volcar contraseña | robar todas las contraseñas guardadas, cargar un archivo y contraseñas guardadas en mega |

| Historial de volcado | volcar el historial del navegador |

| volcar archivos | Robar archivos del disco duro con la extensión que quieras |

Nuevas características

| módulo | Breve descripción |

|---|---|

| Secuestro de sesión de 1 telegram | Secuestrador de sesión de Telegram |

¿Como funciona? La sesión de grabación en Telegram se almacena localmente en esta ruta particular C:\Users<pc name>\AppData\Roaming\Telegram Desktop en la carpeta ‘tedata’

Una vez que haya movido esta carpeta con todo su contenido en su dispositivo en la misma ruta es así de simple. La herramienta hace todo esto, todo lo que tiene que hacer es darle su token en el sitio https: //anonfiles.com/. El primer paso es ir a la ruta donde se encuentra el archivo tdata y luego convertirlo en un archivo zip. Por supuesto si Telegram estuviera funcionando, esto no sucedería. Si hubiera algún error, significa que Telegram está abierto, por lo que haría los procesos de eliminación. El antivirus verá que este es un comportamiento malicioso, por lo que evité esta parte por completo al intentarlo y excepto en el código el nombre del archivo de almacenamiento se usa en el nombre del dispositivo de su víctima, porque si tiene más de uno después de eso publicará una solicitud para el archivo zip en el sitio web de anonfiles utilizando la clave API o el token de su cuenta en el sitio. En él, encontrará su token maestro el cual no está expuesto desde ningún AV.

| módulo |

|---|

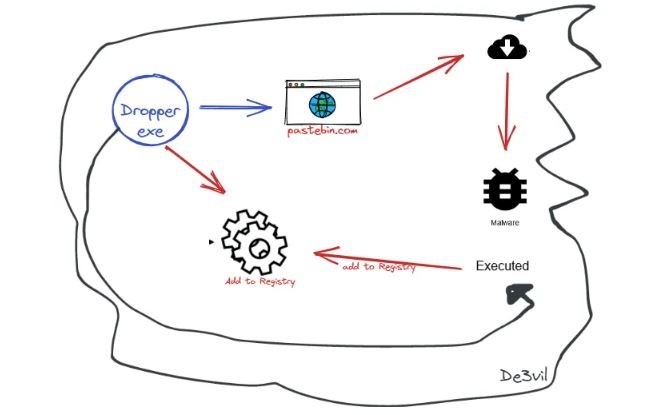

| 2- cuentagotas |

- ¿Qué requisitos necesita de ti?

- ¿¿Y, cómo funciona?? Requisitos Lo primero que te pide es la URL del virus o lo que quieras descargar en el dispositivo de la víctima pero ten en cuenta que la URL debe ser directa, es decir que debe ser el final. Es Yama .exe o .png, lo importante es que sea un enlace que termine con un sello al dorso. Lo segundo es tomarte la API Kay y la contestarás también. Te registras, haces clic en la palabra API, la cual encontrarás y tomarás el nombre de usuario y la contraseña. Entonces ¿cómo funciona?

Lo primero es crear un pegado en el sitio y hacerlo privado, posterior agrega la url que le diste y luego te da el archivo exe, su función es que cuando funciona en cualquier dispositivo comienza a agregarse al registro del dispositivo de dos maneras diferentes, comienza a abrir pastebin e inserta la pasta especial que creaste, toma la url pegada, descarga su contenido y se ejecuta. Puedes ingresar la url en cualquier momento y poner otra url. Es muy normal porque el gotero va cada 10 minutos. Comprueba la URL si lo encuentra lo cambia, descarga su contenido lo descarga y se conecta para encontrarlo. No haces nada por lo que cada 10 minutos puedes hacerlo literalmente puedes acceder a tu dispositivo desde cualquier lugar.

3- Soporte Linux

4-Ya puedes elegir entre Mega o Pastebin

Instala y usalo

El cargo SteaLinG: Una herramienta de prueba de penetración de código abierto diseñado para la ingeniería social apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario