Los actores maliciosos están recurriendo a tácticas de phishing de voz (vishing) para engañar a las víctimas para que instalen malware de Android en sus dispositivos, según revela una nueva investigación de ThreatFabric.

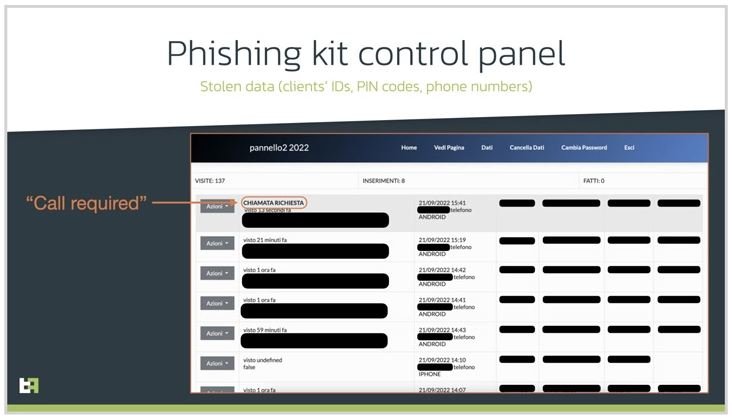

La compañía holandesa de seguridad móvil dijo que identificó una red de sitios web de phishing dirigidos a usuarios italianos de banca en línea que están diseñados para obtener sus datos de contacto.

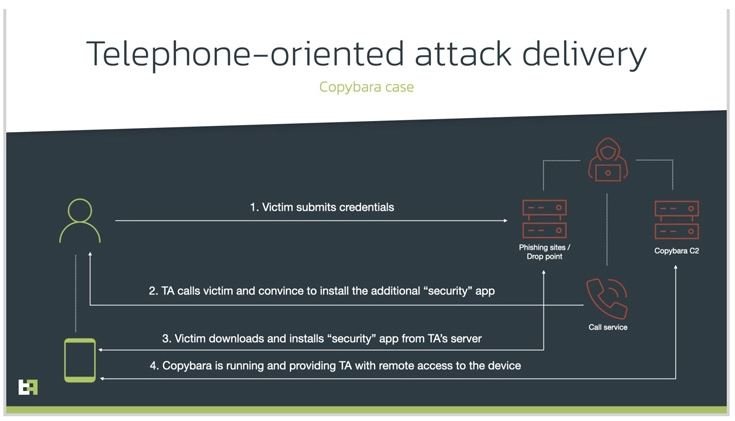

La entrega de ataques orientados por teléfono (TOAD), como se denomina la técnica de ingeniería social, consiste en llamar a las víctimas utilizando información recopilada previamente de sitios web fraudulentos.

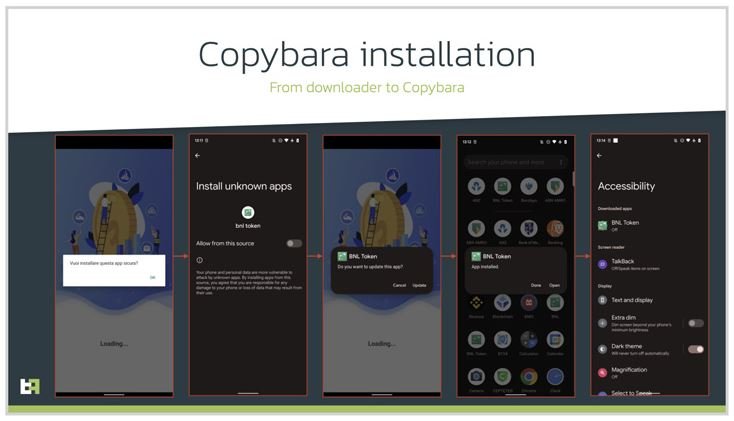

La persona que llama, que pretende ser un agente de soporte del banco, instruye a la persona, por otro lado, para que instale una aplicación de seguridad y le otorgue amplios permisos, cuando, en realidad, es un software malicioso destinado a obtener acceso remoto o realizar operaciones financieras. fraude.

En este caso, conduce a la implementación de un malware de Android denominado Copybara , un troyano móvil detectado por primera vez en noviembre de 2021 y se utiliza principalmente para realizar fraudes en dispositivos a través de ataques superpuestos dirigidos a usuarios italianos. Copybara también se ha confundido con otra familia de malware conocida como BRATA .

ThreatFabric evaluó que las campañas basadas en TOAD comenzaron aproximadamente al mismo tiempo, lo que indica que la actividad ha estado en curso durante casi un año.

Al igual que cualquier otro malware basado en Android, las capacidades RAT de Copybara se basan en el abuso de la API de servicios de accesibilidad del sistema operativo para recopilar información confidencial e incluso desinstalar la aplicación de descarga para reducir su huella forense.

Además, se descubrió que la infraestructura utilizada por el actor de amenazas entrega un segundo malware llamado SMS Spy que permite al adversario obtener acceso a todos los mensajes SMS entrantes e interceptar contraseñas de un solo uso (OTP) enviadas por los bancos.

La nueva ola de ataques de fraude híbrido presenta una nueva dimensión para que los estafadores monten campañas convincentes de malware de Android que, de otro modo, se han basado en métodos tradicionales como los cuentagotas de Google Play Store, los anuncios maliciosos y el smishing.

“Tales ataques requieren más recursos del lado (de los actores de amenazas) y son más sofisticados para realizar y mantener”, dijo el equipo de Mobile Threat Intelligence (MTI) de ThreatFabric.

“También nos gusta señalar que, lamentablemente, los ataques dirigidos desde la perspectiva del éxito del fraude son más exitosos, al menos en esta campaña específica”.

Esta no es la primera vez que se emplean tácticas TOAD para orquestar campañas de malware bancario. El mes pasado, MalwareHunterTeam detalló un ataque similar dirigido a los usuarios del banco indio Axis Bank en un intento por instalar un ladrón de información que se hace pasar por una aplicación de recompensas de tarjetas de crédito.

“Cualquier llamada sospechosa debe verificarse dos veces llamando a su organización financiera”, dijo el equipo de MTI, y agregó que “las organizaciones financieras deben brindar a sus clientes información sobre las campañas en curso y mejorar las aplicaciones de los clientes con mecanismos para detectar actividades sospechosas”.

El cargo Como estafadores engañan a las víctimas para que instalen malware bancario de Android y robar su dinero apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario