Resumen ejecutivo

Análisis y Atribución

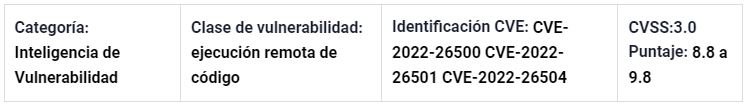

- NubeSEK La plataforma de riesgo digital de IA contextual deXVvigiliaha analizado varias vulnerabilidades críticas y de alta gravedad que afectan a Veeam Backup & Replication.

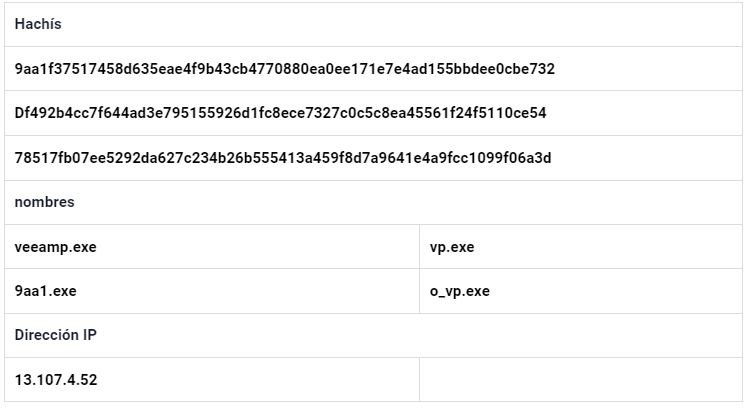

- Se vio a varios actores de amenazas anunciando la herramienta completamente armada para la ejecución remota de código para explotar las siguientes vulnerabilidades que afectan a Veeam Backup & Replication:

- CVE-2022-26500 y CVE-2022-26501 con una puntuación CVSS V3 de 9,8

- CVE-2022-26504 con una puntuación CVSS V3 de 8,8

- Una explotación exitosa de los CVE mencionados anteriormente puede conducir a:

- Copia de archivos dentro de los límites de la configuración regional o desde una red SMB remota

- RCE sin autorización (derechos de ‘Servicio de red’)

- RCE/LPE sin autorización (derechos de ‘Sistema Local’)

¿Qué es Veeam Backup & Replication?

- Veeam Backup & Replication es una aplicación de respaldo patentada para entornos virtuales basada en hipervisores VMware vSphere, Nutanix AHV y Microsoft Hyper-V.

- Además de respaldar y recuperar máquinas virtuales, puede proteger y restaurar archivos y aplicaciones individuales para entornos como Exchange y SharePoint.

CVE explotados por actores de amenazas

CVE-2022-26500, CVE-2022-26501

- Vulnerabilidad de ejecución remota de código en el servicio de distribución de Veeam

- El servicio de distribución de Veeam, que utiliza TCP 9380 con la configuración predeterminada, permite que los actores de amenazas que no están autenticados accedan a las funciones internas de la API.

- Este componente permite a los actores de amenazas ejecutar código malicioso de forma remota sin autenticación.

CVE-2022-26504

- Vulnerabilidad de ejecución remota de código en Veeam Backup PSManager

- El proceso de Veeam.Backup.PSManager.exe que usa TCP 8732 con la configuración predeterminada, permite a los actores de amenazas que no son administradores autenticarse usando credenciales de dominio.

- Esta vulnerabilidad permite a los atacantes del dominio ejecutar código malicioso de forma remota al atacar componentes vulnerables que conducen a obtener el control del sistema.

Información de OSINT

Los investigadores de CloudSEK pudieron encontrar un repositorio de GitHub llamado “veeam-creds” con las siguientes especificaciones:

- Contenía scripts para recuperar contraseñas del administrador de credenciales de Veeam Backup and Replication.

- El repositorio tenía los siguientes 3 archivos:

- Veeam-Get-Creds.ps1: script de PowerShell para obtener y descifrar cuentas directamente desde la base de datos de Veeam.

- VeeamGetCreds.yaml: módulo PowerShell Empire con script Veeam-Get-Creds.ps1 adaptado.

- Veampot.py: secuencia de comandos de Python para emular las respuestas de vSphere para recuperar las credenciales almacenadas de Veeam.

Posibles afiliaciones de ransomware

- Se encontró un malware llamado “Veeamp” en la naturaleza que se usaba siguiendo a dos grupos de ransomware para volcar las credenciales de una base de datos SQL para el software de administración de copias de seguridad de Veeam.

- Monti ransomware

- Yanluowang Ransomware

- El archivo de malware es un binario .NET de 32 bits que intenta conectarse con una base de datos SQL llamada VeeamBackup al iniciarse y ejecuta el siguiente comando: select ,, FROM ..

- El volcador de credenciales llamado “Veeamp.exe” después de descifrados exitosos, imprime lo siguiente en orden:

- Nombre de usuario

- Contraseña cifrada

- Contraseña descifrada

- Descripción

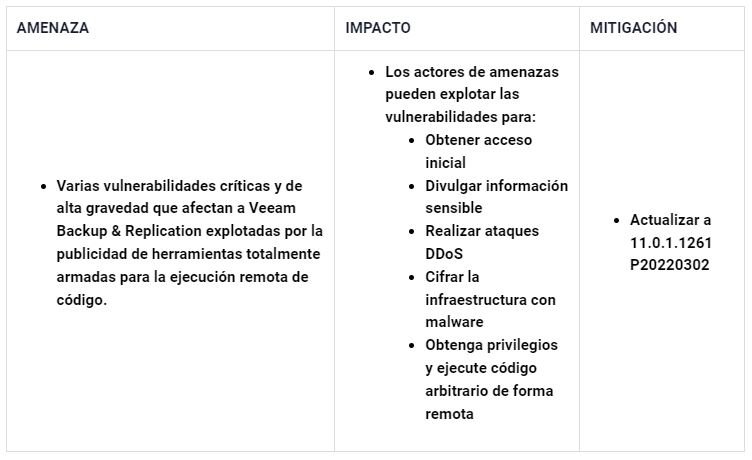

Indicadores de compromiso (IoC)

Según los resultados de VirusTotal, los siguientes son los IOC para Veeamp.

Fuente: https://ift.tt/BERwfZi

El cargo Varias vulnerabilidades de RCE que afectan a Veeam Backup & Replication apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario