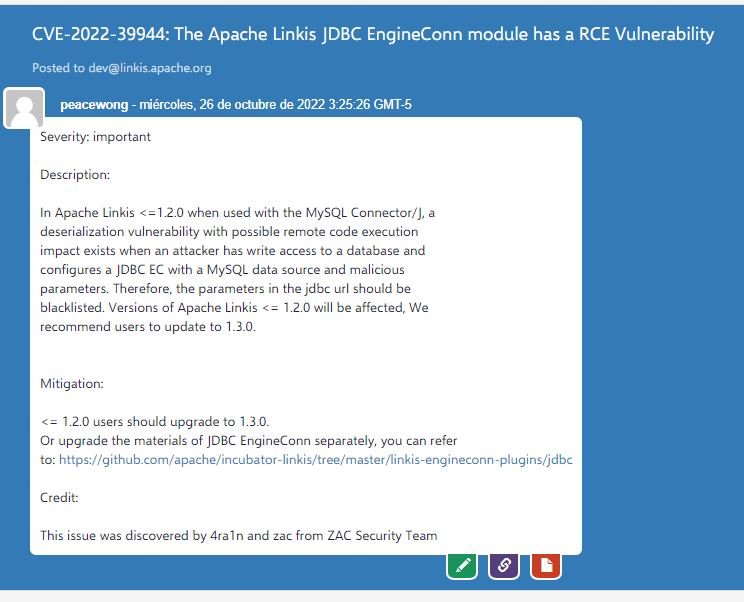

Recientemente, Apache Linkis corrigió una vulnerabilidad de deserialización . El bug existe en el módulo JDBC EngineConn, un atacante podría aprovechar esta vulnerabilidad para deserializar y así lograr la ejecución remota de código. Seguimiento como CVE-2022-39944, la gravedad de la vulnerabilidad es importante.

“En Apache Linkis <= 1.2.0 cuando se usa con MySQL Connector/J, existe una vulnerabilidad de deserialización con un posible impacto de ejecución remota de código cuando un atacante tiene que escribir acceso a una base de datos y configura un JDBC EC con una fuente de datos MySQL y malicioso. parámetros Por lo tanto, los parámetros en la URL de jdbc deben estar en la lista negra ”, se lee en la lista de correo.

Al investigador de seguridad 4ra1n y zac del equipo de seguridad de ZAC se les atribuye la notificación de la vulnerabilidad CVE-2022-39944.

Versión afectada

- Apache Link es anterior a 1.3.0

Versión no afectada

- Apache Linkis 1.3.0

Solución

Actualmente, Apache Linkis ha corregido la vulnerabilidad en la última versión. Se recomienda a los usuarios que instalen la versión no afectada lo antes posible o actualicen los materiales de JDBC EngineConn por separado .

El cargo CVE-2022-39944: vulnerabilidad RCE en Apache Linkis apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario