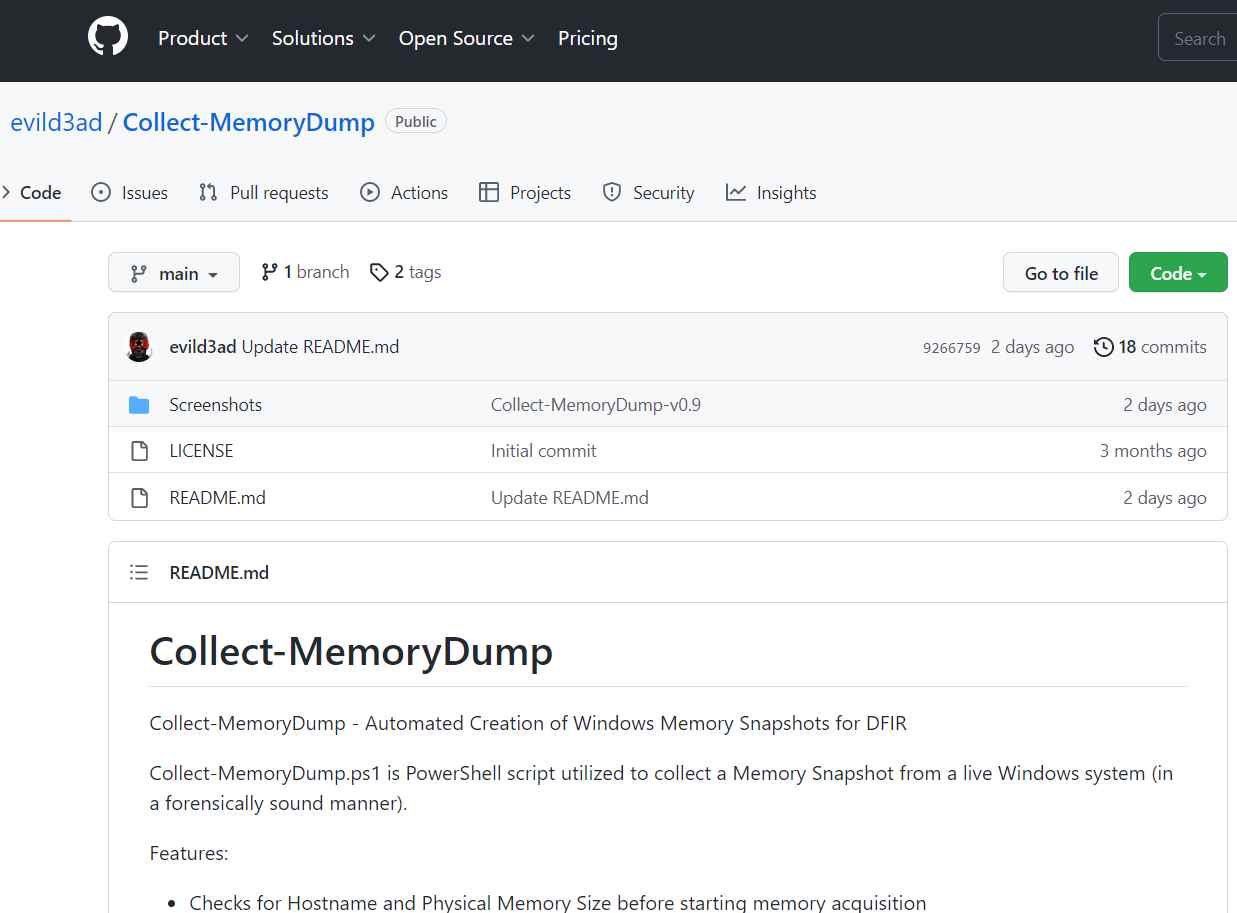

Collect-MemoryDump

Collect-MemoryDump: creación automatizada de instantáneas de memoria de Windows para DFIR

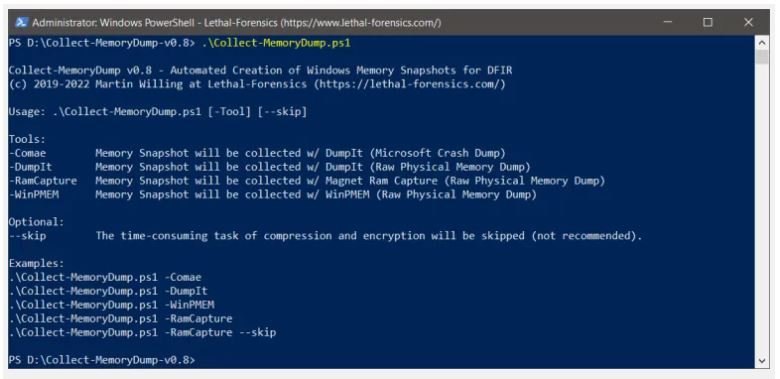

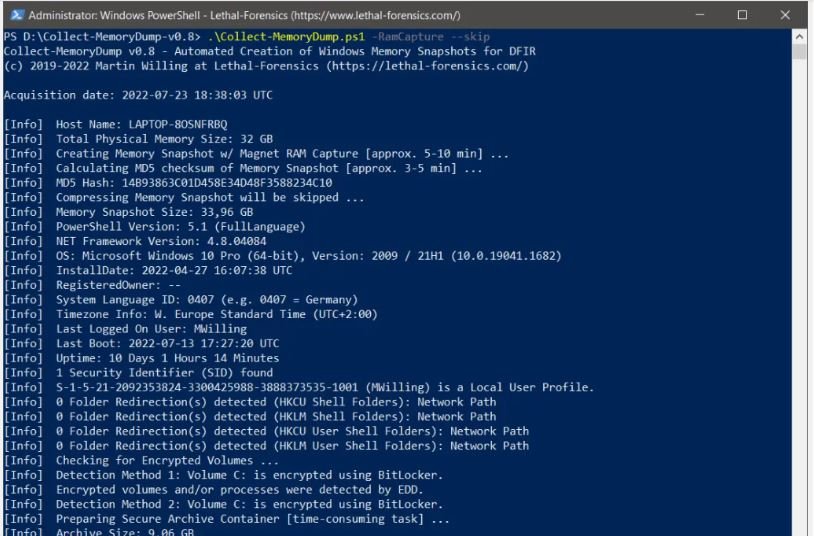

Collect-MemoryDump.ps1 es un script de PowerShell que se utiliza para recopilar una instantánea de la memoria de un sistema Windows en vivo (de una manera sólida desde el punto de vista forense ).

Características:

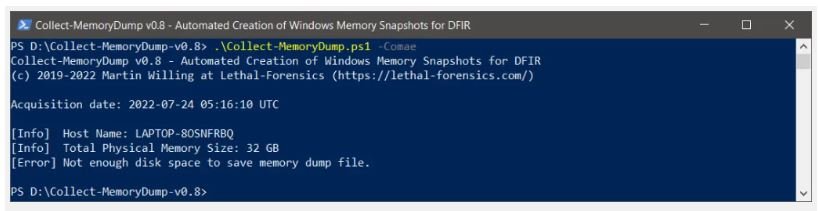

- Comprueba el nombre de host y el tamaño de la memoria física antes de iniciar la adquisición de memoria

- Comprueba si tiene suficiente espacio libre en disco para guardar el archivo de volcado de memoria

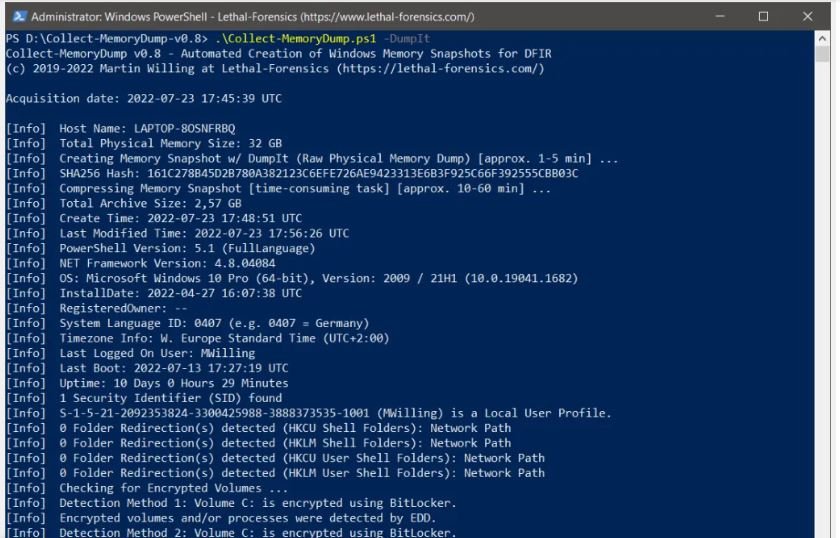

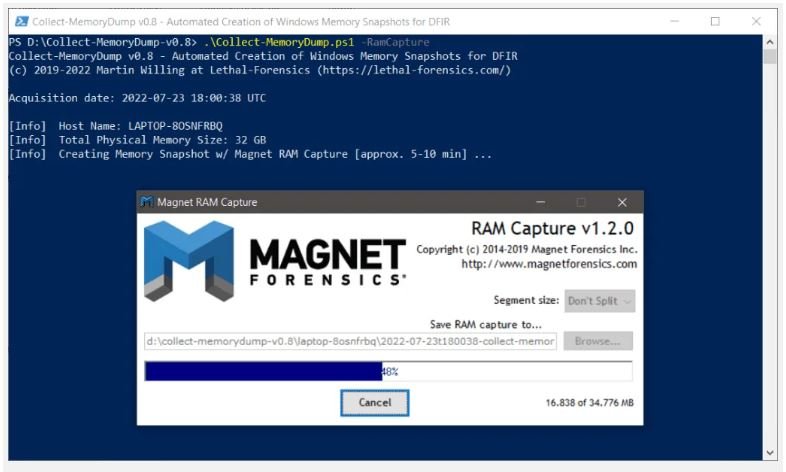

- Recopila un volcado de memoria física sin formato con DumpIt, Magnet RamCapture y WinPMEM

- Recopila un volcado de bloqueo de Microsoft con DumpIt para Comae Beta de Magnet Idea Lab

- Comprueba los volúmenes cifrados con Magnet Forensics Encrypted Disk Detector

- Recopila la clave de recuperación de BitLocker

- Comprueba las herramientas de seguridad de punto final instaladas (AntiVirus y EDR)

- Enumera toda la información necesaria del host de destino para enriquecer su flujo de trabajo DFIR

Uso

.\Collect-MemoryDump.ps1 [-Tool] [–skip]

Ejemplo 1 – Raw Physical Memory Snapshot

.\Collect-MemoryDump.ps1 -DumpIt

Ejemplo 2 – Microsoft Crash Dump (.zdmp) → optimized for uploading to Comae Investigation Platform

.\Collect-MemoryDump.ps1 -Comae

Nota: Puede descomprimir archivos *.zdmp generados por DumpIt con Z2Dmp (Comae-Toolkit).

El cargo Collect-MemoryDump: Una gran herramienta para el análisis forense digital para crear automáticamente instantáneas de memoria de Windows apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario