La PS5 ha sido desbloqueada por un modder, descubriendo nuevos menús de back-end en el proceso.

Después de casi dos años, los investigadores finalmente lograron el hito de romper la seguridad de PlayStation. La PS5 ha sido desbloqueada y abierta de par en par, lo que marca el primer hackeo significativo en el sistema desde su lanzamiento en 2020.

El popular jugador y streamer Lance McDonald publicó un video de su consola PS5 recientemente desbloqueada en Twitter mostrando algunas de las configuraciones ahora habilitadas. Lo más notable es la nueva capacidad de instalar paquetes personalizados. Otras características incluyen habilitar opciones de desarrollador e incluso herramientas de desarrollo ocultas mientras se ejecutan juegos.

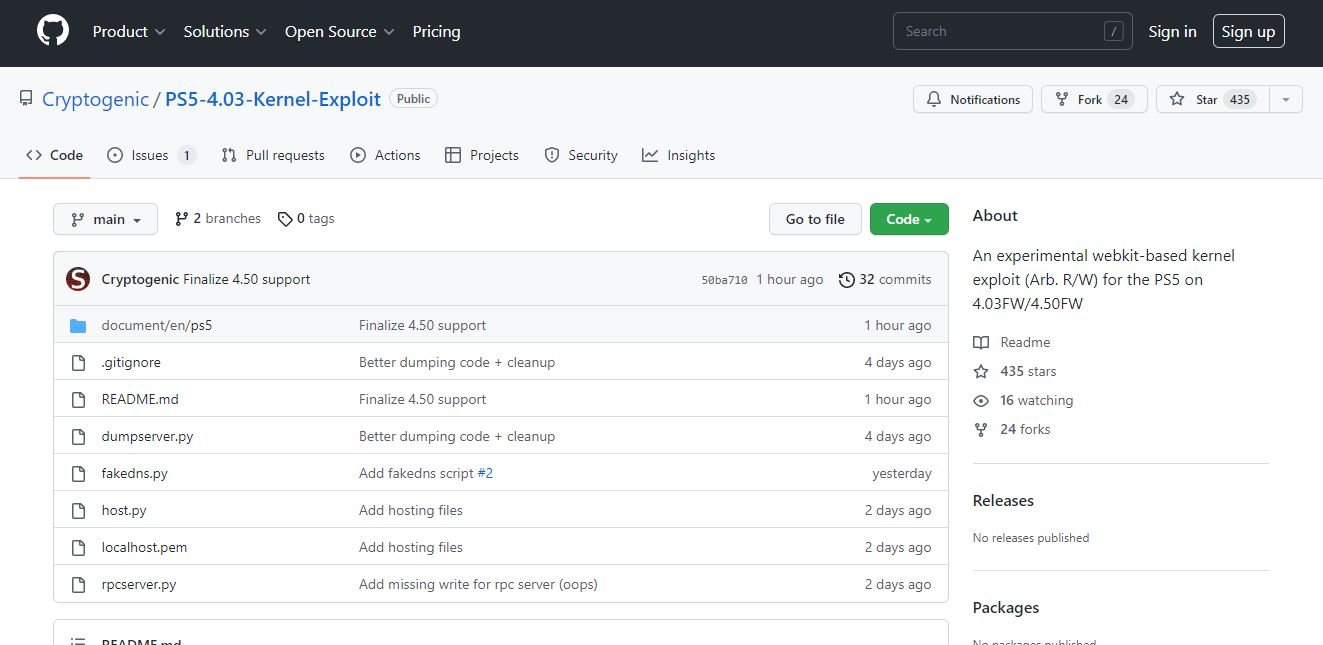

Pero antes de que Lance tuiteara, otro desarrollador de seguridad y exploits, SpecterDev, publicó su implementación del exploit Kernel IPV6 de PS5. Su investigación se basa en la vulnerabilidad de Webkit como punto de entrada, lo que significa que funcionará en cualquier PS5 (incluida la edición digital de PS5) con el firmware 4.03. Un firmware más bajo podría funcionar ya que el exploit puede necesitar ajustes. El firmware superior no funcionará en este momento, ya que no son vulnerables al exploit de Webkit.

SpecterDev advierte sobre las importantes limitaciones de este exploit que son:

- El exploit es bastante inestable y, según su experiencia, funcionará aproximadamente el 30% del tiempo. Si está tratando de ejecutarlo, no se dé por vencido, puede requerir varios intentos antes de que el exploit pase.

- Posiblemente más importante, este exploit nos da acceso de lectura/escritura, ¡pero no ejecución! Esto significa que no hay posibilidad de cargar y ejecutar archivos binarios en este momento, todo está restringido dentro del alcance de la cadena ROP. Sin embargo, la implementación actual habilita la configuración de depuración.

Limitaciones del exploit SpecterDev

- Este exploit logra la lectura/escritura, pero no la ejecución del código. Esto se debe a que actualmente no podemos volcar el código del kernel para los gadgets, ya que las páginas de texto del kernel están marcadas como eXecute Only Memory (XOM). ¡Intentar leer los punteros .text del núcleo generará pánico!

- Según lo anterior + el hipervisor (HV) que aplica la protección contra escritura del kernel, este exploit tampoco puede instalar parches o enlaces en el espacio del kernel, lo que significa que no hay código relacionado con homebrew por el momento.

- La integridad del flujo de control (CFI) de granularidad fina basada en Clang está presente y se aplica.

- La prevención/ejecución de acceso en modo supervisor (SMAP/SMEP) no se puede desactivar debido al HV.

- La primitiva de escritura está algo restringida, ya que los bytes 0x10-0x14 deben ser cero (o una interfaz de red válida).

- La estabilidad del exploit es actualmente pobre.

- En una ejecución exitosa, salga del navegador con el botón circular, el botón PS entra en pánico por una razón actualmente desconocida.

Cómo hacer Jailbreak a PS 5

Para usar el exploit de SpecterDev, necesitará Python y, como su exploit se basa en la vulnerabilidad de Webkit, debe ejecutar un servidor web en su PC local para que su PS5 acceda. Después de eso, solo siga los pasos a continuación para liberar PS 5 4.03 –

- Configure fakedns a través de dns.conf para apuntar manuals.playstation.net a la dirección IP de su PC

- Ejecute dns falsos: python fakedns.py -c dns.conf

- Ejecute el servidor HTTPS: python host.py

- Vaya a la configuración de red avanzada de PS5 y configure el DNS principal en la dirección IP de su PC y deje el secundario en 0.0.0.0

- A veces, el manual aún no se carga y es necesario reiniciar, no estoy seguro de por qué es realmente extraño

- Vaya al manual del usuario en la configuración y acepte la solicitud de certificado que no es de confianza, ejecute

- Opcional: ejecute scripts de servidor rpc/dump (nota: la dirección/puerto debe sustituirse en forma binaria en exploit.js)

El cargo PS5 cuenta con Jailbreak: ahora se pueden instalar paquetes personalizados apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario