BlueNoroff es parte del infame Grupo Lazarus y se ha detectado que incorpora nuevas estrategias en su libro de jugadas. Estas nuevas estrategias permiten a BlueNoroff eludir las defensas proporcionadas por Windows Mark of the Web (MotW).

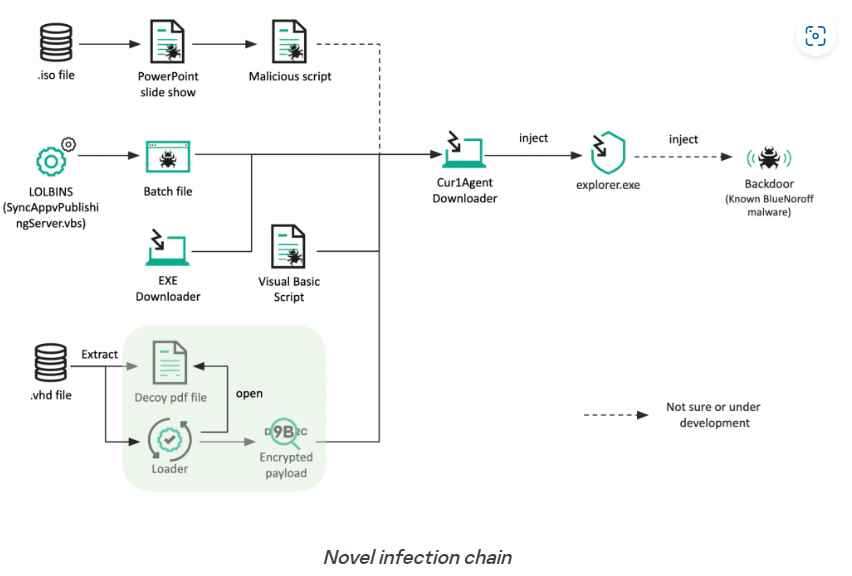

Según una investigación publicada hoy por Kaspersky esto implica el uso de formatos de archivo con una extensión de .ISO para imágenes de disco óptico y .VHD para discos duros virtuales como parte de una cadena de infección única.

AppleJeus es una actividad significativa adicional que se ha conectado a la organización. En este esquema se establecen firmas de criptomonedas falsas para atraer a las víctimas a que descarguen programas que parecen ser inofensivos pero finalmente obtienen actualizaciones de puerta trasera.

La actividad maliciosa más reciente descubierta por la organización de seguridad cibernética rusa hace algunos ajustes menores en la forma en que entrega su carga útil final. Específicamente reemplaza los archivos adjuntos de los documentos de Microsoft Word con archivos ISO en los correos electrónicos de spear-phishing para activar la infección.

Estos archivos de imagen óptica por otro lado incluyen una presentación de diapositivas creada en Microsoft PowerPoint (.PPSX) así como un Visual Basic Script (VBScript) que se activa cuando el objetivo toca un enlace contenido dentro del archivo de PowerPoint.

BlueNoroff, también conocido como APT38, Nickel Gladstone y Stardust Chollima, es miembro del grupo de amenazas más amplio de Lazarus, que también incluye a Andariel (también conocido como Nickel Hyatt o Silent Chollima) y Labyrinth Chollima. BlueNoroff es miembro del grupo de amenazas Lazarus (también conocido como Nickel Academy).

Los objetivos financieros del actor de la amenaza, a diferencia del espionaje, lo han convertido en un jugador atípico del estado-nación en el entorno de la amenaza. Esto le ha permitido tener una “extensión geográfica más amplia” y penetrar organizaciones en América del Norte y del Sur, Europa, África y Asia.

Desde entonces se ha relacionado con ataques cibernéticos de alto perfil que se dirigieron contra la red financiera SWIFT entre 2015 y 2016 como el audaz robo del Banco de Bangladesh que ocurrió en febrero de 2016 y resultó en la pérdida de $ 81 millones.

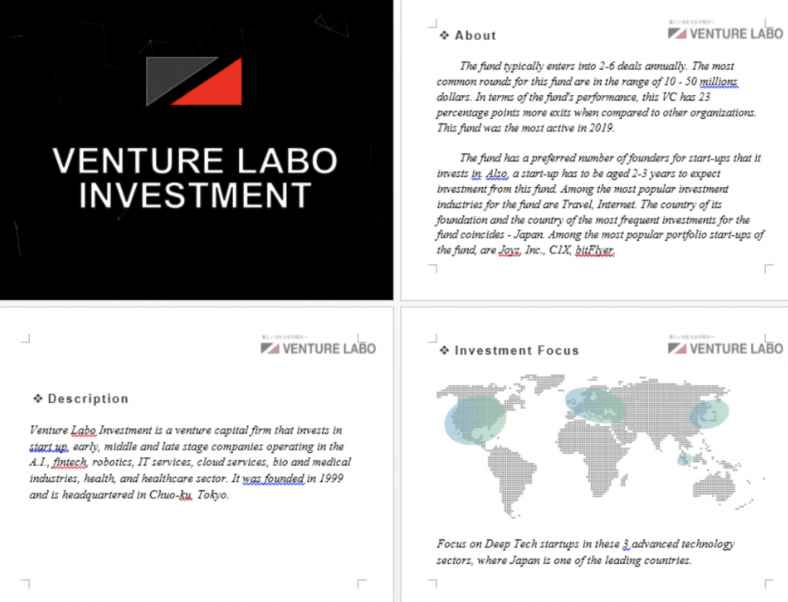

BlueNoroff estableció una gran cantidad de dominios falsos algunos de los cuales se hacían pasar por bancos y otras empresas de capital de riesgo.

Se han identificado algunos de los dominios falsos para replicar empresas legítimas como ABF Capital, Angel Bridge, ANOBAKA, Bank of America y Mitsubishi UFJ Financial Group. La mayoría de estas empresas legítimas tienen su sede en Japón lo que indica un “fuerte interés” en la zona.

Esta organización está impulsada principalmente por preocupaciones financieras y tiene un éxito genuino en obtener ganancias de los hacks que lanzan.

El hecho de que uno de los documentos del señuelo tuviera nombres de archivo en japonés además del hecho de que se crearon dominios falsos y se disfrazaron de negocios de capital de riesgo japoneses legales es evidencia de que BlueNoroff probablemente se dirija a instituciones financieras ubicadas en la nación isleña de Japón.

La reacción de Corea del Norte a las restricciones económicas impuestas por las Naciones Unidas y otras naciones debido a las preocupaciones sobre sus programas nucleares ha sido poner un énfasis significativo en sus capacidades de guerra cibernética. Además últimamente ha sido una importante fuente de ingresos para la nación con problemas de liquidez.

Según el Servicio de Inteligencia Nacional (NIS) de Corea del Sur se cree que los hackers patrocinados por el estado de Corea del Norte son responsables del robo de aproximadamente $ 1.2 mil millones en criptomonedas y otros activos digitales de objetivos ubicados en todo el mundo en el transcurso de los últimos cinco años.

El cargo Nueva técnica de ataque utiliza formatos de archivo .ISO y .VHD para eludir Windows MotW Security apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario