Un sistema operativo libre que es similar a Unix y Berkeley Unix se llama FreeBSD este se deriva de Research Unix a través de Berkeley Software Distribution (BSD) el cual se llama Berkeley Unix.

¿Quién está utilizando realmente FreeBSD?

Tal vez un número mucho mayor de personas de lo que anticipas FreeBSD se puede encontrar en casi todas partes. De hecho existe una gran probabilidad de que esté utilizando algún código desarrollado a partir de FreeBSD en sus actividades diarias. Es probable que FreeBSD ya esté instalado en su dispositivo si utiliza servicios como Netflix o WhatsApp para comunicarse con amigos o jugar en su PlayStation 4 que se encuentran entre las consolas de juegos más populares en la actualidad.

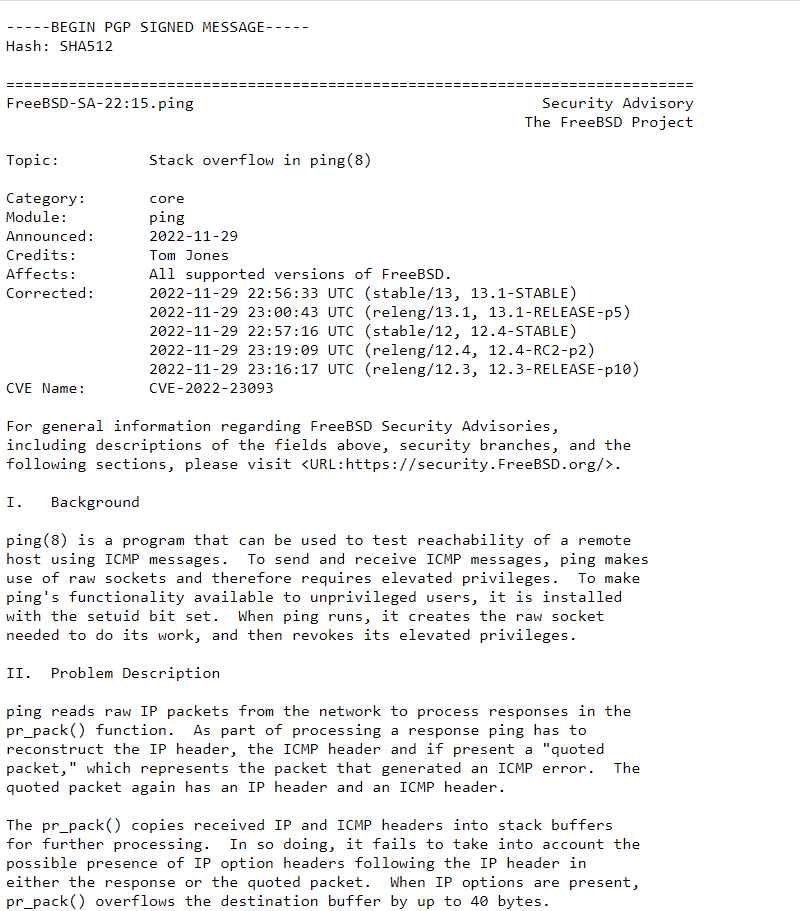

Los desarrolladores y mantenedores del sistema operativo FreeBSD han publicado parches para corregir una vulnerabilidad importante en el módulo de ping que recibió el identificador CVE CVE-2022-23093. Esta vulnerabilidad tiene el potencial de ser explotada para adquirir la ejecución remota de código.

Ping es una herramienta que se puede utilizar para verificar la accesibilidad de un host remoto mediante el envío de paquetes ICMP; sin embargo para acceder a los sockets sin formato necesita privilegios elevados. Los usuarios sin privilegios pueden acceder instalando un conjunto de bits setuid en su sistema para hacerlo accesible. Esto indica que cada vez que se ejecuta ping primero establece el socket sin procesar y luego revoca los privilegios elevados que se le habían otorgado previamente.

La vulnerabilidad puede ser desencadenada por un atacante ubicado de forma remota, lo que provocará el bloqueo de la aplicación ping y también puede conducir a la ejecución remota del código contenido dentro de ping.

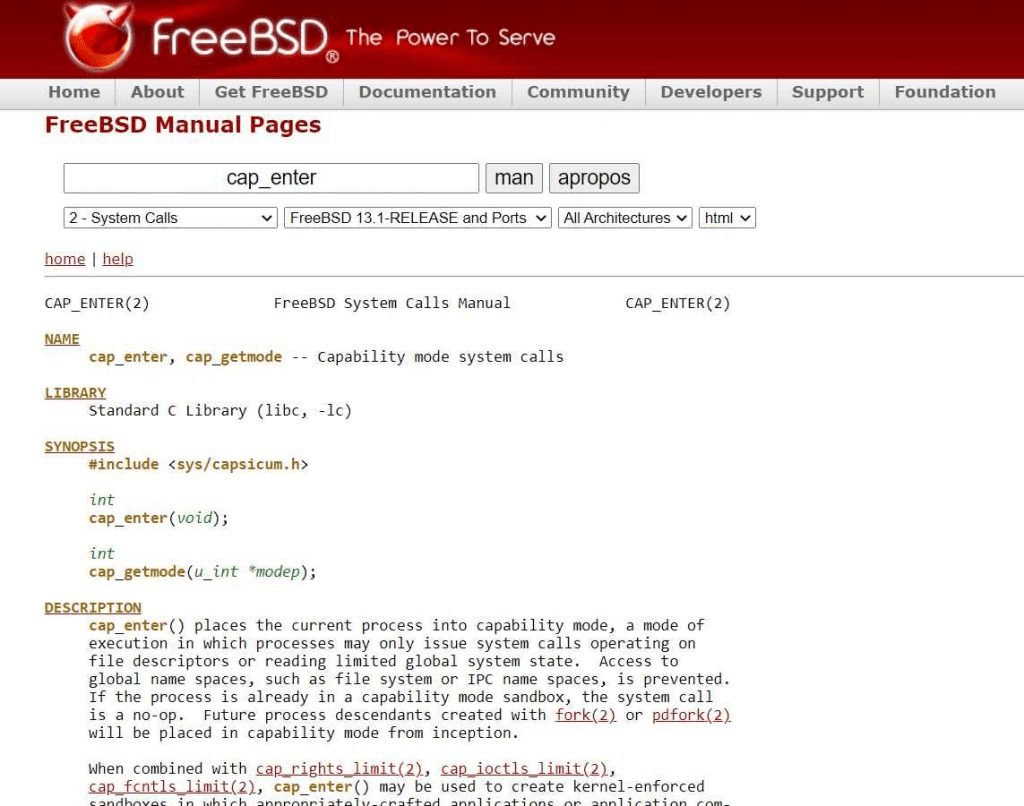

En todas las versiones afectadas de FreeBSD el proceso de ping opera en un entorno limitado de modo de capacidad lo que limita severamente la forma en que puede comunicarse con otros componentes en el momento en que se manifiesta la vulnerabilidad.

“Con el fin de prepararse para un procesamiento posterior la función pr pack() copia los encabezados IP e ICMP entrantes en los búferes de pila. Como consecuencia de esta acción no tiene en cuenta la posible inclusión de encabezados de opción IP después del encabezado IP en la respuesta o en el paquete citado”.

Debido a esto, el búfer de destino puede experimentar un desbordamiento de hasta 40 bytes siempre que se incluyan los encabezados de opción IP en el paquete.

De acuerdo con el Proyecto FreeBSD, el proceso de ping opera detrás de una caja de arena de modo de capacidad lo que significa que está restringida en las formas en que puede comunicarse con el resto del sistema operativo.

El software de enrutamiento y firewall de código abierto OPNsense que se basa en FreeBSD, también ha publicado un parche (versión 22.7.9) para abordar la vulnerabilidad de seguridad además de una serie de otras vulnerabilidades.

Los investigadores han sugerido que los sistemas susceptibles se actualicen a una versión compatible de FreeBSD estable o versión/rama de seguridad (releng) con una fecha posterior a la fecha de la corrección.

El cargo La vulnerabilidad CVE-2022-23093 freebsd permite la ejecución remota de malware en dispositivos como playstation apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario