La vulnerabilidad use after free que está vinculada a ksmbd afecta a las computadoras que ejecutan distribuciones de Linux con núcleos anteriores a 5.15.61. Esto deja a los sistemas susceptibles abiertos a ciberataques desde una ubicación remota. Los servidores SMB que tienen ksmbd habilitado son vulnerables al hackeo debido a una vulnerabilidad grave en el kernel de Linux (puntuación CVSS de 10). KSMBD es un servidor de intercambio de archivos para el kernel de Linux que implementa el protocolo SMB3 en el espacio del kernel. Permite a los usuarios transferir archivos a través de una red. Las instalaciones del Kernel de Linux que son susceptibles de ataque pueden tener un código arbitrario ejecutado en ellas por un atacante que no está autorizado de forma remota. Es una implementación del protocolo SMB/CIFS en el espacio del kernel que permite compartir servicios y archivos IPC a través de una red. El primer objetivo es mejorar la velocidad de E/S de los archivos, pero el objetivo general es tener ciertas funciones nuevas que sean mucho más simples de construir y mantener dentro del kernel así como exponer completamente las capas.

El procesamiento de las instrucciones SMB2 TREE DISCONNECT es donde se puede encontrar la debilidad de seguridad.

“Cualquier código arbitrario puede ser ejecutado por atacantes remotos gracias a esta vulnerabilidad, que afecta a ciertas instalaciones del Kernel de Linux. La explotación de esta vulnerabilidad no necesita autenticación; no obstante, la vulnerabilidad solo está presente en los sistemas que tienen ksmbd habilitado. lee el consejo que acaba de publicar ZDI. “La vulnerabilidad exacta se puede encontrar en el procesamiento de las instrucciones de DESCONEXIÓN DEL ÁRBOL SMB2”, dijo el investigador. La vulnerabilidad surge del hecho de que no se intentó verificar que un objeto existiera realmente antes de realizar acciones sobre el objeto. Esta vulnerabilidad permite que un atacante ejecute código en el contexto del kernel, que puede ser aprovechado por el atacante.

A fines del mes de julio, los ingenieros que trabajaban en el kernel de Linux lanzaron un parche para abordar la vulnerabilidad de la ejecución remota de código y corrigieron la vulnerabilidad en la versión 5.15.61 del kernel de Linux.

Según el investigador Shir Tamari, jefe de investigación de Wiz IO, los servidores SMB que usan Samba no se ven afectados. Sin embargo, afirmó que los servidores SMB que usan ksmbd son susceptibles al acceso de lectura, lo que podría provocar una fuga de memoria en el servidor.

Existe otra vulnerabilidad que permite la ejecución remota de código en el kernel de Linux (ZDI-22-1688). Esta vulnerabilidad también afecta a ksmbd y NVD del NIST le otorgó una puntuación base de gravedad alta de 8,5. Para aprovechar esta vulnerabilidad se necesitaría autenticación.

Estas tres vulnerabilidades tienen el potencial de causar divulgaciones de información, así como interrupciones en el servicio:

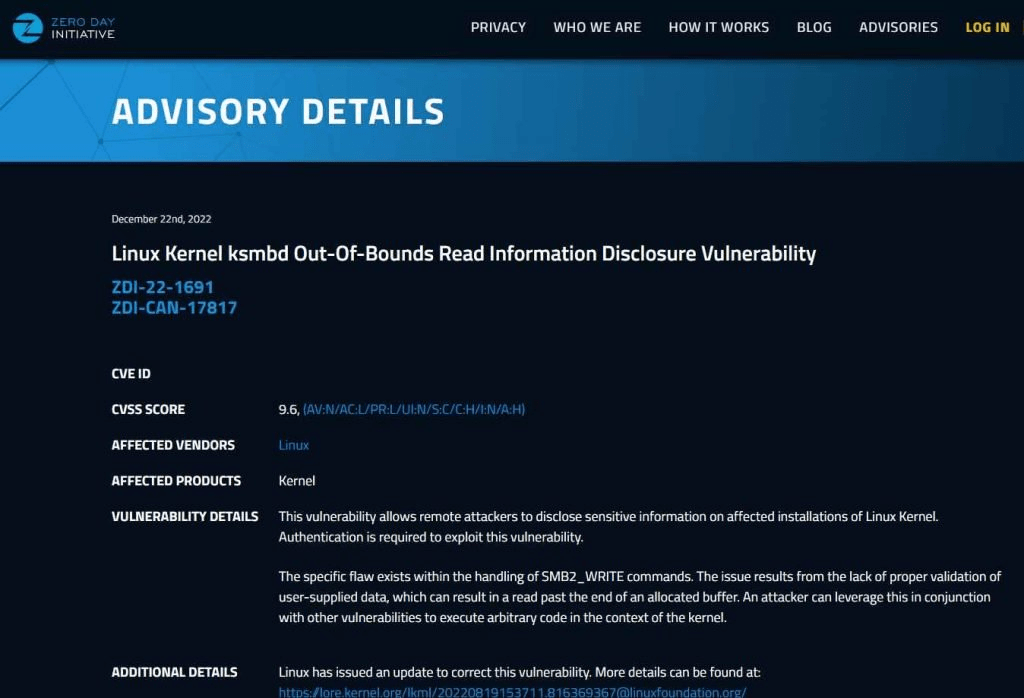

ZDI-22-1691 es una vulnerabilidad de divulgación de información de lectura fuera de los límites de ksmbd del kernel de Linux con una puntuación CVSS de 9,6.

ZDI-22-1689 es una vulnerabilidad fuera de los límites en el ksmbd del kernel de Linux (puntuación CVSS: 6,5). Consulte el informe de vulnerabilidad de denegación de servicio.

Se descubrió una vulnerabilidad de denegación de servicio por agotamiento de la memoria en Linux Kernel ksmbd ( ZDI-22-1687 ; puntuación CVSS: 5,3).

Si instaló previamente las versiones del kernel de Linux 5.15.61 y aplicó la confirmación, un ataque que utilice estas vulnerabilidades no podrá comprometer su dispositivo.

El cargo El Kernel de Linux tiene una vulnerabilidad de Día Cero de ejecución remota de código con una puntuación de CVSS de 10 apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario