Debido a que los dispositivos de IoT a menudo tienen una seguridad débil y son fáciles de hackear, Internet de las cosas (IoT) ha sido un objetivo cada vez más atractivo para los ataques cibernéticos en los últimos años. Esto se debe al hecho de que los dispositivos IoT están conectados a Internet. Pwn2Own fue una competencia celebrada en Toronto el año pasado que se centró en hackear dispositivos de Internet de las cosas (IoT), como impresoras, dispositivos de almacenamiento conectado a la red (NAS), enrutadores y parlantes inteligentes. La competencia fue organizada por Zero Day Initiative (ZDI), cuyo objetivo era llamar la atención sobre las vulnerabilidades de los dispositivos IoT y fomentar mejores prácticas de seguridad por parte de los fabricantes. Esta competencia invitó a habilidosos hackers a mostrar su experiencia en la localización y explotación de fallas en los dispositivos que se utilizan. Como parte de su investigación y participación en la competencia de hacking Pwn2Own Toronto que tuvo lugar en diciembre del año pasado, Team82 expuso cinco vulnerabilidades que se encontraron en los enrutadores Nighthawk RAX30 de NETGEAR.

Si un exploit tiene éxito, un atacante puede monitorear las actividades en línea de los usuarios, secuestrar las conexiones de los usuarios a Internet y redirigir el tráfico a sitios web maliciosos, así como insertar malware en el tráfico de la red.

Estas vulnerabilidades podrían ser utilizadas por un atacante para obtener acceso y administrar dispositivos inteligentes en red (como cámaras de seguridad, termostatos y cerraduras inteligentes), modificar la configuración del enrutador (como contraseñas o configuración de DNS) o explotar una red que ha sido pirateado para lanzar ataques contra otros dispositivos o redes.

Los productos NETGEAR vienen con un servidor dedicado conocido como soap_serverd que opera en el puerto 5000 (HTTP) y el puerto 5043 (HTTPS). Este servidor sirve como una interfaz de programación de aplicaciones programática (SOAP) para el enrutador.

Los usuarios tienen la posibilidad de consultar el dispositivo y realizar cambios en su configuración gracias a la API disponible. La aplicación NETGEAR Nighthawk para iOS y Android es el cliente principal que se conecta al servidor. Las vulnerabilidades que fueron atacadas se enumeran a continuación.

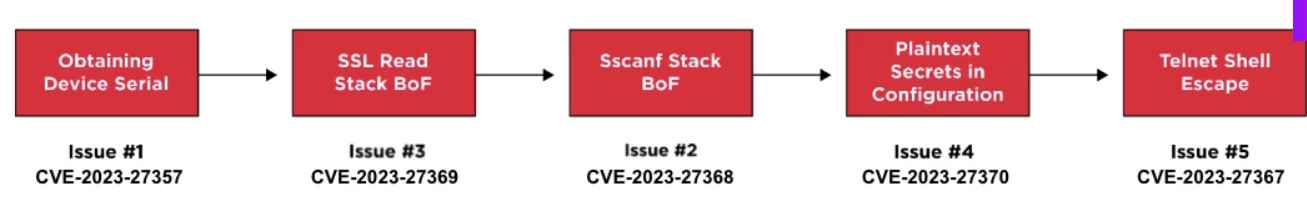

Pueden extraer el número de serie del dispositivo utilizando la vulnerabilidad CVE-2023-27357, que se conoce como información confidencial expuesta sin autenticación.

Mediante el uso de CVE-2023-27369, también conocido como desbordamiento de pila de lectura SSL, los investigadores pueden entregar una carga útil HTTPS sin estar limitados por los requisitos de tamaño.

Pueden crear una carga útil lo suficientemente grande como para reemplazar la IP del socket, omitir la autenticación y obtener la configuración del dispositivo mediante CVE-2023-27368, que es una vulnerabilidad de desbordamiento de pila sscanf.

Pudieron alterar la contraseña de administrador usando CVE-2023-27370 (Secretos de texto sin formato en la configuración), lo que nos permitió acceder a las respuestas de texto sin formato a las preguntas de seguridad, junto con el número de serie que obtuvimos antes.

Una vez que actualizaron la contraseña, pudieron enviar un paquete mágico al dispositivo para activar un servidor telnet limitado. Obtienen acceso a la raíz y ejecución remota de código en el dispositivo mediante el uso de la vulnerabilidad CVE-2023-27367, que es un escape de shell restringido.

Es posible comprometer los enrutadores RAX30 vulnerables al encadenar estos cinco CVE. La más grave de estas fallas permite la ejecución remota de código de autenticación previa en el dispositivo. Es posible comprometer los enrutadores RAX30 vulnerables al encadenar estos cinco CVE. La más grave de estas fallas permite la ejecución remota de código de autenticación previa en el dispositivo. NETGEAR corrigió las cinco vulnerabilidades descubiertas por Team82, tres de las cuales eran vulnerabilidades de alta gravedad que permiten la ejecución remota de código previo a la autenticación, la inyección de comandos o la omisión de autenticación.

El cargo Usas el enrutador NETGEAR Nighthawk, los hackers pueden ver lo que hace en Internet apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario