Los investigadores de VulnCheck han creado un nuevo ataque para el grave problema descubierto anteriormente en los servidores de PaperCut . Este exploit, que está etiquetado como CVE-2023-27350 y tiene una puntuación CVSS de 9,8, puede evitar la detección por cualquiera de las contramedidas existentes. La vulnerabilidad, identificada como CVE-2023-27350 y con un puntaje CVSS de 9.8, afecta las instalaciones de PaperCut MF y NG y puede ser abusada por un atacante no autenticado para ejecutar código arbitrario con privilegios SYSTEM. A pesar de que la empresa australiana parchó la vulnerabilidad el 8 de marzo de 2023, los primeros signos de explotación activa no aparecieron hasta el 13 de abril de 2023.

Desde entonces, varias organizaciones de amenazas, incluidos los atacantes de ransomware, han aprovechado la vulnerabilidad y la actividad posterior a la explotación ha resultado en la ejecución de instrucciones de PowerShell destinadas a entregar cargas útiles adicionales.

Ahora, VulnCheck ha lanzado un exploit de prueba de concepto (PoC) que puede eludir las firmas de detección previamente establecidas. Esto se logra aprovechando el hecho de que “PaperCut NG y MF ofrecen múltiples rutas para la ejecución del código”.

Los investigadores han hecho público un ataque de prueba de concepto que ejecuta el código de una manera distinta a cualquiera de las detecciones publicadas anteriormente.

Según los investigadores, solo hay dos variaciones de exploits públicos que son accesibles al público:

Exploits que ejecutan instrucciones de Windows utilizando la interfaz de secuencias de comandos de impresión PaperCut (variaciones de la vulnerabilidad Horizon3.ai).

Exploits que aprovechan la interfaz de scripts de impresión para lanzar un JAR malicioso (por ejemplo, consulte esta solicitud de extracción para Metasploit).

Ambos enfoques, como señalaron los especialistas, explotan la interfaz JavaScript incorporada en el sistema.

“Rhino es el motor de JavaScript y, además, ofrece a los usuarios la capacidad de ejecutar código Java arbitrario”. Según VulnCheck, “PaperCut Software implementó opciones de configuración para reducir el riesgo de este vector de ejecución de código arbitrario; sin embargo, debido a que el atacante tiene acceso administrativo completo, esas protecciones se desactivan fácilmente”.

Por el momento, hay tres tipos distintos de detecciones, cada una de las cuales se basa por separado en Sysmon (por ejemplo, análisis de creación de procesos), análisis de archivos de registro o firmas de red.

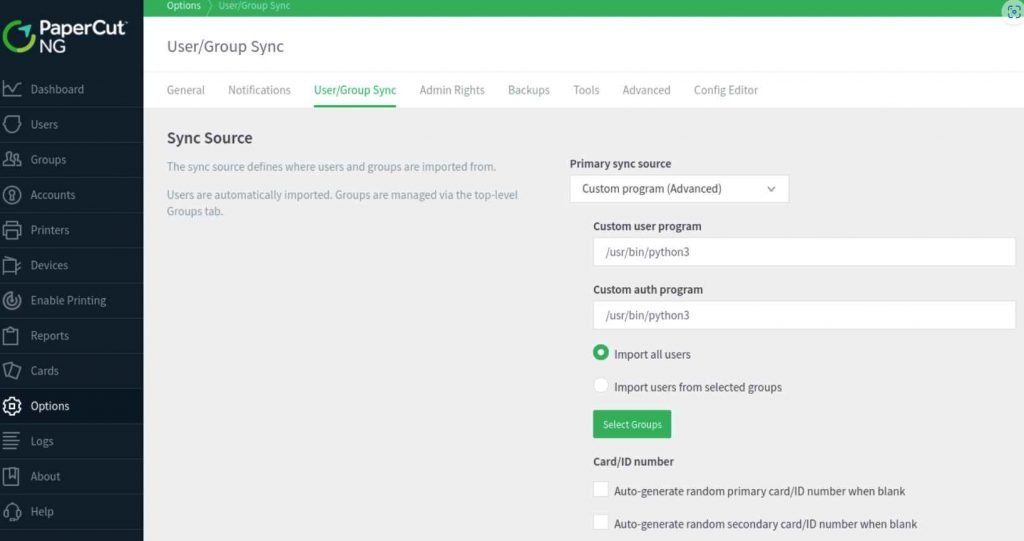

Los investigadores mostraron cómo aprovechar la vulnerabilidad haciendo un mal uso de la función “User/Group Sync”.

El ataque de prueba de concepto desarrollado por VulnCheck cambió el programa de autenticación en Linux a “/usr/sbin/python3”, mientras que en Windows lo cambió a “C:\Windows\System32\ftp.exe”. Al intentar iniciar sesión en un servidor vulnerable, los actores de amenazas pueden ejecutar código arbitrario en el servidor proporcionando una combinación maliciosa de nombre de usuario y contraseña. Sin desencadenar ninguna de las detecciones conocidas, el enfoque de ataque podría usarse para descargar un shell inverso personalizado alojado en un servidor remoto en Windows o ejecutar un shell inverso de Python en Linux. Ambas acciones se pueden realizar sin necesidad de privilegios de administrador.

De acuerdo con la información proporcionada por VulnCheck, un usuario administrador que apunte a PaperCut NG y hackers pueden usar numerosas rutas diferentes para ejecutar código arbitrario.

El cargo Nueva forma de hackear a millones de usuarios usando el software de impresora Papercut apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario