Los investigadores de la Unidad 42 descubrieron una versión de Mirai conocida como IZ1H9 que explotaba muchas vulnerabilidades para propagarse. Los actores de amenazas explotan las siguientes vulnerabilidades para atacar servidores Linux desprotegidos y dispositivos de red que ejecutan el sistema operativo:

Vulnerabilidad de inyección de comando Tenda G103, denominada CVE-2023-27076

Vulnerabilidad de inyección de comando LB-Link, también conocida como CVE-2023-26801

CVE-2023-26802: vulnerabilidad de ejecución remota de código DCN DCBI-Netlog-LAB

Vulnerabilidad de ejecución remota de código Zyxel

Los dispositivos que se han visto comprometidos pueden estar completamente controlados por los atacantes que los explotaron y convertirse en miembros de la red de bots. Estos dispositivos tienen el potencial de usarse en la comisión de más ataques, como los ataques de denegación de servicio distribuido (DDoS). IZ1H9 presenta un riesgo significativo ya que explota muchas vulnerabilidades y puede tomar el control completo de los dispositivos afectados, que luego se convierten en miembros de su botnet. Desde noviembre de 2021, cuando se vio por primera vez en la naturaleza, la versión Mirai IZ1H9 se ha vinculado a varias iniciativas diferentes. Lo más probable es que estas actividades sean obra de un solo actor de amenazas, como lo demuestran signos cruciales, como descargadores de scripts de shell de malware similares, las mismas claves de descifrado XOR y el uso de funciones idénticas.

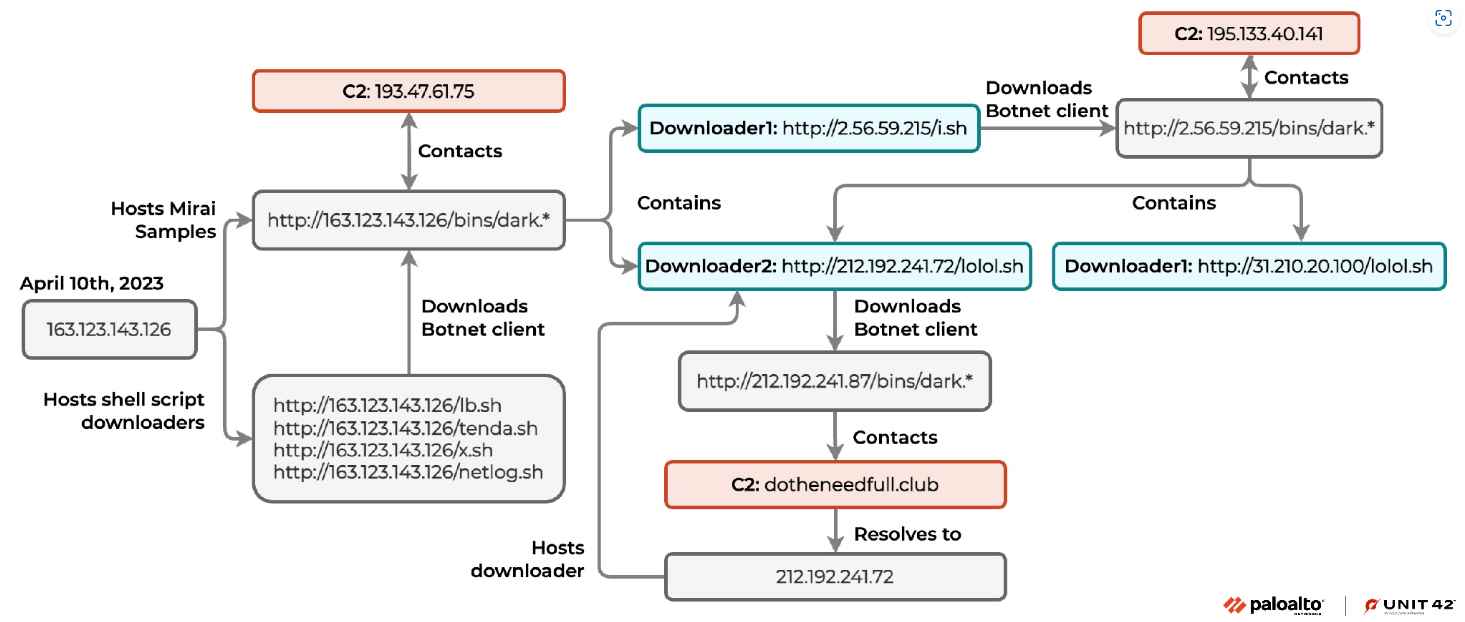

El 10 de abril de 2023, los investigadores descubrieron un tráfico extraño que apuntaba a un descargador de scripts de shell llamado ‘lb.sh’ y se originaba en una determinada IP. En el caso de que se realizara con éxito, el descargador primero borraría los registros, ocultando las operaciones que había estado haciendo, y luego descargaría clientes de bot personalizados para trabajar con una variedad de arquitecturas de Linux. En el último paso, altera las reglas de iptable del dispositivo, lo que hace que las conexiones de red de muchos puertos se interrumpan. Las víctimas tendrán más dificultades para recuperar dispositivos remotos como resultado de esta estrategia.

Después de investigar más, resultó que había otras dos URL en línea que tenían descargadores de scripts de shell. Estos descargadores tenían clientes de botnet que se comunicaban con un servidor de comando y control (C2), así como con otras URL que alojaban scripts de shell. Se observó que los descargadores de scripts de shell descargaban clientes de botnet desde un conjunto predeterminado de lugares y se ponían en contacto con varios dominios C2.

Después de hacer un análisis de las muestras que se descargaron, los investigadores llegaron a la conclusión de que constituían un subtipo de la botnet Mirai conocida como IZ1H9. Desde su descubrimiento en agosto de 2018, IZ1H9 ha llamado mucho la atención y sigue siendo una de las variaciones de Mirai más activas. IZ1H9, como el Mirai original, evita la ejecución de un rango de bloques de IP, elimina otros procesos de botnet e intenta conectarse a una dirección C2 codificada. Esta es solo una de las numerosas similitudes entre las dos variantes.

Los ataques de ejecución remota de código continúan siendo los peligros más frecuentes y preocupantes que afectan a los servidores Linux y los dispositivos IoT. Los dispositivos IoT han sido durante mucho tiempo un objetivo rentable para los actores de amenazas. Los dispositivos que son susceptibles a ataques y se dejan expuestos pueden resultar en un peligro mayor.

Incluso si las vulnerabilidades que está explotando esta amenaza no son tan difíciles de explotar, su efecto no disminuye, ya que aún pueden resultar en la ejecución remota de código. Una vez que el atacante ha obtenido el control de un dispositivo susceptible, puede agregar ese dispositivo y cualquier otro que haya sido pirateado a su red de bots. Esto les permite llevar a cabo más ataques, como una denegación de servicio distribuida.

Se recomienda encarecidamente que se implementen parches y actualizaciones siempre que sea posible para protegerse contra este peligro.

El cargo Mirai Botnet está de vuelta con una nueva versión IZ1H9 ¿Cómo detectarlo? apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario