El grupo de extorsión Money Message atacó a MSI en marzo, afirmando haber tomado 1,5 TB de datos. El firmware, el código fuente y las bases de datos se incluyeron en este material. Cuando no se cumplió con la demanda de rescate de $ 4 millones, la organización de ransomware comenzó a distribuir el material robado en su sitio web de fuga de datos. El código fuente del firmware utilizado en las placas base de MSI se incluyó en la información robada de la corporación. Además, el código fuente comprometido incluía las claves privadas de Intel Boot Guard para 116 dispositivos MSI, así como las claves privadas de firma de imágenes para 57 productos MSI. El hardware moderno de Intel debe incluir Intel Boot Guard, una característica de seguridad crucial destinada a detener la carga de códigos maliciosos conocidos como rootkits UEFI. Es esencial para garantizar que se cumplan los criterios de arranque seguro de UEFI de Windows. El firmware malicioso puede permanecer mucho tiempo después de que se restaura un sistema operativo,

Intel Boot Guard confirma la validez de una imagen de firmware al determinar si se firmó con una clave de firma privada legítima y una clave pública integrada en el hardware de Intel. El firmware solo se puede cargar en el dispositivo una vez que se haya confirmado. En tal caso, el firmware está deshabilitado. Intel está investigando agresivamente la reciente divulgación de claves privadas relacionadas con la función de seguridad Intel Boot Guard. Se cree que las claves públicas necesarias para validar el software firmado con las claves reveladas están integradas en el hardware de Intel, lo que hace que las claves publicadas sean un problema grave. En los dispositivos que emplean las claves divulgadas, la confiabilidad de la característica de seguridad está en riesgo a menos que estas claves no se puedan cambiar.

En Twitter, Binary publicó una advertencia sobre los posibles efectos de las claves robadas en el sistema Intel Boot Guard. Según la alerta, un atacante puede firmar firmware modificado para los dispositivos afectados utilizando las claves privadas reveladas, eludiendo la verificación de Intel Boot Guard y haciendo que la tecnología sea inútil.

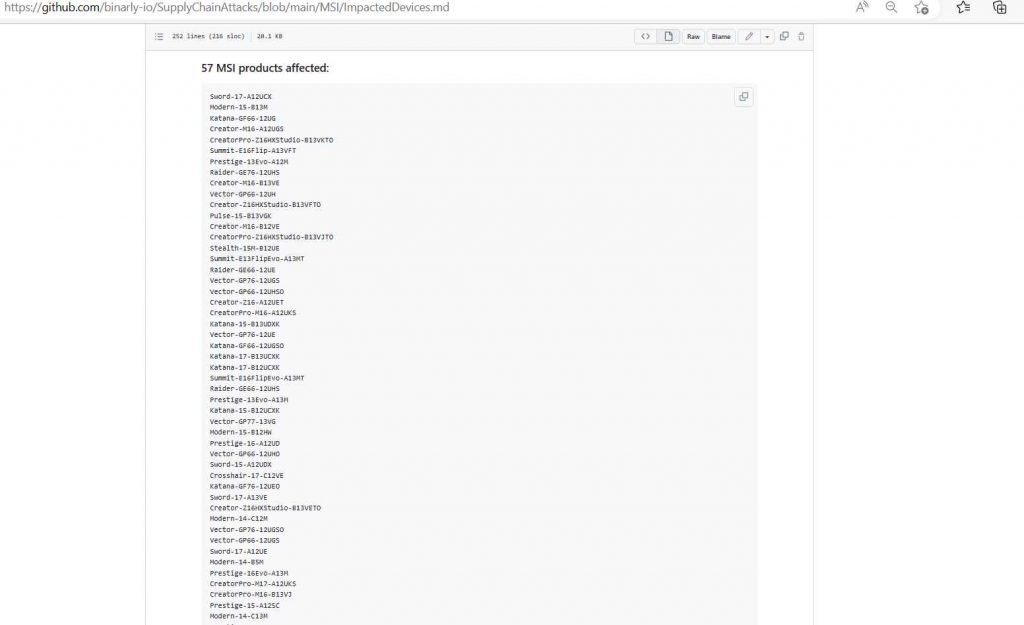

Es posible que la mayoría de los actores de amenazas no encuentren uso para las claves expuestas, pero los atacantes expertos han empleado firmware malicioso en el pasado, incluidos los autores del malware CosmicStrand y BlackLotus UEFI. Binary ha hecho pública una lista de los 116 productos MSI que supuestamente se ven afectados por las claves Intel Boot Guard robadas. Dado que los atacantes ahora pueden crear actualizaciones de firmware maliciosas en dispositivos vulnerables sin preocuparse de que la función de seguridad los descubra, la filtración enfatiza la necesidad urgente de que Intel y MSI resuelvan el posible agujero en la protección Intel Boot Guard. La brecha puede haber dejado a los dispositivos MSI con CPU 11th Tiger Lake, 12th Adler Lake y 13th Raptor Lake incapaces de utilizar Intel Boot Guard.

El cargo 57 modelos de laptops MSI son inseguros ya que pueden ser hackeados con los ataques UEFI apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario