Para que su aplicación o servidor en línea sea seguro, se necesitan certificados SSL/TLS. Si bien muchas autoridades de certificación confiables cobran una tarifa por los certificados SSL/TLS, también es factible crear su propio certificado usando OpenSSL. No obstante, los certificados autofirmados pueden cifrar su tráfico en línea incluso si no cuentan con la aprobación de una organización acreditada. El equipo de OpenSSL publicó un aviso que describe el problema de alta gravedad CVE-2023-2650. Sin embargo, dado que OpenSSL es una de las bibliotecas de cifrado más utilizadas y alimenta una cantidad significativa del tráfico protegido por TLS de Internet, esto aún podría ser una preocupación.

Aunque no es la más grave, esta vulnerabilidad moderada podría hacer que OpenSSL funcione con menos rapidez al retrasar el procesamiento de ciertos componentes criptográficos.

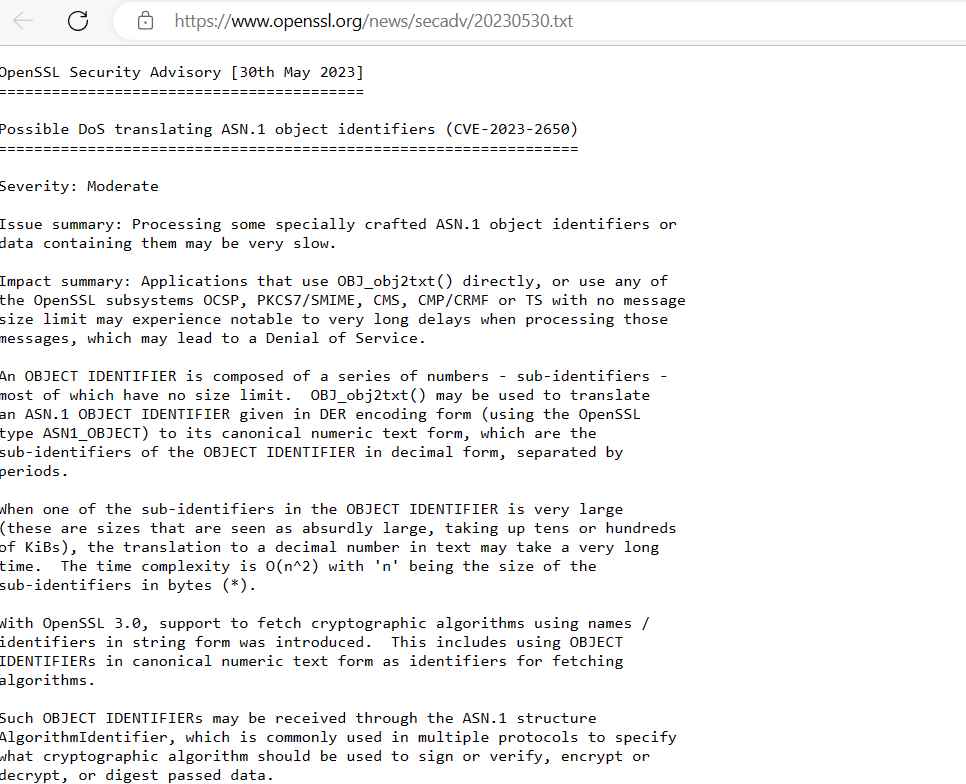

En el contexto de OpenSSL, los ID de objeto para ASN.1 (Notación de sintaxis abstracta uno) se utilizan para identificar y especificar algoritmos criptográficos. Esto hace que ciertos ID de objeto ASN.1 creados específicamente o los datos que los contienen se procesen con mucha lentitud.

Las aplicaciones que utilizan directamente OBJ_obj2txt() o utilizan cualquiera de los subsistemas de OpenSSL sin un límite de tamaño de mensaje (OCSP, PKCS7/SMIME, CMS, CMP/CRMF o TS) pueden tener retrasos notables o muy prolongados al procesar dichos mensajes, lo que puede resultar en una Denegación de Servicio.

Los subidentificadores, la mayoría de los cuales no tienen restricciones de tamaño, constituyen un identificador de objeto. Usando el tipo OpenSSL ASN1_OBJECT, uno puede convertir un IDENTIFICADOR DE OBJETO ASN.1 proporcionado en formato de codificación DER a su formato de texto numérico canónico, que consta de los subidentificadores del IDENTIFICADOR DE OBJETO en formato decimal, separados por puntos.

La conversión a un número decimal en el texto puede llevar mucho tiempo cuando uno de los subidentificadores en el IDENTIFICADOR DE OBJETO es extremadamente grande (estos son tamaños que se perciben como escandalosamente enormes, ocupando decenas o cientos de KiB). El tamaño de los subidentificadores en bytes (*), donde ‘n’ es el número, determina la complejidad temporal como O(n2).

La capacidad de obtener métodos criptográficos usando nombres o ID en forma de cadena se agregó con OpenSSL 3.0. Esto incluye utilizar ID de OBJETO como ID para obtener algoritmos en formato de texto numérico canónico.

La estructura AlgorithmIdentifier de ASN.1, que se utiliza a menudo en varios protocolos para definir qué método criptográfico se debe utilizar para firmar o verificar, cifrar o descifrar o digerir los datos suministrados, puede utilizarse para aceptar dichos IDENTIFICADORES DE OBJETO.

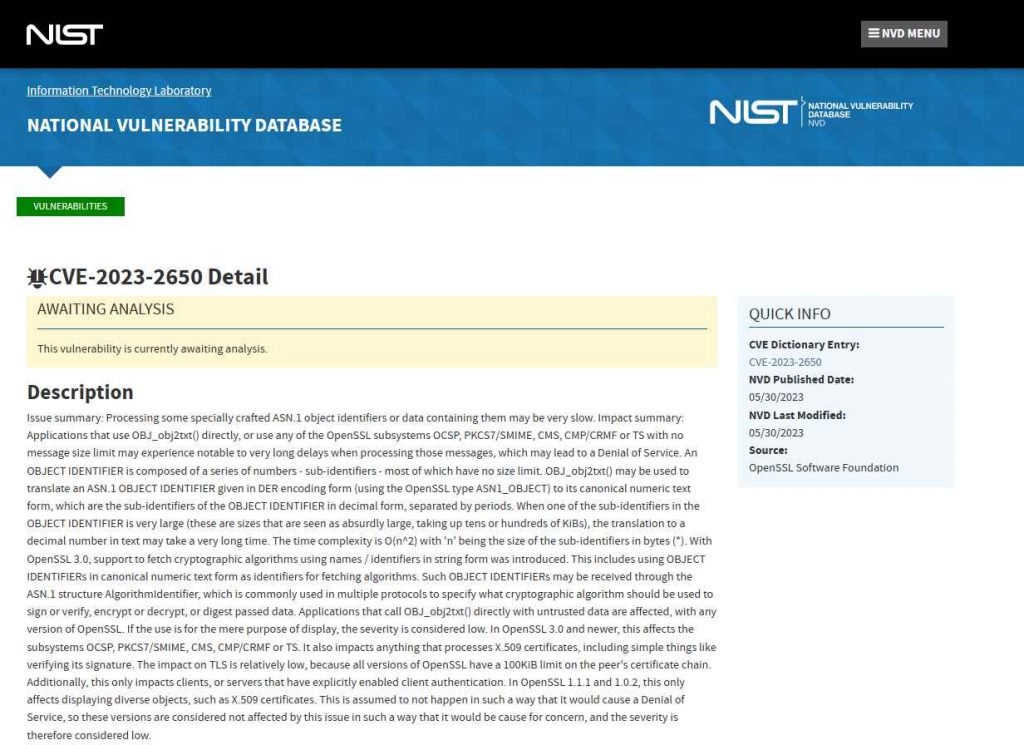

Con cualquier versión de OpenSSL, las aplicaciones que usan directamente OBJ_obj2txt() con datos que no son de confianza son vulnerables. La gravedad se considera mínima si el uso es solo para fines de exhibición.

Esto afecta a los subsistemas OCSP, PKCS7/SMIME, CMS, CMP/CRMF o TS en OpenSSL 3.0 y posteriores. Afecta a cualquier cosa que use certificados X.509, incluidas operaciones simples como confirmar su firma.

Debido a la restricción de 100 KiB en la cadena de certificados del par en todas las versiones de OpenSSL, el efecto en TLS es mínimo. Además, solo se ven afectados los clientes o servidores que hayan habilitado expresamente la autenticación del cliente.

Esto solo afecta la presentación de ciertos objetos, como los certificados X.509, con OpenSSL 1.1.1 y 1.0.2. Se cree que estas versiones no se ven afectadas por el problema en la medida en que sería preocupante y, por lo tanto, la gravedad se considera baja. Se espera que esto no ocurra de una manera que resulte en una denegación de servicio.

Es fundamental mantener nuestros sistemas actualizados mientras sigamos dependiendo de los servicios criptográficos de OpenSSL para prevenir ataques DoS como el CVE-2023-2650 y garantizar el máximo grado de seguridad y eficacia.

El cargo Reduzca el tráfico de los sitios webs que usan OpenSSL explotando CVE-2023-2650 apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario