Atlassian ha implementado correcciones para remediar una vulnerabilidad de seguridad crítica que afecta a su producto Bitbucket Server and Data Center.

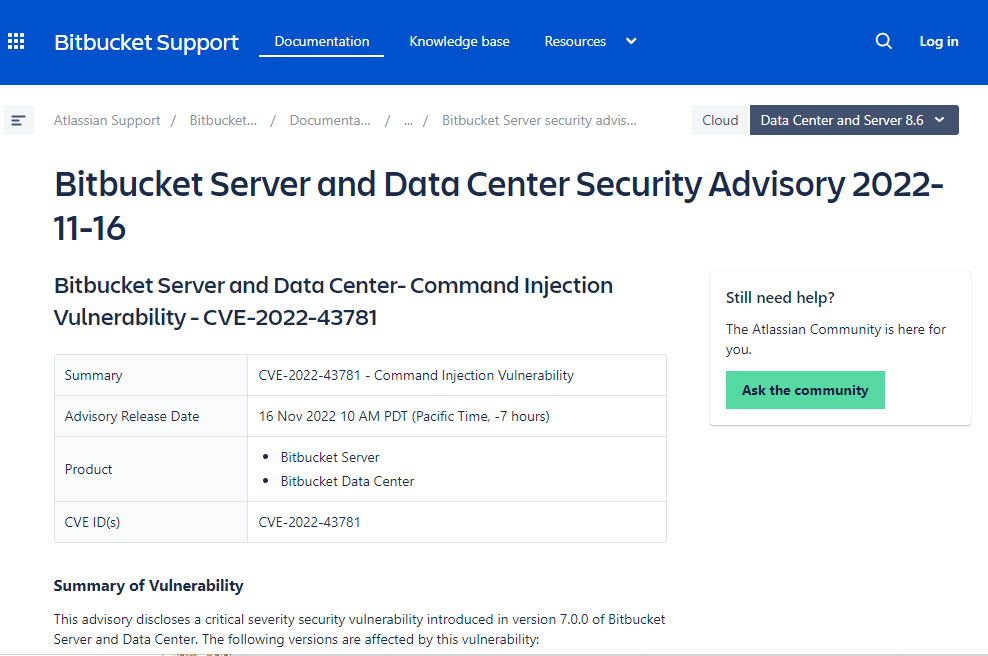

La vulnerabilidad rastreado como CVE-2022-43781 se ha caracterizado como una vulnerabilidad de inyección de comandos que utiliza variables de entorno que podrían explotarse a través de solicitudes especialmente diseñadas.

“Existe una vulnerabilidad de inyección de comandos que utiliza variables de entorno en Bitbucket Server y Data Center. Un atacante con permiso para controlar su nombre de usuario puede explotar esta vulnerabilidad para obtener la ejecución del código y ejecutar el código en el sistema”, dijo Atlassian en un aviso.

La vulnerabilidad afecta a todas las versiones de Bitbucket Server and Data Center de la 7.0 a la 7.21. Las versiones 8.0 a 8.4 de Bitbucket Server y Data Center también se ven afectadas por esta vulnerabilidad si se establece mesh.enabled=false en bitbucket.properties.

La compañía dijo que las instancias de Bitbucket Server y Data Center que ejecutan PostgreSQL no se ven afectadas por esta vulnerabilidad

En cambio, recomienda que los usuarios actualicen a la última versión de la aplicación o deshabiliten el “Registro público ” . Deshabilitar el registro público cambiaría el vector de ataque de un ataque no autenticado a uno autenticado, lo que reduciría el riesgo de explotación. Para deshabilitar esta configuración, vaya a Administración > Autenticación y desmarque la casilla de verificación Permitir registro público ”.

Sin embargo, los usuarios autenticados ADMIN o SYS_ADMIN todavía tienen la capacidad de explotar la vulnerabilidad cuando el registro público está deshabilitado.

“Por esta razón esta mitigación debe tratarse como un paso temporal y se recomienda a los clientes que actualicen a una versión fija lo antes posible”, advirtió la empresa en su aviso sobre CVE-2022-43781.

El cargo CVE-2022-43781: vulnerabilidad crítica del servidor Atlassian Bitbucket apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario