Las siguientes técnicas han sido hechas públicas por un investigador que desea permanecer en el anonimato. Se pueden usar para eludir ciertos filtros del dispositivo Secure Email Gateway de Cisco y propagar malware mediante correos electrónicos cuidadosamente escritos.

El investigador reconoció haberse comunicado con el proveedor pero dijo que no pudieron obtener una respuesta adecuada de manera oportuna. No debería haber demoras adicionales en hacer públicos los hilos porque la complejidad del ataque es mínima y un tercero ya ha revelado los exploits, afirmó el investigador.

Las técnicas de derivación confían en la “tolerancia a errores y varias capacidades de decodificación MIME de los clientes de correo electrónico”. El investigador afirma que un atacante puede eludir las empresas protegidas por Cisco Secure Email Gateway mediante el uso de una de las tres técnicas que afectan a los clientes de correo electrónico, incluidos Outlook, Thunderbird, Mutt, Vivaldi y otros.

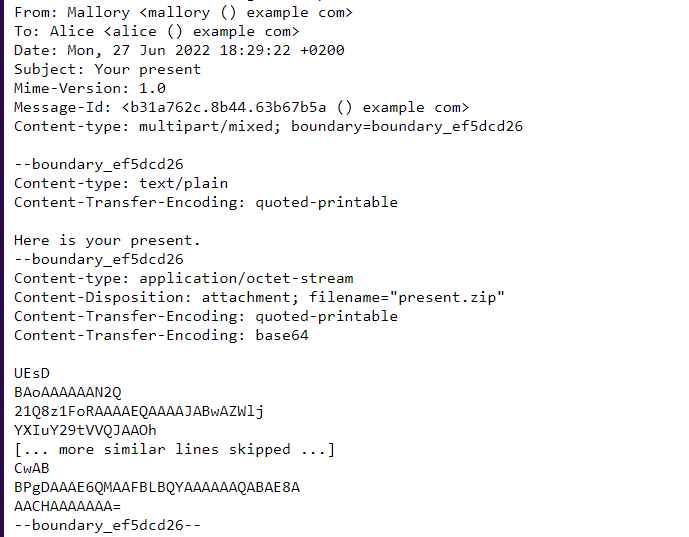

PRIMERA TECNICA: BASE 64 CAMUFLADA

Guía paso a paso:

- Utilice un cliente de correo electrónico convencional o una codificación MIME estándar, como la codificación de transferencia de contenido base64, para crear un correo electrónico con el archivo adjunto malicioso.

- Para hacer que las líneas en el bloque codificado en base64 tengan longitudes variables mientras se mantienen juntas grupos de cuatro letras base64 (que codifican tres bytes), inserte aleatoriamente saltos de línea CR+LF. Esto está destinado a evitar violaciones del estándar MIME y evitar algoritmos simples que puedan identificar base64 incluso cuando no está en contexto.

- Coloque el encabezado contradictorio “Codificación de transferencia de contenido: imprimible entre comillas” antes del encabezado de codificación de transferencia de contenido del archivo adjunto. El estándar MIME se ha roto aquí.

- Si el mensaje tiene encabezados de longitud de contenido, elimínelos.

Incluso si el archivo adjunto contiene malware fácilmente reconocible, como el virus de prueba Eicar, los correos electrónicos enviados de esta manera pasarán a través de las puertas de enlace afectadas y se considerará que están libres de malware. Por otro lado, muchas aplicaciones de correo electrónico conocidas mostrarán el archivo adjunto y lo reproducirán con precisión después de guardarlo.

Sistemas afectados

Se utilizó un archivo zip que contenía el virus de prueba Eicar y Cisco Secure Email Gateways que ejecutan AsyncOS 14.2.0-620, 14.0.0-698 y otras versiones para probar este ataque con éxito. Microsoft Outlook para Microsoft 365 MSO (versión 2210 compilación 16.0.15726.20070), Mozilla Thunderbird 91.11.0 (64 bits), Vivaldi 5.5.2805.42, Mutt 2.1.4-1ubuntu1.1 y otros clientes de correo electrónico se encuentran entre los que se vieron afectados .

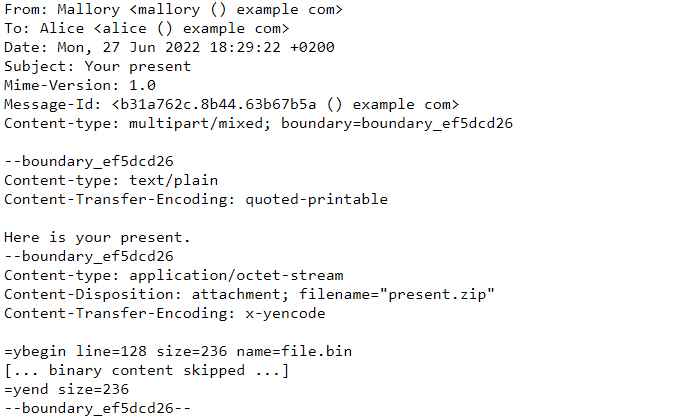

2. SEGUNDA TECNICA: CODIFICACIÓN YENC

Los clientes de Usenet utilizan con frecuencia la codificación conocida como yEncode, o simplemente yEnc. Algunos clientes de correo electrónico también pueden decodificar componentes MIME que utilizan esta codificación. Si una víctima usa un determinado cliente de correo electrónico, un atacante remoto que use esta codificación para un archivo adjunto de correo electrónico malicioso puede tener éxito en entregar la carga útil a la víctima mientras evita la detección por parte de las puertas de enlace afectadas.

Otros clientes de correo electrónico mantendrán el archivo adjunto en un estado sin descifrar, haciéndolo inofensivo.

Sistemas afectados :

Se utilizó un archivo zip que contenía el virus de prueba Eicar y Cisco Secure Email Gateways que ejecutan AsyncOS 14.2.0-620, 14.0.0-698 y otras versiones para probar este ataque con éxito. El cliente de correo electrónico Mozilla Thunderbird 91.11.0 se vio afectado (64 bits).

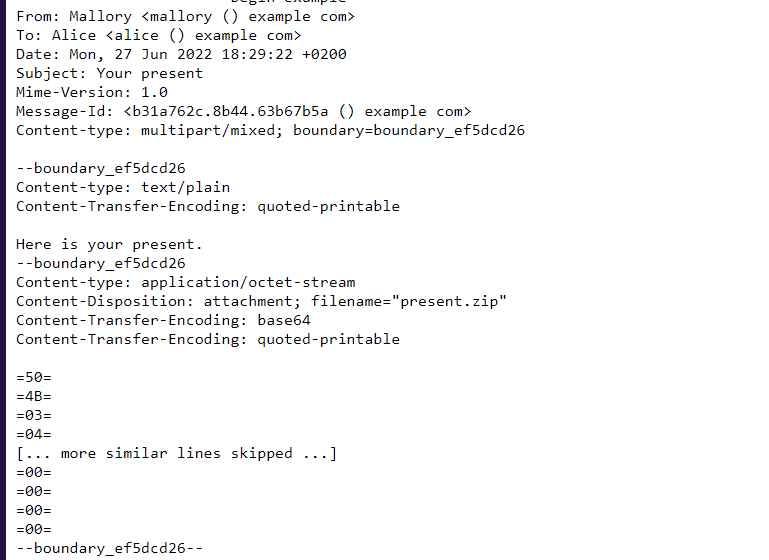

TERCERA TECNICA: CLOAKEDQUOTES-PRINTABLE

Los roles de quoted-printable y base64 se han invertido en esta técnica, que es comparable al método 1. La carga útil debe codificarse quoted-printable, pero cada byte debe codificarse en lugar de solo los bytes no imprimibles, y cada línea debe codificarse. incluir una continuación. Los encabezados en conflicto ahora se presentan en el orden imprimible citado en base64.

Sistemas afectados:

Se utilizó un archivo zip que contenía el virus de prueba Eicar y Cisco Secure Email Gateways que ejecutan AsyncOS 14.2.0-620, 14.0.0-698 y otras versiones para probar este ataque con éxito. Vivaldi 5.5.2805.42 (64 bits) y Mutt 2.1.4-1ubuntu1.1 fueron los clientes de correo electrónico afectados.

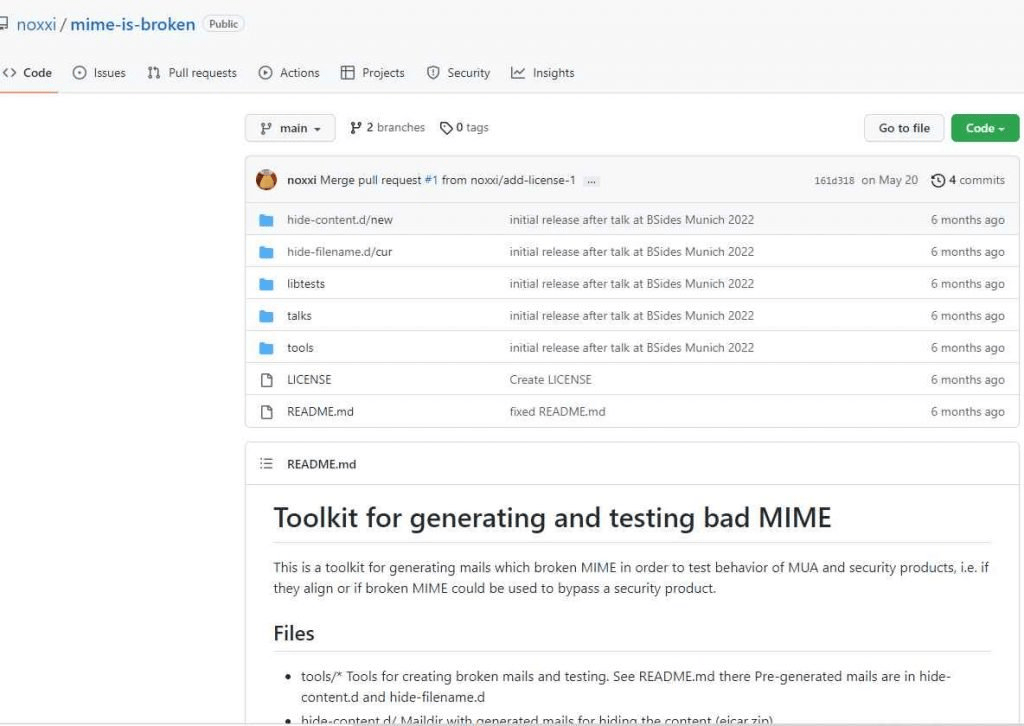

El investigador que reveló las técnicas de desvío mencionó un conjunto de herramientas de código abierto hecho para crear correos electrónicos de prueba para soluciones de seguridad para ver qué tan bien se defienden contra tales ataques. El investigador dijo que si bien la solución de Cisco aborda las técnicas utilizadas por la herramienta de código abierto, no las bloquea por completo.

El cargo 3 Técnicas que permiten eludir los correos de phishing a través de Cisco secure email gateway. Estas técnicas están siendo utilizadas activamente por bandas de ransomware apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario