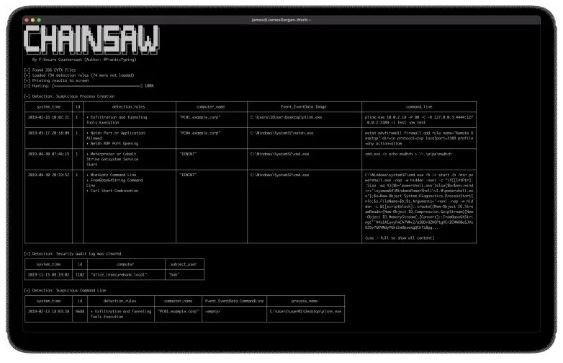

Chainsaw: busque y busque rápidamente a través de los registros de eventos de Windows

Chainsaw proporciona una poderosa capacidad de “primera respuesta e informático forense” para identificar rápidamente las amenazas dentro de los registros de eventos de Windows. Ofrece un método genérico y rápido para buscar palabras clave en los registros de eventos e identificar amenazas mediante la lógica de detección integrada y la compatibilidad con las reglas de detección Sigma.

Rasgo

- Busque y extraiga registros de eventos por ID de eventos, coincidencia de cadenas y patrones de expresiones regulares

- Busque amenazas usando las reglas de detección de Sigma y la lógica de detección integrada personalizada

- Rápido como un rayo, escrito en óxido, envolviendo la biblioteca del analizador EVTX

- Etiquetado de documentos (coincidencia de lógica de detección) proporcionado por TAU Engine Library

- Salida en formato de tabla ASCII, formato CSV o formato JSON

Lógica de caza

Coincidencia de reglas Sigma

Con los parámetros –rules y –mapping , puede especificar un directorio que contenga un subconjunto de reglas de detección SIGMA (o simplemente todo el repositorio SIGMA git) y Chainsaw cargará, convertirá y ejecutará automáticamente estas reglas en los registros de eventos proporcionados. El archivo de mapeo le dice a Chainsaw contra qué ID de evento ejecutar las reglas de detección y qué campos son relevantes. De forma predeterminada, se admiten los siguientes ID de eventos:

| Tipo de evento | Identificador de evento |

|---|---|

| Creación de Procesos (Sysmon) | 1 |

| Conexiones de red (Sysmon) | 3 |

| Cargas de imágenes (Sysmon) | 7 |

| Creación de archivos (Sysmon) | 11 |

| Eventos de Registro (Sysmon) | 13 |

| Bloques de secuencias de comandos de Powershell | 4104 |

| Creación de procesos | 4688 |

| Creación de tareas programadas | 4698 |

| Creación de servicios | 7045 |

Lógica integrada

- Extracción y análisis de alertas de Windows Defender, F-Secure, Sophos y Kaspersky AV

- Detección de registros de eventos clave que se borran o el servicio de registro de eventos que se detiene

- Usuarios que se crean o agregan a grupos de usuarios confidenciales

- Fuerza bruta de cuentas de usuarios locales

- Inicios de sesión RDP

Puede especificar el indicador –lateral-all en Chainsaw para analizar y extraer 4624 tipos de inicio de sesión adicionales (inicios de sesión de red, servicio, lote, etc.) relacionados con un posible movimiento lateral que puede ser interesante para las investigaciones.

Registro de cambios v2.3

Esta versión contiene los siguientes cambios de nota:

- Nombre de archivo de salida para salida basada en JSON

- Mostrar el archivo culpable cuando se produzcan errores de búsqueda

- Ajustes y mejoras en los argumentos de la línea de comandos.

Instalar y usar

El cargo Chainsaw: Herramienta de informático forense a través de los registros de eventos de Windows apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario