En septiembre de 2021, SOVA, un nuevo troyano bancario para Android, se anunció en un conocido foro clandestino. Aunque en ese momento el autor afirmó que el malware aún estaba en desarrollo, en realidad ya tenía múltiples capacidades y básicamente estaba casi en la fase de lanzamiento al mercado.

Además, los autores de SOVA mostraron una plan con la futura actualización del malware.

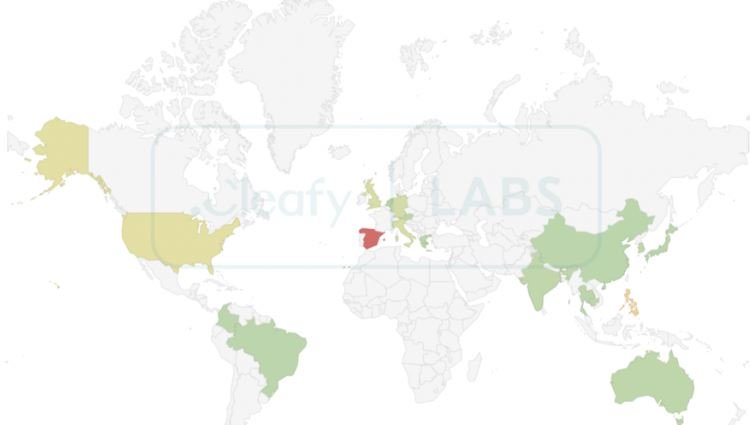

Hasta marzo de 2022, los investigadores encontraron múltiples versiones de SOVA y algunas de estas características ya estaban implementadas, como: interceptación 2FA, robo de cookies e inyecciones para nuevos objetivos y países (por ejemplo, múltiples bancos filipinos).

En julio de 2022, expertos descubrieron una nueva versión de SOVA (v4) que presenta nuevas capacidades y parece estar dirigida a más de 200 aplicaciones móviles, incluidas aplicaciones bancarias y cripto bolsas/carteras.

Actualizaciones – SOVA v4

A partir de mayo de 2022, los actores de amenazas detrás de SOVA comenzaron a entregar una nueva versión de su malware, escondiéndose dentro de aplicaciones Android falsas que aparecen con el logotipo de algunas famosas, como Chrome, Amazon, la plataforma NFT u otras.

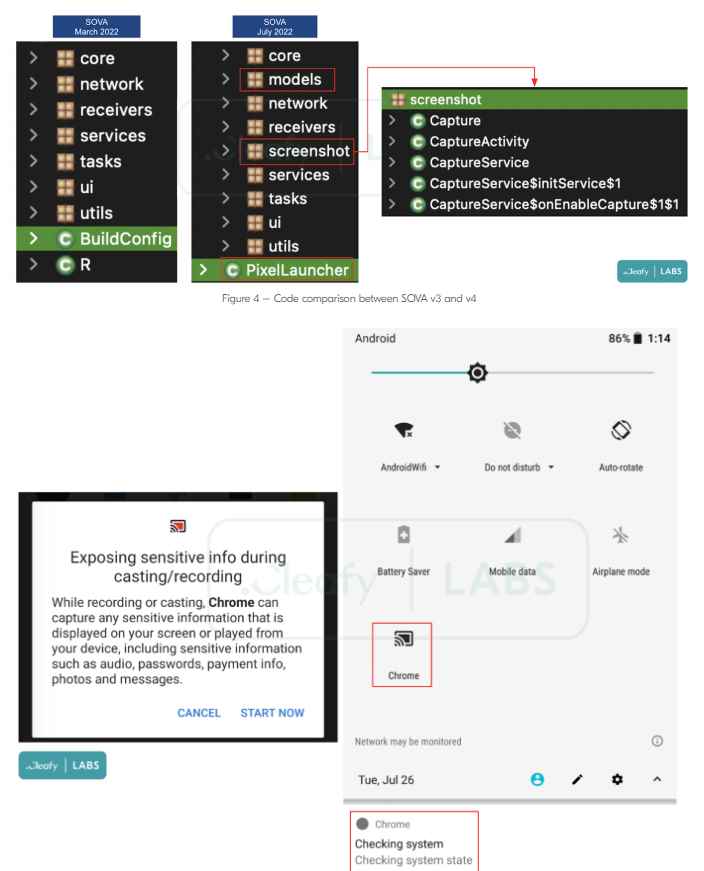

A diferencia de las versiones anteriores, esta vez se agregaron varios códigos nuevos, la parte más interesante está relacionada con la capacidad de VNC. Esta característica ha estado en la hoja de ruta de SOVA desde septiembre de 2021 y esa es una fuerte evidencia de que los actores de amenazas actualizan constantemente el malware con nuevas características y capacidades.

A partir de SOVA v4, los actores de amenazas pueden obtener capturas de pantalla de los dispositivos infectados para recuperar más información de las víctimas. Además, el malware también es capaz de registrar y obtener cualquier información sensible. Estas características, combinadas con los servicios de Accesibilidad, permiten a estos realizar gestos y, en consecuencia, actividades fraudulentas desde el dispositivo infectado, como ya hemos visto. en otros troyanos bancarios para Android (por ejemplo, Oscorp o BRATA ).

Con SOVA v4, ellos pueden administrar múltiples comandos, como: hacer clic en la pantalla, deslizar, copiar/pegar y la capacidad de mostrar una pantalla superpuesta para ocultar la pantalla a la víctima. Sin embargo, se observó que aún se envían múltiples registros de información al C2. Este comportamiento es un fuerte indicador de que SOVA todavía está pasando por un proceso de desarrollo, mientras que los TA están implementando nuevas funciones y capacidades.

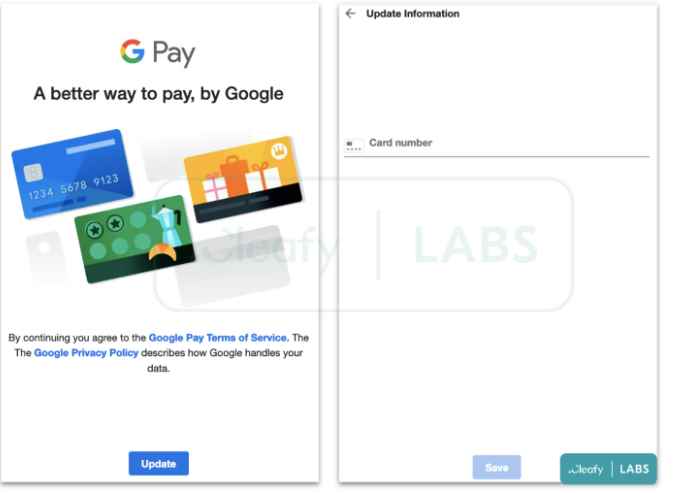

Además, en SOVA v4, el mecanismo de robo de cookies se refactorizó y mejoró. En particular, los TA especificaron una lista completa de los servicios de Google que les interesa robar (por ejemplo, Gmail, GPay y Google Password Manager), además de una lista de otras aplicaciones. Para cada una de las cookies robadas, SOVA también recopilará información adicional como “es solo http”, su fecha de vencimiento, etc.

Otra actualización interesante sobre SOVA v4 es la refactorización de su módulo de “protecciones”, cuyo objetivo es protegerse de las acciones de diferentes víctimas. Por ejemplo, si el usuario intenta desinstalar el malware desde la configuración o presionando el ícono, SOVA puede interceptar estas acciones y prevenirlas (a través del abuso de las Accesibilidades) regresando a la pantalla de inicio y mostrando un brindis (pequeña ventana emergente ) que muestra “Esta aplicación está protegida” .

Una peculiaridad de SOVA v4 es la reubicación del “núcleo” del malware. Al igual que el principal troyano bancario de Android, SOVA usa el .apk solo para descomprimir un archivo .dex que contiene las funcionalidades maliciosas reales del malware. En la versión anterior, SOVA almacenaba el archivo .dex dentro del directorio de la aplicación, mientras que en la versión actual utiliza el directorio de almacenamiento compartido de un dispositivo (“Android/obb/”) para almacenarlo.

Por último, en SOVA v4, se dedicó un módulo completamente nuevo al intercambio Binance y Trust Wallet (monedero criptográfico oficial de Binance). Para ambas aplicaciones, los TA tienen como objetivo obtener información diferente, como el saldo de la cuenta, diferentes acciones realizadas por la víctima dentro de la aplicación y, finalmente, incluso la frase semilla (una colección de palabras) utilizada para acceder a la billetera criptográfica.

Panel y comunicaciones C2

Las comunicaciones entre SOVA v4 y C2 no cambiaron en comparación con la versión anterior (v3), excepto por el nuevo comando (vncinfo) utilizado para su nueva función VNC. Mientras tanto, también se actualizó el panel C2 de SOVA en comparación con la primera versión publicada por el autor en septiembre de 2021, con algunas funciones nuevas y un rediseño completo de la interfaz de usuario

Nuevos objetivos

La primera versión de SOVA tenía casi 90 aplicaciones específicas (incluidos bancos, monedero/intercambio de criptomonedas y aplicaciones de compras genéricas), inicialmente enumeradas y almacenadas en el archivo packageList.txt dentro de la carpeta assets/. En las muestras más recientes, este archivo se eliminó y las aplicaciones objetivo se administran a través de las comunicaciones entre el malware y el C2.

La cantidad de aplicaciones específicas ha crecido más rápido, en comparación con las fases iniciales de SOVA: durante marzo de 2022 se agregaron varios bancos filipinos y luego, durante mayo de 2022, también se agregó otra lista de aplicaciones bancarias.

Para obtener la lista de aplicaciones objetivo, SOVA envía la lista de todas las aplicaciones instaladas en el dispositivo al C2, inmediatamente después de que se haya instalado. En este punto, el C2 devuelve al malware la lista de direcciones para cada aplicación objetivo y almacena esta información dentro de un archivo XML.

Otro dato interesante por parte del equipo de Cleafy es que en algunas de las muestras analizadas de SOVA v4, se eliminó la lista de regiones de la CEI utilizada en las versiones anteriores (utilizada para excluir a estos países de los ataques) y, en el momento de redactar este informe, se eliminaron todos los idiomas iniciales en ruso y se eliminaron las aplicaciones dirigidas a Ucrania.

Más actualizaciones – SOVA v5

Durante la revisión del documento sobre SOVA v4, detectaron en la plataforma de inteligencia de amenazas (Cleafy ASK) varias muestras que parecen pertenecer a una variante adicional de SOVA (v5); Por lo que ofrecieron una descripción general de esta variante.

Al analizar el código del malware, los investigaron observaron una gran refactorización del código, la adición de nuevas funciones y algunos pequeños cambios en las comunicaciones entre el malware y el servidor C2. Además, las muestras de SOVA v5 que analizaron no presentan el módulo VNC que observaron en SOVA v4: la hipótesis es que simplemente aún no estaba integrado en la versión v5. De hecho, el malware parece estar aún en desarrollo debido a la presencia de múltiples registros utilizados para la depuración.

Aunque hay varios cambios, la característica más interesante agregada en SOVA v5 es el módulo de ransomware, que se anunció en la hoja de ruta de septiembre de 2021. Sin embargo, a pesar de que esta función ya se implementó en la versión actual (v5), en el momento que el equipo de Cleafy escibio este artículo parece estar todavía en desarrollo.

El objetivo de los TA es cifrar los archivos dentro de los dispositivos infectados a través de un algoritmo AES y renombrarlos con la extensión “.enc”.

La función de ransomware es bastante interesante, ya que todavía no es común en el panorama de los troyanos bancarios de Android. Aprovecha fuertemente la oportunidad que surge en los últimos años, ya que los dispositivos móviles se convirtieron para la mayoría de las personas en el almacenamiento central de datos personales y comerciales.

Conclusiones

Con el descubrimiento de SOVA v4 y SOVA v5, los investigadores dieron nueva evidencia sobre cómo los TA mejoran constantemente su malware y el panel C2, respetando la hoja de ruta publicada.

Aunque el malware aún está en desarrollo, está listo para llevar a cabo actividades fraudulentas a gran escala.

El cargo Sova Ransomware para teléfonos Android permite cifrar celulares y chantajear a las víctimas apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario