SEABORGIUM, un actor con sede en Rusia que lanza una campaña persistente de phishing, robo de credenciales y datos, etc.

El Microsoft Threat Intelligence Center (MSTIC) ha revelado los detalles de ‘ SEABORGIUM’, un actor de amenazas que se origina en Rusia, con objetivos y victimología que se alinean estrechamente con los intereses del estado Ruso.

Microsoft dice que estaban rastreando SEABORGIUM desde 2017, y ahora han tomado medidas para interrumpir las campañas lanzadas por los actores de amenazas. Sus campañas involucran campañas persistentes de phishing y robo de credenciales que conducen a intrusiones y robo de datos. Las intrusiones de SEABORGIUM también se han relacionado con campañas de hacking y filtración, en las que los datos robados y filtrados se utilizan para dar forma a las narrativas en los países objetivo.

¿Quién es SEABORGIUM?

Según Microsoft, SEABORGIUM es un actor de amenazas altamente persistente, que con frecuencia se dirige a las mismas organizaciones durante largos períodos de tiempo. Una vez que tiene éxito, se infiltra lentamente en las redes sociales de las organizaciones objetivo a través de la suplantación de identidad constante, la construcción de relaciones y el phishing para profundizar su intrusión.

SEABORGIUM ha comprometido exitosamente a organizaciones y personas de interés en campañas consistentes durante varios años, cambiando raramente metodologías o tácticas. Según indicadores conocidos de compromiso y tácticas de los actores, SEABORGIUM se superpone con los grupos de amenazas rastreados como Callisto Group (F-Secure), TA446 (Proofpoint) y COLDRIVER (Google).

Blancos de SEABORGIO

Como Microsoft estuvo observando SEABORGIUM durante muchos años, el gigante del software notó que las campañas de SEABORGIUM estaban dirigidas a más de 30 organizaciones, incluidas las cuentas personales de personas de interés. Observaron una metodología consistente de SEABORGIUM con solo ligeras desviaciones en sus enfoques de ingeniería social y en cómo entregan la URL maliciosa inicial a sus objetivos.

SEABORGIUM se dirige principalmente a los países de la OTAN, en particular a los EE. UU. y el Reino Unido, y ocasionalmente a otros países del Báltico, los países nórdicos y Europa del Este. Dichos objetivos han incluido el sector gubernamental de Ucrania en los meses previos a la invasión de Rusia y organizaciones involucradas en roles de apoyo para la guerra en Ucrania.

Además, SEABORGIUM enfoca principalmente sus operaciones en empresas de consultoría de defensa e inteligencia, organizaciones no gubernamentales (ONG) y organizaciones intergubernamentales (OIG), grupos de expertos y educación superior. SEABORGIUM también tiene un gran interés en dirigirse a individuos, ya que el 30 % de las notificaciones de estado-nación de Microsoft relacionadas con la actividad de SEABORGIUM se entregan a las cuentas de correo electrónico de los consumidores de Microsoft, SEABORGIUM ha sido observado apuntando a ex funcionarios de inteligencia, expertos en asuntos Rusos y ciudadanos Rusos en el extranjero.

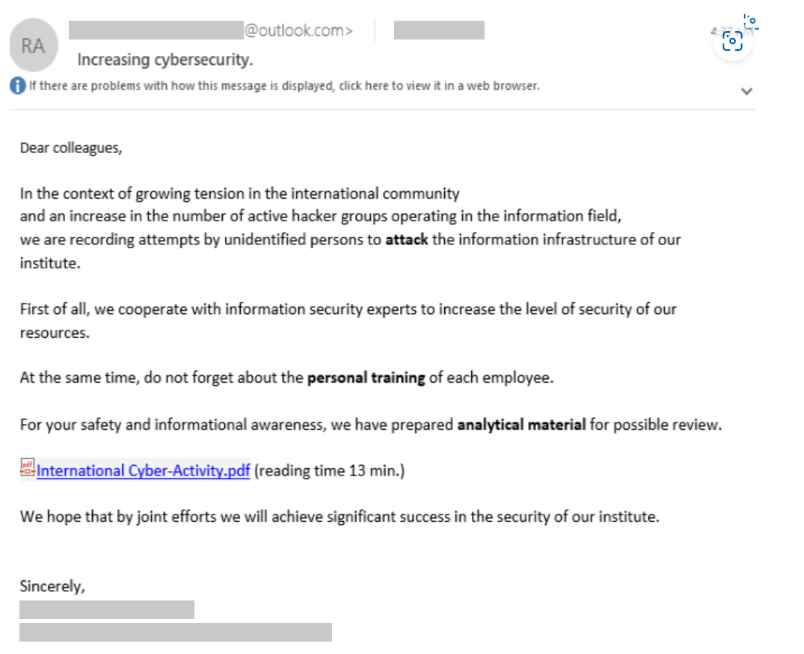

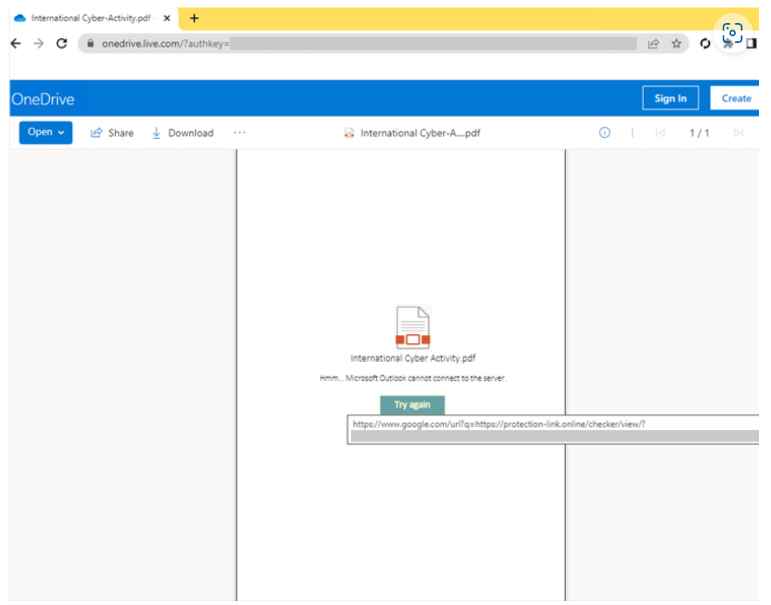

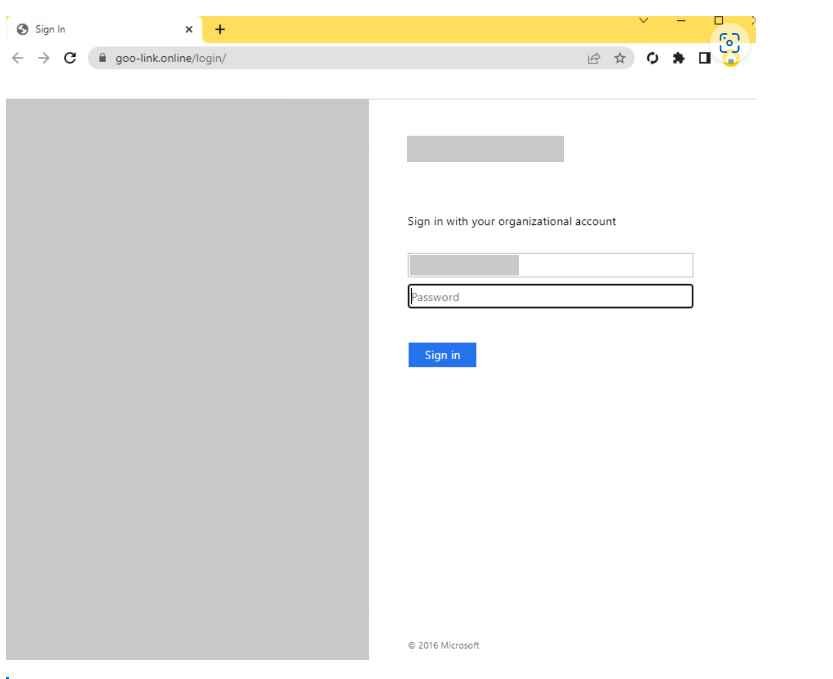

SEABORGIUM se dirige principalmente a usuarios u organizaciones a través de campañas de phishing para robar las credenciales de los usuarios. Agregan directamente una URL al cuerpo de su correo electrónico de phishing o archivo PDF adjunto que contiene una URL. Estos archivos adjuntos suelen imitar un servicio de alojamiento de archivos o documentos, incluido OneDrive, y solicitan al usuario que abra el documento haciendo clic en un botón. Cuando el objetivo hace clic en la URL, el objetivo se dirige a un servidor controlado por el actor que aloja un marco de phishing. Ocasionalmente, el actor aprovecha los acortadores de URL y los redireccionamientos abiertos para ocultar su URL de las plataformas de protección de destino y en línea.

Además, Microsoft ha observado intentos por parte del actor de evadir la exploración y la detonación automatizadas mediante el comportamiento de navegación con huellas dactilares. Una vez que el objetivo se redirige a la página final, el marco le pide al objetivo que se autentique, reflejando la página de inicio de sesión para un proveedor legítimo e interceptando cualquier credencial. Una vez que se capturan las credenciales, el objetivo se redirige a un sitio web o documento para completar la interacción.

El cargo Microsoft desenmascaró las operaciones de phishing del actor de amenazas basado en Rusia SEABORGIUM apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario