A un investigador le costó solo $ 25 USD en piezas crear una herramienta que permita que el código personalizado se ejecute en las antenas parabólicas.

Desde 2018, ELON Starlink de Musk ha puesto en órbita más de 3.000 satélites pequeños. Esta red satelital transmite conexiones de Internet a lugares de difícil acceso en la Tierra y ha sido una fuente vital de conectividad durante la guerra de Rusia en Ucrania . Está previsto el lanzamiento de miles de satélites más a medida que la industria prospere . Ahora, como cualquier tecnología emergente, esos componentes satelitales están siendo hackeados.

Hoy, Lennert Wouters, investigador de seguridad de la universidad belga KU Leuven, revelará uno de los primeros fallos de seguridad de los terminales de usuario de Starlink, las antenas parabólicas (llamadas Dishy McFlatface) que se colocan en los hogares y edificios de las personas. En la conferencia de seguridad Black Hat en Las Vegas, Wouters detalla cómo una serie de vulnerabilidades de hardware permiten a los atacantes acceder al sistema Starlink y ejecutar código personalizado en los dispositivos.

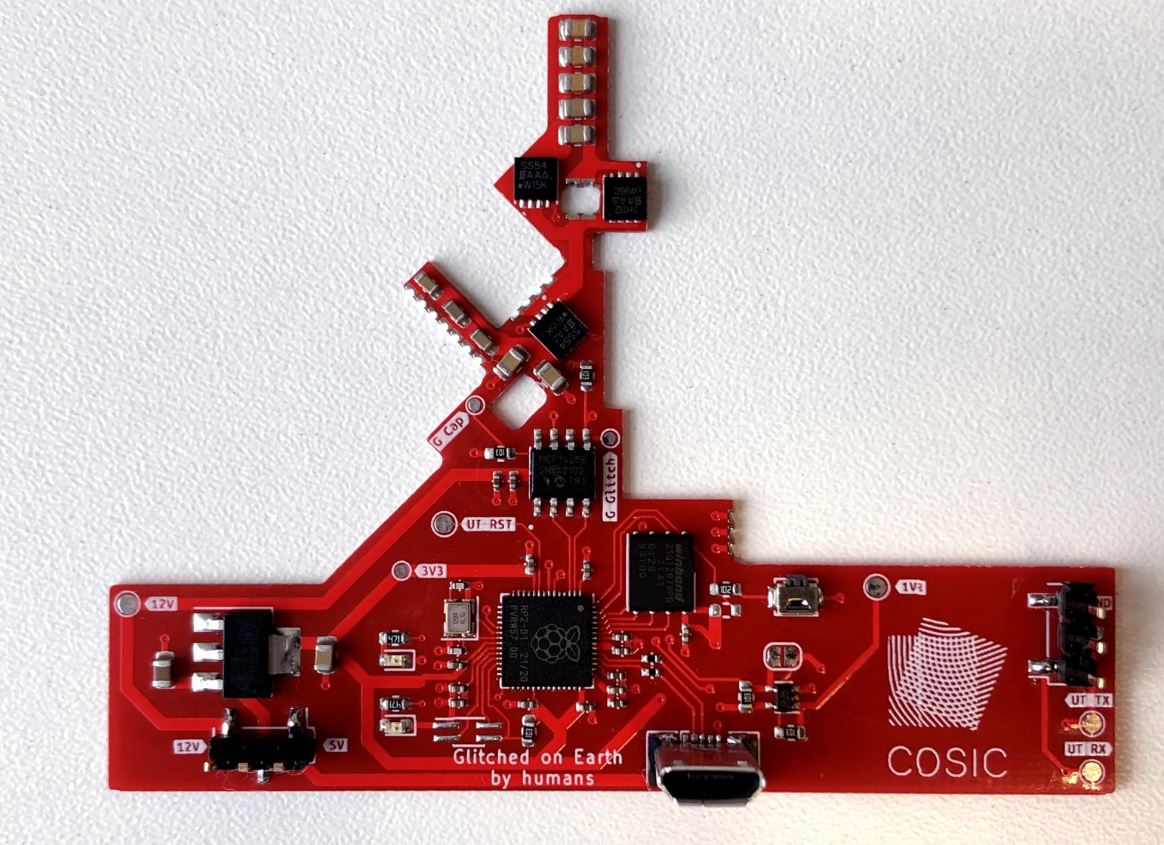

Para acceder al software de la antena parabólica, Wouters desmontó físicamente una antena que compró y creó una herramienta de hacking personalizada que se puede conectar a la antena Starlink. La herramienta de piratería, una placa de circuito personalizada conocida como modchip , utiliza piezas listas para usar que cuestan alrededor de $ 25 USD. Una vez conectada a la antena de Starlink, la placa de circuito impreso (PCB) casera puede lanzar un ataque de inyección de fallas ( cortocircuitando temporalmente el sistema) para ayudar a eludir las protecciones de seguridad de Starlink. Esta “falla” permite a Wouters ingresar a partes previamente bloqueadas del sistema Starlink.

Wouters ahora está haciendo que su herramienta de hacking sea de código abierto en GitHub , incluidos algunos de los detalles necesarios para lanzar el ataque. “Como atacante, digamos que desea atacar el propio satélite”, explica Wouters, “podría intentar construir su propio sistema que le permita hablar con el satélite, pero eso es bastante difícil. Entonces, si desea atacar los satélites, le gustaría pasar por la terminal de usuario, ya que probablemente le haga la vida más fácil”.

El investigador notificó a Starlink sobre las fallas el año pasado y la compañía pagó a Wouters a través de su esquema de recompensas por errores por identificar las vulnerabilidades . Wouters dice que si bien SpaceX emitió una actualización para hacer que el ataque sea más difícil (cambió el modchip en respuesta), el problema subyacente no se puede solucionar a menos que la compañía cree una nueva versión del chip principal. Todos los terminales de usuario existentes son vulnerables, dice Wouters.

Starlink dice que planea lanzar una “actualización pública” después de la presentación de Wouters en Black Hat esta tarde, pero se negó a compartir detalles sobre esa actualización con WIRED antes de la publicación.

El sistema de Internet de Starlink se compone de tres partes principales. Primero, están los satélites que se mueven en órbita terrestre baja, alrededor de 340 millas sobre la superficie, y transmiten conexiones a la superficie. Los satélites se comunican con dos sistemas en la Tierra: puertas de enlace que envían conexiones de Internet a los satélites y los platos Dishy McFlatface que la gente puede comprar. La investigación de Wouters se centra en estos terminales de usuario, que originalmente eran redondos, pero los modelos más nuevos son rectangulares .

Ha habido múltiples desmontajes de terminales de usuario de Starlink desde que la compañía comenzó a venderlos. Los ingenieros en YouTube han abierto sus terminales, exponiendo sus componentes y cómo funcionan. Otros discuten las especificaciones técnicas en Reddit . Sin embargo, Wouters, que previamente creó un hardware que puede desbloquear un Tesla en 90 segundos , se fijó en la seguridad del terminal y sus chips. “La terminal de usuario definitivamente fue diseñada por personas capaces”, dice Wouters.

Sus ataques contra la terminal del usuario involucraron múltiples etapas y medidas técnicas antes de que finalmente creara la placa de circuito de código abierto que ahora se puede usar para fallar el plato. En términos generales, el ataque que utiliza la placa de circuito personalizada funciona al pasar por alto los controles de seguridad de verificación de firmas, que buscan demostrar que el sistema se inicia correctamente y no ha sido manipulado. “Estamos usando esto para cronometrar con precisión cuándo inyectar la falla”, dice Wouters.

A partir de mayo de 2021, Wouters comenzó a probar el sistema Starlink y obtuvo velocidades de descarga de 268 Mbps y velocidades de carga de 49 Mbps en el techo del edificio de su universidad. Luego llegó el momento de abrir el dispositivo. Usando una combinación de “pistola de calor, herramientas de palanca, alcohol isopropílico y mucha paciencia”, pudo quitar la gran cubierta de metal del plato y acceder a sus componentes internos.

Debajo del capó de 59 cm de diámetro hay una placa de circuito impreso grande que alberga un sistema en chip , que incluye un procesador ARM Cortex-A53 de cuatro núcleos personalizado, cuya arquitectura no está documentada públicamente, lo que hace que sea más difícil de hackear. Entre otros artículos en el tablero se encuentran equipos de radiofrecuencia, sistemas de energía a través de Ethernet y un receptor GPS. Abrir la antena permitió a Wouters comprender cómo se inicia y descargar su firmware .

Para diseñar el modchip, Wouters escaneó el plato Starlink y creó el diseño para que encaje sobre la placa Starlink existente. El modchip requiere soldadura a la PCB Starlink existente y conexión con unos pocos cables. El modchip en sí está compuesto por un microcontrolador Raspberry Pi , almacenamiento flash, interruptores electrónicos y un regulador de voltaje. Al crear el tablero de la terminal de usuario, los ingenieros de Starlink imprimieron “Hecho en la Tierra por humanos” en él. El modchip de Wouters dice: “Error en la Tierra por humanos”.

Para obtener acceso al software del plato, Wouters usó su sistema personalizado para eludir las protecciones de seguridad mediante el ataque de inyección de falla de voltaje. Cuando el plato de Starlink se enciende, utiliza una serie de diferentes etapas del cargador de arranque. El ataque de Wouters ejecuta la falla contra el primer gestor de arranque, conocido como gestor de arranque ROM, que se graba en el sistema en chip y no se puede actualizar. Luego, el ataque implementa firmware parcheado en cargadores de arranque posteriores, lo que le permite tomar el control del plato.

“Desde una vista de alto nivel, hay dos cosas obvias que podría intentar atacar: la verificación de firma o la verificación de hash”, dice Wouters. La falla funciona en contra del proceso de verificación de firma. “Normalmente quieres evitar los pantalones cortos”, dice. “En este caso lo hacemos a propósito”.

Inicialmente, Wouters intentó fallar el chip al final de su ciclo de arranque, cuando el sistema operativo Linux se había cargado por completo, pero finalmente descubrió que era más fácil causar la falla al comienzo del arranque. De esta manera era más confiable, dice Wouters. Para que la falla funcionara, dice, tuvo que dejar de desacoplar los capacitores, que se usan para suavizar la fuente de alimentación, para que no funcionen. Esencialmente, el ataque desactiva los condensadores de desacoplamiento, ejecuta la falla para eludir las protecciones de seguridad y luego habilita los condensadores de desacoplamiento.

Este proceso permite al investigador ejecutar una versión parcheada del firmware de Starlink durante el ciclo de arranque y, en última instancia, permite el acceso a sus sistemas subyacentes. En respuesta a la investigación, dice Wouters, Starlink le ofreció acceso a nivel de investigador al software del dispositivo, aunque dice que se negó porque había profundizado demasiado en el trabajo y quería construir el modchip. (Durante las pruebas, colgó el plato modificado en la ventana de este laboratorio de investigación y usó una bolsa de plástico como sistema de impermeabilización improvisado).

Starlink también emitió una actualización de firmware, dice Wouters, que hace que el ataque sea más difícil, pero no imposible, de ejecutar. Cualquiera que quiera romper el plato de esta manera tendría que dedicar mucho tiempo y esfuerzo para hacerlo. Si bien el ataque no es tan devastador como poder derribar los sistemas satelitales o la conectividad, Wouters dice que puede usarse para obtener más información sobre cómo funciona la red Starlink.

“En lo que estoy trabajando ahora es en comunicarme con los servidores backend”, explica Wouters. A pesar de que los detalles del modchip están disponibles para su descarga en Github, Wouters no tiene planes de vender modchips terminados, ni está proporcionando a las personas el firmware del terminal de usuario parcheado o los detalles exactos de la falla que usó.

A medida que se lanza una cantidad cada vez mayor de satélites (Amazon, OneWeb, Boeing, Telesat y SpaceX están creando sus propias constelaciones), su seguridad será objeto de un mayor escrutinio. Además de proporcionar a los hogares conexiones a Internet, los sistemas también pueden ayudar a que los barcos estén en línea y desempeñar un papel en la infraestructura crítica. Los hackers informáticos malintencionados ya han demostrado que los sistemas de Internet por satélite son un objetivo. Cuando las tropas rusas invadieron Ucrania, presuntos hackers informáticos militares rusos atacaron el sistema satelital Via-Sat , desplegando malware de limpieza que bloqueó los enrutadores de las personas y los desconectó. Se interrumpieron alrededor de 30.000 conexiones a Internet en Europa, incluidas más de 5.000 turbinas eólicas.

“Creo que es importante evaluar qué tan seguros son estos sistemas porque son una infraestructura crítica”, dice Wouters. “No creo que sea muy descabellado que ciertas personas intenten hacer este tipo de ataque porque es bastante fácil acceder a un plato como este”.

Después de la conferencia de Wouters, Starlink publicó un PDF de seis páginas que explica cómo protege sus sistemas . “Encontramos que el ataque es técnicamente impresionante, y es el primer ataque de este tipo del que tenemos conocimiento en nuestro sistema”, dice el documento. “Esperamos que los atacantes con acceso físico invasivo puedan realizar acciones maliciosas en nombre de un solo kit de Starlink utilizando su identidad, por lo que confiamos en el principio de diseño de ‘privilegio mínimo’ para limitar los efectos en el sistema más amplio”.

Starlink reitera que el ataque necesita acceso físico a una terminal de usuario y enfatiza que su sistema de arranque seguro, que se vio comprometido por el proceso de falla, solo se ve afectado en ese dispositivo. Las partes más amplias del sistema Starlink general no se ven afectadas. “Los usuarios normales de Starlink no necesitan preocuparse de que este ataque los afecte, ni tomar ninguna medida en respuesta”, dice Starlink.

Fuente: https://ift.tt/4zTqLxE

El cargo Investigador publica detalles sobre cómo hackear terminales Starlink apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario