Los investigadores de seguridad han revelado una nueva campaña de phishing dirigida a las credenciales de identidad de Okta y los códigos de autenticación de dos factores (2FA) conectados.

El análisis proviene del Group-IB , quien dijo que era particularmente interesante porque, a pesar de usar métodos poco calificados, la campaña pudo comprometer a una gran cantidad de empresas conocidas.

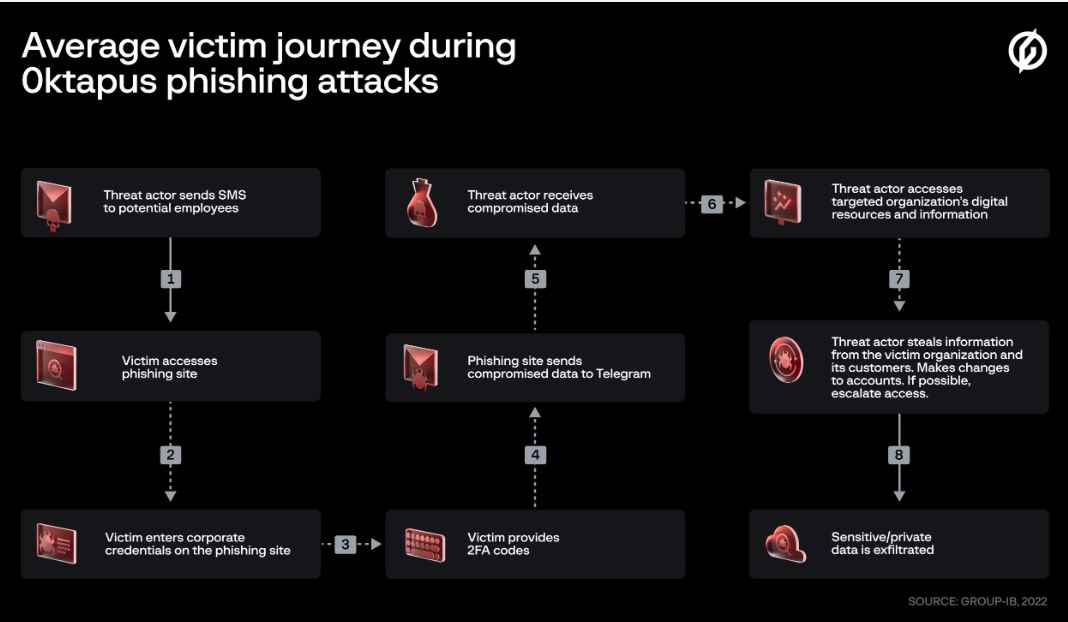

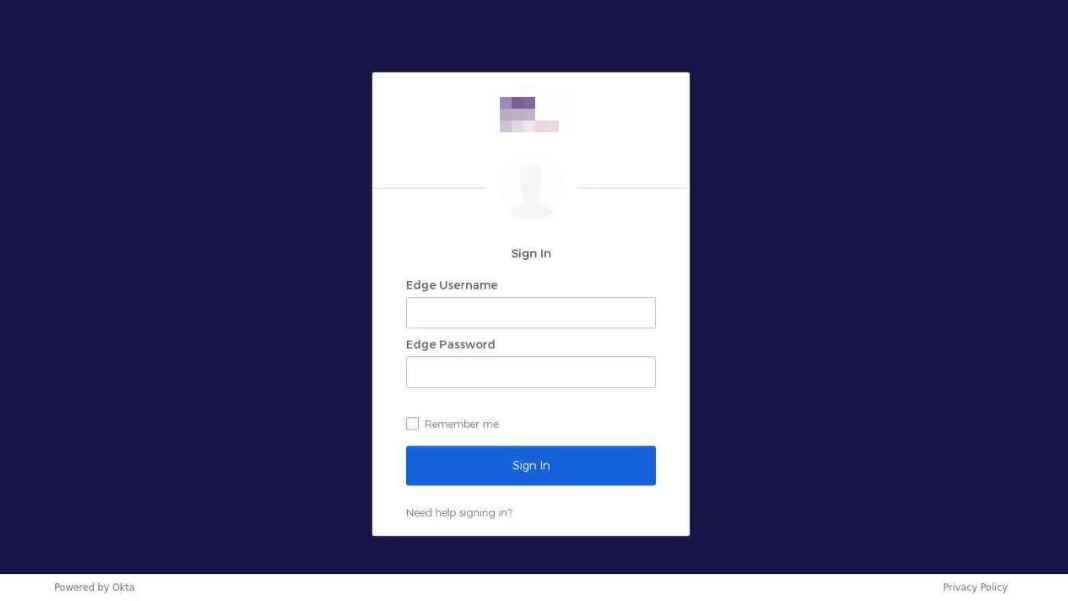

De hecho, los atacantes enviaron a los empleados de las empresas objetivo mensajes de texto que contenían enlaces a sitios de phishing que imitaban la página de autenticación de Okta de su organización, seguidos de un segundo mensaje solicitando un código 2FA. Al intentar iniciar sesión, las credenciales de su víctima se enviarían a los actores maliciosos detrás del ataque.

“Además, una vez que los atacantes comprometieron a una organización, pudieron girar rápidamente y lanzar ataques posteriores a la cadena de suministro, lo que indica que el ataque se planeó cuidadosamente con anticipación”, escribió Group-IB en un aviso publicado hoy, 25 de agosto de 2022.

En general, la empresa confirmó que detectó 169 dominios únicos involucrados en esta campaña ‘0ktapus’. El equipo lo hizo analizando los recursos utilizados para crear esos sitios, algunos de los cuales (imágenes, fuentes o scripts) eran lo suficientemente únicos como para encontrar otros sitios usando el mismo kit de phishing.

“En este caso, encontramos una imagen que es utilizada legítimamente por sitios que aprovechan la autenticación Okta, siendo utilizada por el kit de phishing”, explicó Group-IB.

En términos de organizaciones objetivo, la gran mayoría de las víctimas de 0ktapus estaban ubicadas en los EE. UU., seguidas por el Reino Unido y Canadá. La mayoría de ellos eran proveedores de TI, desarrollo de software y servicios en la nube, pero también había algunas empresas financieras en la lista.

Para evitar convertirse en una víctima de 0ktapus, Group-IB dijo que los usuarios finales (especialmente aquellos con derechos de administrador) siempre deben verificar dos veces la URL del sitio donde ingresan las credenciales. Los investigadores de seguridad también aconsejaron a las empresas que implementaran una clave de seguridad compatible con FIDO2 para la autenticación multifactor (MFA).

El aviso compilado por Group-IB se basa en una solicitud de uno de sus clientes, así como en informes públicos sobre 0ktapus de Twilio y Cloudflare .

Group-IB también ha descubierto recientemente una gran campaña de fraude de inversiones dirigida a víctimas europeas a través de canales en línea y telefónicos.

El cargo Nueva campaña de phishing 0ktapus apunta a las credenciales de identidad de Okta y así funciona apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario